Изменение стоимости 100 HASH в RUB

EOSHASH в Русский рубль

EOSHASH EOSHASH | Русский рубль |

|---|---|

| 1 | 6.7200000000 |

| 5 | 33.6000000000 |

| 10 | 67.2000000000 |

| 50 | 336.0000000000 |

| 100 | 672.0000000000 |

| 250 | 1 680.0000000000 |

| 500 | 3 360.0000000000 |

| 1 000 | 6 720.0000000000 |

Русский рубль в EOSHASH

| Русский рубль |  EOSHASH EOSHASH |

|---|---|

| 1 | 0.1488095238 |

| 5 | 0.7440476190 |

| 10 | 1.4880952381 |

| 50 | 7.4404761905 |

| 100 | 14.8809523810 |

| 250 | 37.2023809524 |

| 500 | 74.4047619048 |

| 1 000 | 148.8095238095 |

Лучшие крипто-фиатные курсы

Bitcoin BTC

Ethereum ETH

Binance Coin BNB

Tether USDT

Solana SOL

Cardano ADA

USD Coin USDC

Polkadot DOT

Dogecoin DOGE

Хэш и хеширование — что это такое простыми словами?

Здравствуйте, уважаемые читатели проекта Тюлягин! В сегодняшней статье про криптовалюты мы поговорим о хэше и хешировании. В статье вы узнаете что такое хэш и хэш-функция, узнаете как устроены хэши в целом и как работает хеширование в криптовалютах. Кроме этого приведены примеры хэша и даны ответы на наиболее популярные ответы о хэше и хешировании. Обо всем этом далее в статье.

Содержание статьи:

Что такое хэш?

Хэш — это математическая функция, которая преобразует ввод произвольной длины в зашифрованный вывод фиксированной длины. Таким образом, независимо от исходного количества данных или размера файла, его уникальный хэш всегда будет одного и того же размера. Более того, хэши нельзя использовать для «обратного проектирования» входных данных из хешированных выходных данных, поскольку хэш-функции являются «односторонними» (как в мясорубке: вы не можете вернуть говяжий фарш обратно в стейк). Тем не менее, если вы используете такую функцию для одних и тех же данных, ее хэш будет идентичным, поэтому вы можете проверить, что данные такие же (т. е. без изменений), если вы уже знаете его хэш.

Хеширование также важно для управления блокчейном в криптовалюте.

Как работают хэш-функции

Типичные хэш-функции принимают входные данные переменной длины для возврата выходных данных фиксированной длины. Криптографическая хэш-функция сочетает в себе возможности хэш-функций по передаче сообщений со свойствами безопасности.

Хэш-функции — это обычно используемые структуры данных в вычислительных системах для таких задач, как проверка целостности сообщений и аутентификация информации. Хотя они считаются криптографически «слабыми», поскольку могут быть решены за полиномиальное время, их нелегко расшифровать.

Криптографические хэш-функции добавляют функции безопасности к типичным хэш-функциям, что затрудняет обнаружение содержимого сообщения или информации о получателях и отправителях.

В частности, криптографические хэш-функции обладают этими тремя свойствами:

Благодаря особенностям хэша они широко используются в онлайн-безопасности — от защиты паролей до обнаружения утечек данных и проверки целостности загруженного файла.

Хеширование и криптовалюты

Основой криптовалюты является блокчейн, который представляет собой глобальный распределенный реестр, образованный путем связывания отдельных блоков данных транзакции. Блокчейн содержит только подтвержденные транзакции, что предотвращает мошеннические транзакции и двойное расходование валюты. Полученное зашифрованное значение представляет собой серию цифр и букв, не похожих на исходные данные, и называется хэшем. Майнинг криптовалюты предполагает работу с этим хэшем.

Хеширование требует обработки данных из блока с помощью математической функции, что приводит к выходу фиксированной длины. Использование вывода фиксированной длины повышает безопасность, поскольку любой, кто пытается расшифровать хэш, не сможет определить, насколько длинным или коротким является ввод, просто посмотрев на длину вывода.

Решение хэша начинается с данных, имеющихся в заголовке блока, и, по сути, решает сложную математическую задачу. Заголовок каждого блока содержит номер версии, метку времени, хэш, использованный в предыдущем блоке, хэш корня Меркла, одноразовый номер (nonce) и целевой хэш.

Майнер сосредотачивается на nonce, строке чисел. Этот номер добавляется к хешированному содержимому предыдущего блока, которое затем хешируется. Если этот новый хэш меньше или равен целевому хэшу, то он принимается в качестве решения, майнеру дается вознаграждение, и блок добавляется в цепочку блоков.

Процесс проверки транзакций блокчейна основан на шифровании данных с использованием алгоритмического хеширования.

Особенности хэша

Решение хэша требует, чтобы майнер определил, какую строку использовать в качестве одноразового номера, что само по себе требует значительного количества проб и ошибок. Это потому, что одноразовый номер — это случайная строка. Маловероятно, что майнер успешно найдет правильный одноразовый номер с первой попытки, а это означает, что майнер потенциально может протестировать большое количество вариантов одноразового номера, прежде чем сделать его правильным. Чем выше сложность — мера того, насколько сложно создать хэш, который удовлетворяет требованиям целевого хэша — тем больше времени, вероятно, потребуется для генерации решения.

Пример хэша и хеширования

Хеширование слова «привет» даст результат той же длины, что и хэш для «Я иду в магазин». Функция, используемая для генерации хэша, является детерминированной, что означает, что она будет давать один и тот же результат каждый раз, когда используется один и тот же ввод. Он может эффективно генерировать хешированный ввод, это также затрудняет определение ввода (что приводит к майнингу), а также вносит небольшие изменения в результат ввода в неузнаваемый, совершенно другой хэш.

Обработка хэш-функций, необходимых для шифрования новых блоков, требует значительной вычислительной мощности компьютера, что может быть дорогостоящим. Чтобы побудить людей и компании, называемые майнерами, инвестировать в необходимую технологию, сети криптовалюты вознаграждают их как новыми токенами криптовалюты, так и комиссией за транзакцию. Майнеры получают вознаграждение только в том случае, если они первыми создают хэш, который соответствует требованиям, изложенным в целевом хэш-коде.

Популярные вопросы о хэше

Что такое хэш и хэш-функция?

Хэш-функции — это математические функции, которые преобразуют или «отображают» заданный набор данных в битовую строку фиксированного размера, также известную как «хэш» (хэш кодом, хэш суммой, значением хэша и т.д.).

Как рассчитывается хэш?

Хэш-функция использует сложные математические алгоритмы, которые преобразуют данные произвольной длины в данные фиксированной длины (например, 256 символов). Если вы измените один бит в любом месте исходных данных, изменится все значение хэш-функции, что сделает его полезным для проверки точности цифровых файлов и других данных.

Для чего используются хэши в блокчейнах?

Хэши используются в нескольких частях блокчейн-системы. Во-первых, каждый блок содержит хэш заголовка блока предыдущего блока, гарантируя, что ничего не было изменено при добавлении новых блоков. Майнинг криптовалюты с использованием доказательства выполнения работы (PoW), кроме того, использует хеширование случайно сгенерированных чисел для достижения определенного хешированного значения, содержащего серию нулей в начале. Эта произвольная функция требует больших ресурсов, что затрудняет перехват сети злоумышленником.

Резюме

А на этом сегодня все про хэш и хеширование. Надеюсь статья оказалась для вас полезной. Делитесь статьей в социальных сетях и мессенджерах и добавляйте сайт в закладки. Успехов и до новых встреч на страницах проекта Тюлягин!

Чудеса хеширования

Криптографические хеш-функции — незаменимый и повсеместно распространенный инструмент, используемый для выполнения целого ряда задач, включая аутентификацию, защиту файлов и даже обнаружение зловредного ПО. Как они работают и где применяются?

Криптографические хеш-функции — незаменимый и повсеместно распространенный инструмент, используемый для выполнения целого ряда задач, включая аутентификацию, проверку целостности данных, защиту файлов и даже обнаружение зловредного ПО. Существует масса алгоритмов хеширования, отличающихся криптостойкостью, сложностью, разрядностью и другими свойствами. Считается, что идея хеширования принадлежит сотруднику IBM, появилась около 50 лет назад и с тех пор не претерпела принципиальных изменений. Зато в наши дни хеширование обрело массу новых свойств и используется в очень многих областях информационных технологий.

Что такое хеш?

Если коротко, то криптографическая хеш-функция, чаще называемая просто хешем, — это математический алгоритм, преобразовывающий произвольный массив данных в состоящую из букв и цифр строку фиксированной длины. Причем при условии использования того же типа хеша длина эта будет оставаться неизменной, вне зависимости от объема вводных данных. Криптостойкой хеш-функция может быть только в том случае, если выполняются главные требования: стойкость к восстановлению хешируемых данных и стойкость к коллизиям, то есть образованию из двух разных массивов данных двух одинаковых значений хеша. Интересно, что под данные требования формально не подпадает ни один из существующих алгоритмов, поскольку нахождение обратного хешу значения — вопрос лишь вычислительных мощностей. По факту же в случае с некоторыми особо продвинутыми алгоритмами этот процесс может занимать чудовищно много времени.

Как работает хеш?

Например, мое имя — Brian — после преобразования хеш-функцией SHA-1 (одной из самых распространенных наряду с MD5 и SHA-2) при помощи онлайн-генератора будет выглядеть так: 75c450c3f963befb912ee79f0b63e563652780f0. Как вам скажет, наверное, любой другой Брайан, данное имя нередко пишут с ошибкой, что в итоге превращает его в слово brain (мозг). Это настолько частая опечатка, что однажды я даже получил настоящие водительские права, на которых вместо моего имени красовалось Brain Donohue. Впрочем, это уже другая история. Так вот, если снова воспользоваться алгоритмом SHA-1, то слово Brain трансформируется в строку 97fb724268c2de1e6432d3816239463a6aaf8450. Как видите, результаты значительно отличаются друг от друга, даже несмотря на то, что разница между моим именем и названием органа центральной нервной системы заключается лишь в последовательности написания двух гласных. Более того, если я преобразую тем же алгоритмом собственное имя, но написанное уже со строчной буквы, то результат все равно не будет иметь ничего общего с двумя предыдущими: 760e7dab2836853c63805033e514668301fa9c47.

Впрочем, кое-что общее у них все же есть: каждая строка имеет длину ровно 40 символов. Казалось бы, ничего удивительного, ведь все введенные мною слова также имели одинаковую длину — 5 букв. Однако если вы захешируете весь предыдущий абзац целиком, то все равно получите последовательность, состоящую ровно из 40 символов: c5e7346089419bb4ab47aaa61ef3755d122826e2. То есть 1128 символов, включая пробелы, были ужаты до строки той же длины, что и пятибуквенное слово. То же самое произойдет даже с полным собранием сочинений Уильяма Шекспира: на выходе вы получите строку из 40 букв и цифр. При всем этом не может существовать двух разных массивов данных, которые преобразовывались бы в одинаковый хеш.

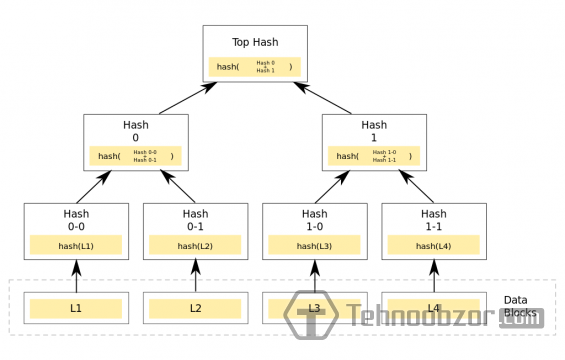

Вот как это выглядит, если изобразить все вышесказанное в виде схемы:

Для чего используется хеш?

Отличный вопрос. Однако ответ не так прост, поскольку криптохеши используются для огромного количества вещей.

Для нас с вами, простых пользователей, наиболее распространенная область применения хеширования — хранение паролей. К примеру, если вы забыли пароль к какому-либо онлайн-сервису, скорее всего, придется воспользоваться функцией восстановления пароля. В этом случае вы, впрочем, не получите свой старый пароль, поскольку онлайн-сервис на самом деле не хранит пользовательские пароли в виде обычного текста. Вместо этого он хранит их в виде хеш-значений. То есть даже сам сервис не может знать, как в действительности выглядит ваш пароль. Исключение составляют только те случаи, когда пароль очень прост и его хеш-значение широко известно в кругах взломщиков. Таким образом, если вы, воспользовавшись функцией восстановления, вдруг получили старый пароль в открытом виде, то можете быть уверены: используемый вами сервис не хеширует пользовательские пароли, что очень плохо.

Вы даже можете провести простой эксперимент: попробуйте при помощи специального сайта произвести преобразование какого-нибудь простого пароля вроде «123456» или «password» из их хеш-значений (созданных алгоритмом MD5) обратно в текст. Вероятность того, что в базе хешей найдутся данные о введенных вами простых паролях, очень высока. В моем случае хеши слов «brain» (8b373710bcf876edd91f281e50ed58ab) и «Brian» (4d236810821e8e83a025f2a83ea31820) успешно распознались, а вот хеш предыдущего абзаца — нет. Отличный пример, как раз для тех, кто все еще использует простые пароли.

Еще один пример, покруче. Не так давно по тематическим сайтам прокатилась новость о том, что популярный облачный сервис Dropbox заблокировал одного из своих пользователей за распространение контента, защищенного авторскими правами. Герой истории тут же написал об этом в твиттере, запустив волну негодования среди пользователей сервиса, ринувшихся обвинять Dropbox в том, что он якобы позволяет себе просматривать содержимое клиентских аккаунтов, хотя не имеет права этого делать.

Впрочем, необходимости в этом все равно не было. Дело в том, что владелец защищенного копирайтом контента имел на руках хеш-коды определенных аудио- и видеофайлов, запрещенных к распространению, и занес их в список блокируемых хешей. Когда пользователь предпринял попытку незаконно распространить некий контент, автоматические сканеры Dropbox засекли файлы, чьи хеши оказались в пресловутом списке, и заблокировали возможность их распространения.

Где еще можно использовать хеш-функции помимо систем хранения паролей и защиты медиафайлов? На самом деле задач, где используется хеширование, гораздо больше, чем я знаю и тем более могу описать в одной статье. Однако есть одна особенная область применения хешей, особо близкая нам как сотрудникам «Лаборатории Касперского»: хеширование широко используется для детектирования зловредных программ защитным ПО, в том числе и тем, что выпускается нашей компанией.

Как при помощи хеша ловить вирусы?

Примерно так же, как звукозаписывающие лейблы и кинопрокатные компании защищают свой контент, сообщество создает списки зловредов (многие из них доступны публично), а точнее, списки их хешей. Причем это может быть хеш не всего зловреда целиком, а лишь какого-либо его специфического и хорошо узнаваемого компонента. С одной стороны, это позволяет пользователю, обнаружившему подозрительный файл, тут же внести его хеш-код в одну из подобных открытых баз данных и проверить, не является ли файл вредоносным. С другой — то же самое может сделать и антивирусная программа, чей «движок» использует данный метод детектирования наряду с другими, более сложными.

Криптографические хеш-функции также могут использоваться для защиты от фальсификации передаваемой информации. Иными словами, вы можете удостовериться в том, что файл по пути куда-либо не претерпел никаких изменений, сравнив его хеши, снятые непосредственно до отправки и сразу после получения. Если данные были изменены даже всего на 1 байт, хеш-коды будут отличаться, как мы уже убедились в самом начале статьи. Недостаток такого подхода лишь в том, что криптографическое хеширование требует больше вычислительных мощностей или времени на вычисление, чем алгоритмы с отсутствием криптостойкости. Зато они в разы надежнее.

Кстати, в повседневной жизни мы, сами того не подозревая, иногда пользуемся простейшими хешами. Например, представьте, что вы совершаете переезд и упаковали все вещи по коробкам и ящикам. Погрузив их в грузовик, вы фиксируете количество багажных мест (то есть, по сути, количество коробок) и запоминаете это значение. По окончании выгрузки на новом месте, вместо того чтобы проверять наличие каждой коробки по списку, достаточно будет просто пересчитать их и сравнить получившееся значение с тем, что вы запомнили раньше. Если значения совпали, значит, ни одна коробка не потерялась.

Как выбрать токен с потенциалом «взрывного» роста. Советы от экспертов

Зачастую на рынке криптовалют токены показывают высокую доходность. Например, в начале октября за неделю на 300% подорожала криптовалюта Shiba Inu, а также другие «мемные» криптовалюты. Предугадать подобные движения крайне сложно, поскольку зачастую они происходят без видимых причин. Однако есть некоторые факторы, которые позволяют предположить о возможном потенциале роста токена.

Есть определенные триггеры, которые могут являться признаком краткосрочной «успешности» токена, но в большинстве своем это крайне рискованные инвестиции, предупредил старший аналитик Bestchange.ru Никита Зуборев. По его словам, в этой нише много проектов, которые бесследно исчезнут или обесценятся. Даже те редкие случаи, когда токен покажет существенный рост, он имеет ровно такие же шансы обесцениться в следующие часы или даже минуты.

Зуборев подчеркнул, что не рекомендует заниматься подобной практикой. Однако для тех, кто все же решил попробовать приобрести такой токен, эксперт выделил несколько правил.

Есть несколько правил чего делать категорически нельзя:

Есть определенные параметры, по которым можно предсказать возможную успешность, объяснил аналитик:

При выборе проекта для инвестирования в первую очередь необходимо обратить внимание на то, что предлагает рынку проект, решает ли он какую-то реальную проблему, существующую на рынке криптовалют или меняет какую-либо услугу или продукт с традиционных рынков, пояснил финансовый аналитик криптобиржи Currency.com Михаил Кархалев. По его словам, идея проекта должна быть не только грандиозной и перспективной, но и реальной.

Второй важный критерий — команда проекта, уверен аналитик. По его мнению, нужно оценить, справляются ли разработчики с поставленными задачами и есть ли у них успешный опыт запуска криптопроектов. После этого необходимо изучить партнерства, интеграции и инвестиции, считает Кархалев.

«Если бизнес развивается и растет, он непременно обрастает партнерами, какими-либо интеграциями с другими блокчейнами, проектами или компаниями. Ну и соответственно, такие проекты, как правило, легко получают инвестиции от именитых фондов», — пояснил аналитик.

Больше новостей о криптовалютах вы найдете в нашем телеграм-канале РБК-Крипто.

Что такое хэш в криптовалюте?

Полученные хэши можно сравнивать, ведь они могут различаться по составу и размеру. Такая необходимость возникает в процессе добычи виртуальных монет. Смежное понятие (хэшрейт) представляет собой скорость расчета хэшей в процессе получения нового блока в цепи блокчейн. Чем больше этот параметр, тем быстрее оборудование находит необходимое число, тем выше заработок майнера. Наиболее производительным оборудованием считаются асики. К примеру, если ASIC-майнер имеет мощность в 10 ТХ/с, это говорит о его возможности обрабатывать 10 000 000 000 000 хэшей за одну секунду.

Что такое хэш в криптовалюте — краткая история

В математическом смысле хэш-функция представляет собой преобразование данных в короткую строчку, имеющую определенную длину. С ее помощью можно контролировать состояние файлов ОС, важных программ и основной информации. Работа осуществляется по желанию или с определенной периодичностью (в автоматическом режиме).

Термин «хэш» произошел от слова hash на английском языке. Прямой перевод определения означает «путаница». Такая формулировка описывает принцип работы функции, задача которой заключается в изменении входного параметра для получения иного значения на выходе. Аналогичный подход характерен и для термина «хэширование». Источником этого слова является английское определение «hashing», что переводится как «крошение».

Определение появилось в 50-х годах XX века в среде специалистов, занимающихся обработкой больших объемов информации. С помощью хэш-функции специалисты приводили любой массив к строчке с определенным числом символов. Так, если конкретную цифру (вне зависимости от числа знаков) множество раз делить на идентичный числовой параметр, полученный набор символов будет называться хэш. Итоговый результат различается в зависимости от применяемого делителя.

Хэш в криптовалюте — сущность

Простыми словами, хэш в криптовалюте — это процесс преобразования одного набора символов (на входе) в другой. Разница в том, что в первом случае параметр носит свободный характер, а во втором — фиксированную длину. Это пояснение характерно для различных сфер, в том числе криптовалюты. Преобразование происходит на основании определенного алгоритма. К примеру, в Биткоине это SHA-256, в Лайткоине — Scrypt и так далее.

Для рассмотрения принципа работы используем протокол Bitcoin из серии SHA-2 (его размер — 256 бит). Вне зависимости от объема вводимых данных итоговый параметр на выходе всегда имеет определенную величину. Это важно, ведь в случае с криптовалютами речь идет о передаче огромного потока информации и совершении множества транзакций в секунду.

Наличие хэша — возможность упростить запоминание больших массивов информации. Достаточно иметь хэш-функцию для получения необходимых сведений об операции в сети.

Свойства хэша в криптовалюте

Чтобы разобраться, что такое хэш в криптовалюте, важно понимать его свойства. Выделим основные:

Функции хэша в криптовалюте

Хэш-функция обладает следующими функциями:

Внутреннее строение хэша в криптовалюте

Чтобы понять сущность хэша в криптовалюте, что это, и как работает, важно представлять структуру процесса преобразования. Блокчейн представляет собой множество ячеек, в которых хранятся определенные данные. Для понимания структуры blockchain и работы хэша необходимо знать следующие термины:

Не меньшее значение имеет заголовок блока, состоящий из таких элементов:

Применение хэша криптовалюты в майнинге

Суть майнинга подразумевает поиск параметра Nonce для получения нового элемента цепи. После успешного нахождения он добавляется в общую цепочку. При зарождении криптовалюты Биткоин для расчетов применялись обычные ноутбуки или ПК, но с ростом сложности такой способ потерял актуальность. Люди стали применять более мощное оборудование и объединяться в пулы для получения новых блоков.

В случае с Биткоин число монет ограничено 21 миллионом единиц. На создание блока в blockchain уходит определенный промежуток времени. Среднее время на получение нового элемента цепи составляет 10 минут. При ускорении этого процесса повышается сложность, которая поддерживает скорость поиска хэшей и получения блоков на определенном уровне.

Снижение времени добычи блока может привести к следующим проблемам:

В процессе добычи участники сети ищут символ Nonce, представляющий собой число, объединенное с хэшем. Полученная строчка меняется и сравнивается с текущей сложностью. При несоответствии параметров код меняется.

В целом алгоритм такой:

Где применяется хэш (в том числе для криптовалюты)?

Функции хэш имеют широкий спектр применения:

Видео о криптографических хэш-функциях: