Как отключить Secure Boot в Windows 10

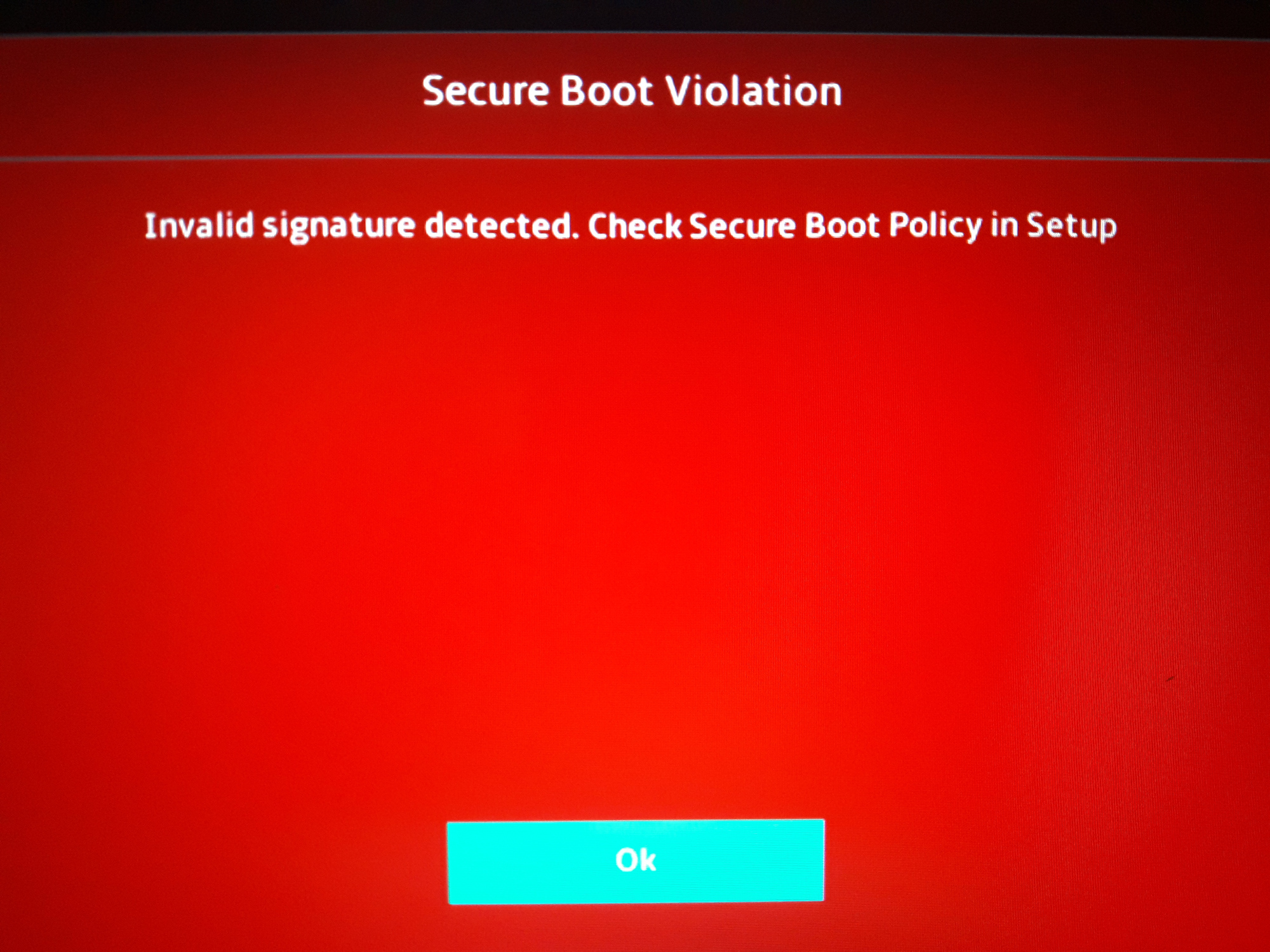

Если же Вы решили установить другую операционную систему, но система не видит загрузочную флешку, но Вы приоритеты загрузки установили правильно, возможно Вам понадобиться отключить Secute Boot.

В этой статье мы рассмотрим как отключить Secure Boot в Windows 10 и почему Биос не видит загрузочную флешку, поскольку этих два вопроса могут быть связаны между собой. А также узнаем что делать если при загрузке Вашей операционной системы Вы видите на рабочем столе надпись безопасная загрузка настроена неправильно.

Secure Boot что это

Secure Boot это функция, которая разрешает или запрещает установку других операционных систем.

Если Вы спросите что это Secure Boot, то можно сказать что эта опция блокирует загрузку загрузочных дисков и флешек. Поэтому для того чтобы установить другую операционную систему необходимо отключить Secure Boot, если она включена.

Чтобы проверить включена ли функция Secure Boot, можно воспользоваться командой в операционной системе Windows 10.

Почему БИОС не видит загрузочную флешку

Для начала Вам нужно правильно создать загрузочную флешку, для этого рекомендуем ознакомиться с этой статьей. После того как Вы правильно создали загрузочную флешку нужно в Биосе отключить Secure Boot и установить приоритет загрузки флешки перед Вашим жестким диском.

В общем как Вы могли догадаться если Биос не видит загрузочную флешку Вам стоит отключить опцию Secure Boot. Поскольку она разрешает данную проверку подлинности загрузчика.

Настройка Secure Boot может находиться в BIOS и UEFI по пути:

А также Вам нужно включить режим загрузки в режиме совместимости Legacy OS или CMS OS.

Как отключить Secure Boot в Windows 10

Нет разницы какая у Вас операционная система, то ли Windows 10 или Windows 8, сама настройка Secure Boot находиться в BIOS или UEFI.

Поэтому нам придется для начала зайти в BIOS. А дальше расположение настройки Secure Boot зависит от версии BIOS. Мы рассмотрим несколько возможных расположений опции Secute Boot в ноутбуках от разных производителей.

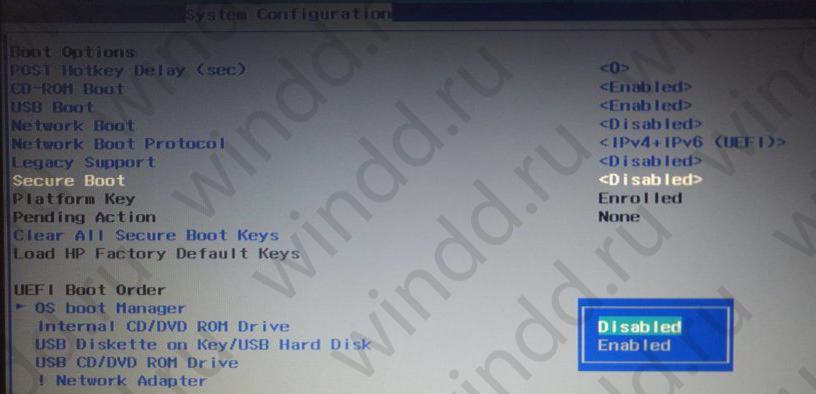

Secure Boot на ноутбуках HP

Secure Boot на ноутбуках Samsung

Secure Boot на ноутбуках Lenovo и Toshiba

Secure Boot на ноутбуках Dell

Secure Boot на ноутбуках Acer

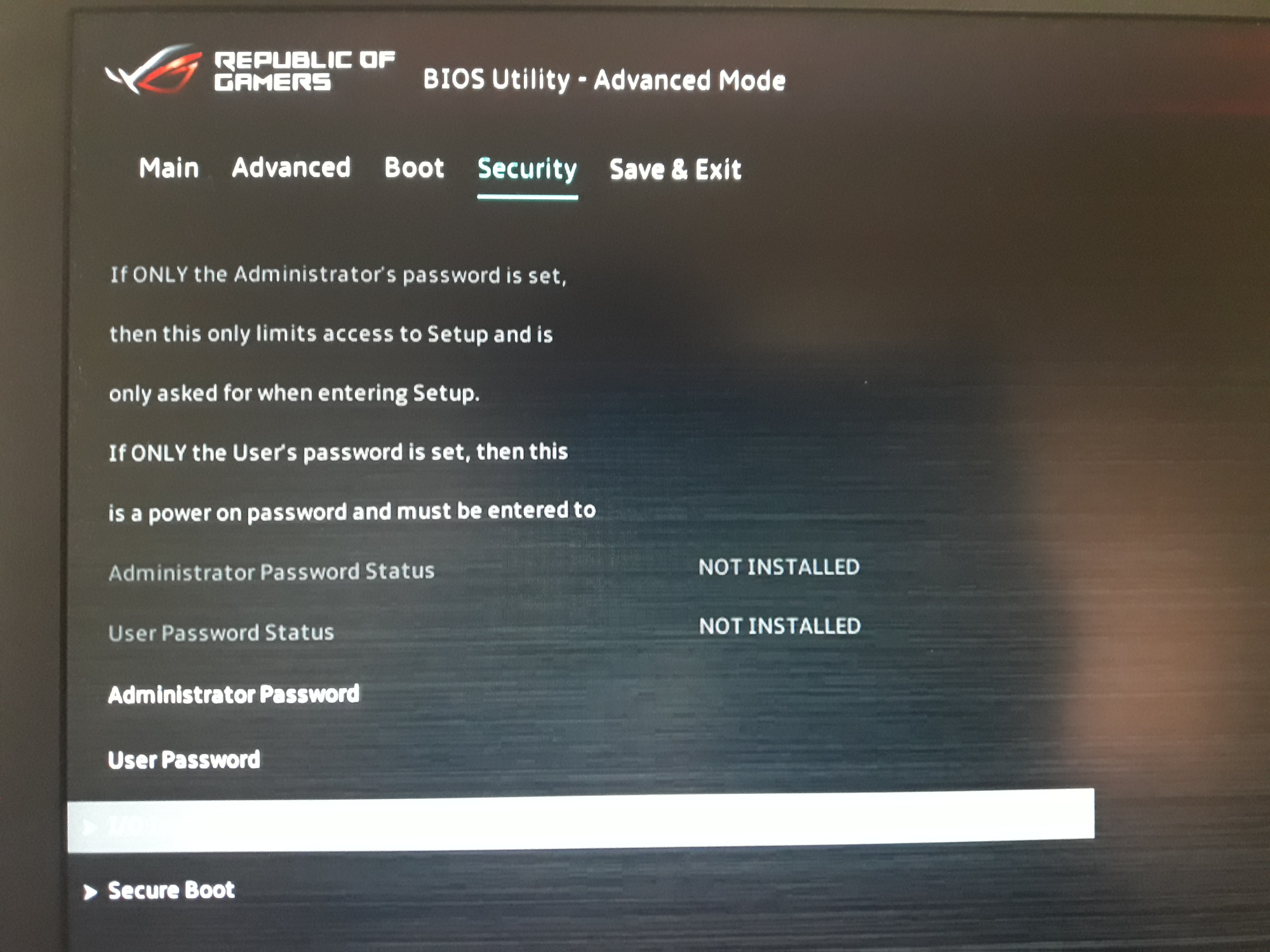

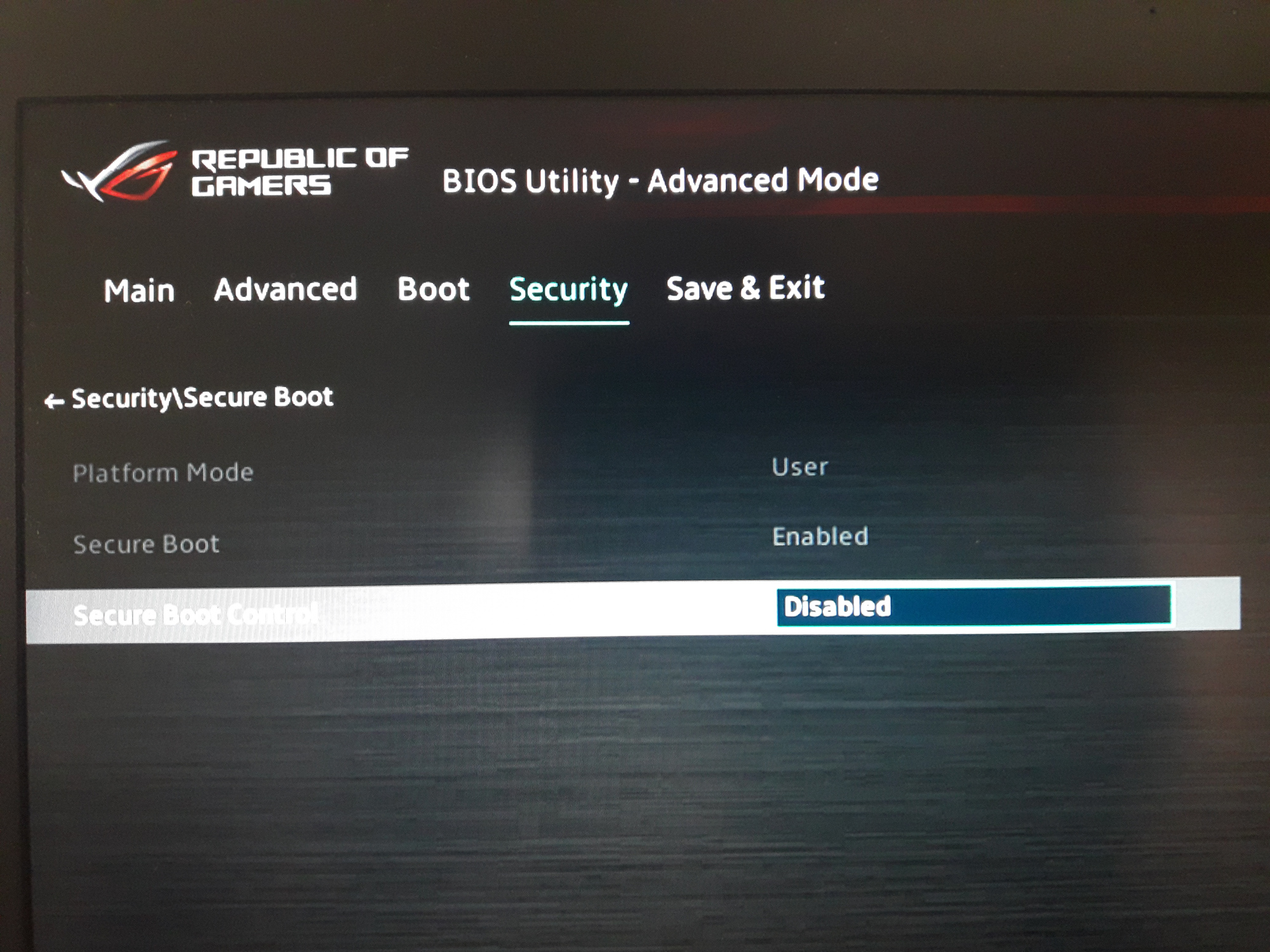

Secure Boot на ноутбуках Asus

После этих действий нужно сохранить изменения и выйти с BIOS или UEFI.

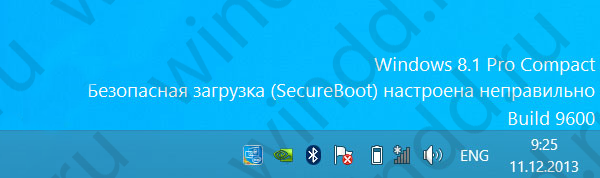

Безопасная загрузка настроена неправильно

Встретить ошибку безопасная загрузка настроена неправильно можно после обновления с предыдущей версии операционной системы например до Windows 10.

В большинстве случаев помогает включение Secure Boot. Нужно всё сделать наоборот как мы сделали выше, чтобы включить её.

Ещё есть один способ, который поможет убрать надпись с рабочего стола. Его мы рассмотрели здесь, но он только уберет надпись, а саму проблему не исправит.

Если же не помогло для пользователей Windows 8.1 Майкрософт выпустили патч, который уберет эту надпись с рабочего стола и исправит проблему.

В этой статье мы рассмотрели как отключить Secure Boot в Windows 10 и почему БИОС не видит загрузочную флешку.

Надеюсь эта статья будет для Вас полезной и поможет Вам разобраться с настройкой Secure Boot. Пишите в комментарии как Вы решили этот вопрос.

Немного про UEFI и Secure Boot

UEFI (Unified Extensible Firmware Interface) — замена устаревшему BIOS. Эта спецификация была придумана Intel для Itanium, тогда она еще называлась EFI (Extensible Firmware Interface), а потом была портирована на x86, x64 и ARM. Она разительно отличается от BIOS как самой процедурой загрузки, так и способами взаимодействия с ОС. Если вы купили компьютер в 2010 году и позже, то, вероятнее всего, у вас UEFI.

Основные отличия UEFI от BIOS:

Как происходит загрузка в UEFI?

С GPT-раздела с идентификатором EF00 и файловой системой FAT32, по умолчанию грузится и запускается файл \efi\boot\boot[название архитектуры].efi, например \efi\boot\bootx64.efi

Т.е. чтобы, например, создать загрузочную флешку с Windows, достаточно просто разметить флешку в GPT, создать на ней FAT32-раздел и просто-напросто скопировать все файлы с ISO-образа. Boot-секторов больше нет, забудьте про них.

Загрузка в UEFI происходит гораздо быстрее, например, загрузка моего лаптопа с ArchLinux с нажатия кнопки питания до полностью работоспособного состояния составляет всего 30 секунд. Насколько я знаю, у Windows 8 тоже очень хорошие оптимизации скорости загрузки в UEFI-режиме.

Secure Boot

«Я слышал, что Microsoft реализовывает Secure Boot в Windows 8. Эта технология не позволяет неавторизированному коду выполняться, например, бутлоадерам, чтобы защитить пользователя от malware. И есть кампания от Free Software Foundation против Secure Boot, и многие люди были против него. Если я куплю компьютер с Windows 8, смогу ли я установить Linux или другую ОС? Или эта технология позволяет запускать только Windows?»

Начнем с того, что эту технологию придумали не в Microsoft, а она входит в спецификацию UEFI 2.2. Включенный Secure Boot не означает, что вы не сможете запустить ОС, отличную от Windows. На самом деле, сертифицированные для запуска Windows 8 компьютеры и лаптопы обязаны иметь возможность отключения Secure Boot и возможность управления ключами, так что беспокоится тут не о чем. Неотключаемый Secure Boot есть только на планшетах на ARM с предустановленной Windows!

Что дает Secure Boot? Он защищает от выполнения неподписанного кода не только на этапе загрузки, но и на этапе выполнения ОС, например, как в Windows, так и в Linux проверяются подписи драйверов/модулей ядра, таким образом, вредоносный код в режиме ядра выполнить будет нельзя. Но это справедливо только, если нет физического доступа к компьютеру, т.к., в большинстве случаев, при физическом доступе ключи можно заменить на свои.

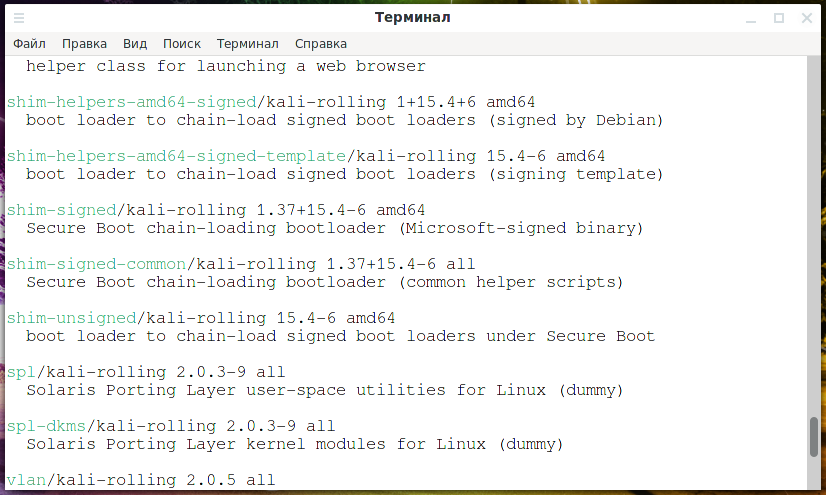

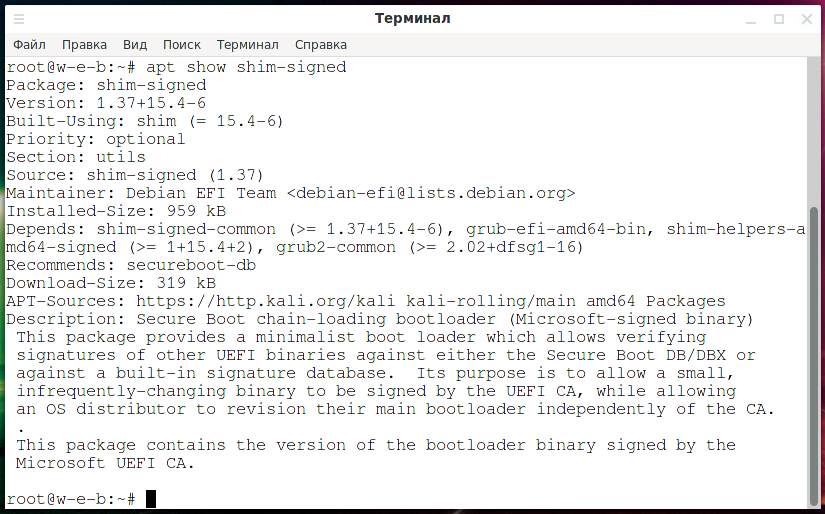

Для Linux есть 2 пре-загрузчика, которые поддерживают Secure Boot: Shim и PRELoader. Они похожи, но есть небольшие нюансы.

В Shim есть 3 типа ключей: Secure Boot keys (те, которые в UEFI), Shim keys (которые можно сгенерировать самому и указать при компиляции), и MOKи (Machine Owner Key, хранятся в NVRAM). Shim не использует механизм загрузки через UEFI, поэтому загрузчик, который не поддерживает Shim и ничего не знает про MOK, не сможет выполнить код (таким образом, загрузчик gummiboot не будет работать). PRELoader, напротив, встраивает свои механизмы аутентификации в UEFI, и никаких проблем нет.

Shim зависит от MOK, т.е. бинарники должны быть изменены (подписаны) перед тем, как их выполнять. PRELoader же «запоминает» правильные бинарники, вы ему сообщаете, доверяете вы им, или нет.

Оба пре-загрузчика есть в скомпилированном виде с валидной подписью от Microsoft, поэтому менять UEFI-ключи не обязательно.

Secure Boot призван защитить от буткитов, от атак типа Evil Maid, и, по моему мнению, делает это эффективно.

Спасибо за внимание!

Защита процесса Windows загрузки

Относится к:

Операционная система Windows имеет множество функций для защиты от вредоносных программ, и очень хорошо справляется с этой задачей. За исключением приложений, разрабатываемых организациями самостоятельно для внутреннего использования, все приложения Microsoft Store должны соответствовать ряду требований, чтобы пройти сертификацию и быть представленными в Microsoft Store. В процессе сертификации проверяется несколько критериев, включая безопасность. Этот процесс является эффективным средством защиты Microsoft Store от вредоносных программ. Даже если вредоносное приложение преодолеет защиту и попадет в Store, Windows 10 включает ряд функций безопасности, способных уменьшить последствия. Например, приложения Microsoft Store изолированы и не имеют разрешений, необходимых для доступа к данным пользователя или изменения параметров системы.

Windows также имеет несколько уровней защиты для настольных приложений и данных. антивирусная программа обнаружения с облачным питанием в режиме реального времени для выявления и карантинных приложений, которые, как известно, являются вредоносными. Защитник Windows SmartScreen предупреждает пользователей, прежде чем разрешить им запускать недостоверное приложение, даже если оно признано вредоносным. Прежде чем приложение сможет изменить параметры системы, пользователю необходимо предоставить приложению права администратора с помощью контроля учетных записей.

Это лишь некоторые из способов защиты Windows от вредоносных программ. Однако эти функции безопасности защищают вас только после Windows начала. Современных вредоносных программ — в особенности буткиты — способны запускаться до запуска Windows, полностью обходя защиту операционной системы и оставаясь полностью скрытыми.

Когда вы запускаете Windows 10 или Windows 11 на компьютере или любом компьютере, который поддерживает единый extensible интерфейс прошивки (UEFI), Trusted Boot защищает компьютер от вредоносных программ с момента питания на компьютере до запуска антивирусных программ. В случае заражения компьютера вредоносным ПО оно не сможет оставаться скрытым; надежная загрузка сможет подтвердить целостность системы вашей инфраструктуры таким образом, который вредоносное программное обеспечение не сможет скрыть. Даже на ПК без UEFI Windows безопасности запуска, чем предыдущие версии Windows.

Давайте сначала рассмотрим программы rootkit и то, как они работают. Затем мы покажем, как Windows защитить вас.

Угроза: программы rootkit

Программы rootkit — это сложный и опасный тип вредоносных программ, которые выполняются в режиме ядра с теми же правами, что и операционная система. Так как программы rootkit обладают теми же правами, что и операционная система, и запускаются до нее, они могут полностью скрывать себя и другие приложения. Зачастую программы rootkit входят в набор вредоносных программ, которые могут обходить процедуры входа, записывать пароли и нажатия клавиш, перемещать конфиденциальные файлы и получать зашифрованные данные.

Различные типы программ rootkit загружаются на различных этапах процесса запуска:

Меры противодействия

Windows поддерживает четыре функции, которые помогут предотвратить загрузку руткитов и загрузок во время запуска:

На рисунке 1 показан Windows запуска.

Рисунок 1. Безопасная загрузка, надежная загрузка и измеряемая загрузка блокируют вредоносные программы на каждом этапе

Безопасная загрузка и измеряемая загрузка возможны только на компьютерах с UEFI 2.3.1 и микросхемой доверенного платформенного модуля. К счастью, все Windows 10 и Windows 11 компьютеров, которые соответствуют требованиям Windows программы совместимости оборудования, имеют эти компоненты, и многие компьютеры, предназначенные для более ранних версий Windows, также имеют их.

В следующих разделах описаны безопасная загрузка, надежная загрузка, ELAM и измеряемая загрузка.

Безопасная загрузка

При запуске компьютер сначала находит загрузчик операционной системы. Компьютеры без безопасной загрузки просто запускают любой загрузчик, который находится на жестком диске компьютера. Компьютер не может определить, загружается ли доверенная операционная система или программа rootkit.

При запуске компьютера, оснащенного UEFI, компьютер сначала проверяет наличие цифровой подписи у встроенного ПО, что снижает риск запуска программ rootkit встроенного ПО. Если включена безопасная загрузка, встроенное ПО проверяет цифровую подпись загрузчика, чтобы убедиться, что он не был изменен. Если загрузчику не изменен, встроенное ПО запускает загрузчик, только если выполняется одно из следующих условий.

Все компьютеры с сертификатом для Windows x86 должны соответствовать нескольким требованиям, связанным с безопасной загрузкой:

Эти требования обеспечивают защиту от программ rootkit и позволяют запустить любую операционную систему по своему выбору. Существует три варианта запуска сторонних операционных систем.

Во избежание использования уязвимостей, свойственных этим вариантам, вредоносными программами, настройте встроенное ПО UEFI для доверия несертифицированному загрузчику или отключите безопасную загрузку. Программное обеспечение не может изменить параметры безопасной загрузки.

Как и большинство мобильных устройств, устройства на базе ARM, сертифицированные для Windows RT, такие как Microsoft Surface RT, предназначены только для запуска Windows 8.1. Следовательно, невозможно отключить безопасную загрузку и загрузить другую операционную систему. К счастью, существует большое количество устройств ARM, предназначенных для запуска других операционных систем.

Надежная загрузка

Надежная загрузка начинает работать, когда заканчивается безопасная загрузка. Загрузчик проверяет цифровую подпись ядра Windows перед его загрузкой. Ядро Windows, в свою очередь, проверяет все прочие компоненты процесса запуска Windows, включая драйверы загрузки, файлы запуска и компонент ELAM. Если файл был изменен, загрузчик обнаруживает проблему и не загружает поврежденный компонент. Часто Windows автоматически восстанавливать поврежденный компонент, восстанавливая целостность Windows и позволяя компьютеру нормально запускать.

Ранний запуск антивредоносной программы

Так как безопасная загрузка защитила загрузчик, а надежная загрузка защитила ядро Windows, следующей возможностью для запуска вредоносной программы является инфицирование драйвера загрузки стороннего производителя. Традиционные антивредоносные приложения не запускаются до тех пор, пока не будут загружены драйверы загрузки, что позволяет сработать руткиту, замаскированному под драйвер.

Ранний запуск антивредоносной программы (ELAM) может загрузить драйвер антивредоносного ПО Майкрософт или сторонних разработчиков перед загрузкой всех драйверов и приложений загрузки, отличных от Майкрософт, сохраняя таким образом цепочку доверия, установленную безопасной загрузкой и надежной загрузкой. Поскольку операционная система еще не запущена и ОС Windows необходимо загрузиться максимально быстро, у ELAM простая задача: изучить каждый драйвер загрузки и определить, входит ли он в список надежных драйверов. Если он не считается доверенным, Windows его не загружает.

Драйвер ELAM не является полнофункциональным решением для защиты от вредоносных программ; оно загружается позже в процессе загрузки. Защитник Windows (включаемая в Windows) поддерживает ELAM, как и Microsoft System Center 2012 Endpoint Protection и несколько не microsoft антивирусных приложений.

Измеряемая загрузка

Если компьютер в вашей организации заражается программой rootkit, вам необходимо об этом знать. Корпоративные приложения для защиты от вредоносных программ могут сообщать о заражений вредоносным ПО ИТ-отделу, но это не работает с программами rootkit, скрывающими свое присутствие. Другими словами, нельзя доверять клиенту задачу определения того, находится ли он в работоспособном состоянии.

В результате компьютеры, зараженные программами rootkit, кажутся здоровыми даже с запущенным антивредоносным ПО. Зараженные компьютеры по-прежнему подключаются к корпоративной сети, предоставляя программам rootkit доступ к большим объемам конфиденциальных данных и потенциально позволяя программам rootkit распространяться по внутренней сети.

Работая с программным обеспечением TPM и не microsoft, Windows позволяет надежному серверу в сети проверять целостность процесса Windows запуска. Измеряемая загрузка использует следующий процесс.

В зависимости от реализации и конфигурации сервер управления может определить состояние клиента и предоставить ему ограниченный карантинный или полноценный доступ к сети.

На рисунке 2 продемонстрирован процесс измеряемой загрузки и удаленной аттестации.

Рисунок 2. Измеряемая загрузка демонстрирует работоспособность компьютера удаленному серверу

Windows включает интерфейсы программирования приложений для поддержки измеренной загрузки, но для реализации удаленного клиента проверки и надежного сервера проверки вам потребуется использовать средства, не включаемые в Корпорацию Майкрософт. В качестве примера такого инструмента можно скачать TPM Platform Crypto-Provider Toolkit от Microsoft Research или Measured Boot Tool от MVP Microsoft Enterprise Security Дэна Гриффина.

Измеренная загрузка использует силу UEFI, TPM и Windows, чтобы дать вам возможность уверенно оценить надежность клиентского КОМПЬЮТЕРА по всей сети.

Резюме

Безопасная загрузка, надежная загрузка и измеряемая загрузка создают архитектуру, которая существенно защищена от программ bootkit и rootkit. В Windows эти функции могут исключить вредоносные программы на уровне ядра из сети. Это максимально инновационное решение для защиты от вредоносных программ, когда-либо имевшееся в Windows, опережающее все остальные решения благодаря ряду ключевых усовершенствований. С Windows вы можете по-настоящему доверять целостности операционной системы.

Secure boot где находится, как отключить (10 способов)

Secure Boot (также именуется как «безопасная загрузка») — это протокол защищённой загрузки ОС. Используется компанией Microsoft для защиты загрузчика от модифицирования, а также делает невозможной установку сторонних операционных систем на устройство (преимущественно ноутбуки).

В этой статье пошагово, со прикрепленными скринами разберёмся, каким образом можно отключить Secure Boot и создаёт ли это какие-то риски для пользователя.

Как отключить Secure Boot в BIOS

Сразу стоит заметить, что Secure Boot в BIOS — не интегрируется. Он встречается только в UEFI (является более продвинутой версией BIOS, иногда — с полноценным графическим интерфейсом).

По умолчанию UEFI Secure Boot отключить можно двумя способами:

Как отключить Secure Boot (видеоинструкция)

Примеры отключения Secure Boot на разных ноутбуках и материнских платах

На ноутах и платах от разных производителей отключить безопасную загрузку можно по одному и тому же алгоритму. В общих чертах это:

Но нужно учесть, что данная функция отвечает за автоматическую интеграцию лицензионного кода Windows в систему. Если производитель использует такую функцию, то после отключения безопасной загрузки лицензия на Windows будет отключена.

То есть, потребуется код ввести вручную (через штатное меню «Активация») или же приобрести новую лицензию (например, если планируется перейти на расширенную редакцию).

Отключить Secure Boot на материнских платах и ноутбуках Asus

Как отключить Secure Boot в Windows 10 на ноутбуках 2009 – 2013 года выпуска.

Отключение происходит схожим образом, но там UEFI — без графического интерфейса (визуально схож на BIOS). Там потребуется:

Отключение Secure Boot на ноутбуках HP Pavilion и других моделях HP

В ноутах от HP для входа в настройки UEFI нужно при появлении логотипа на экране (после нажатия кнопки включения устройства)

Как отключить безопасную загрузку в Ноутбуке Lenovo и Toshiba

Вся процедура выполняется похоже, как и на ноутбуках Asus, у которых UEFI без современного графического интерфейса. Единственное отличие заключается в том, что при появлении логотипа производителя необходимо:

Отключить Secure Boot на ноутбуках Dell

Отключить Secure Boot на устройствах Acer

По умолчанию на устройствах Acer отключение Secure Boot недоступно (пункт выделен серым фоном). Поэтому:

На некоторых материнских платах ещё нужно предварительно включить пункт «Legacy Bios» (тоже находится в разделе «Boot»). Это относится к тем устройствам, которые выпускались в период 2009 – 2011 год. Именно тогда массово интегрировали UEFI, но для поддержки устаревших ОС также добавляли традиционный BIOS (работал в режиме совместимости).

И отключение Secure Boot доступно будет только в этом режиме (по умолчанию там строки о безопасной загрузке вовсе не предусмотрено).

Отключить Secure Boot на ноутбуке Samsung

Но даже после этого установить стороннюю ОС (например, Linux-дистрибутив) — не получится.

При попытке загрузиться с установочного накопителя устройство лишь выдаст ошибку, что не обнаружен совместимый загрузчик.

Как отключить Secure Boot для материнской платы Gigabyte

Одно из преимуществ UEFI в материнских платах от Гигабит — это полная поддержка русского языка (начиная с самых первых версий). И, чтобы отключить безопасную загрузку, необходимо:

Для сохранения настроек воспользоваться F10, либо выбрать соответствующий пункт в нижней части экрана (при помощи курсора мыши).

Как узнать включена или отключена безопасная загрузка Secure Boot в Windows

Узнать о том, включена ли безопасная загрузка, в Windows можно штатной утилитой MSinfo32. С её помощью можно получить общие сведения о программной и аппаратной составляющей устройства.

Итого, предусмотрено несколько способов, как можно отключить безопасную загрузку (Secure Boot), что потребуется для установки других операционных систем, выпущенных не компанией Microsoft.

А включён ли Secure Boot на вашем ПК или ноутбуке? Приходилось ли вам вообще сталкиваться с проблемой, когда на устройство невозможно установить стороннюю ОС? Расскажите об этом в комментариях.

Как работает Secure Boot (безопасная загрузка) в Windows 8 и 10 и что она означает для Linux

Современные ПК поставляются с включённой функцией Secure Boot («Безопасная загрузка»). Это функция платформы в UEFI, которая заменяет традиционный BIOS ПК. Если производитель ПК хочет наклеить наклейку с логотипом «Windows 10» или «Windows 8» на свой компьютер, Microsoft требует, чтобы он включил безопасную загрузку и следовал некоторым рекомендациям.

К сожалению, это также мешает вам установить некоторые дистрибутивы Linux, что может быть довольно хлопотным.

Как безопасная загрузка защищает процесс загрузки вашего ПК

Безопасная загрузка предназначена не только для того, чтобы усложнить работу с Linux. Включение безопасной загрузки даёт реальные преимущества в плане безопасности, и даже пользователи Linux могут извлечь из этого пользу.

Традиционный BIOS загрузит любое программное обеспечение. Когда вы загружаете компьютер, он проверяет аппаратные устройства в соответствии с настроенным вами порядком загрузки и пытается загрузиться с них. Типичные ПК обычно находят и загружают загрузчик Windows, который загружает полную операционную систему Windows. Если вы используете Linux, BIOS найдёт и загрузит загрузчик GRUB или systemd-boot, которые используется в большинстве дистрибутивов Linux.

Однако вредоносное ПО, такое как руткит, может заменить ваш загрузчик. Руткит мог загружать вашу обычную операционную систему без каких-либо указаний на то, что что-то пошло не так, оставаясь полностью невидимым и необнаружимым в вашей системе. BIOS не знает разницы между вредоносным ПО и надёжным загрузчиком — он просто загружает всё, что находит.

Безопасная загрузка предназначена для предотвращения этого. ПК с Windows 8 и 10 поставляются с сертификатом Microsoft, хранящимся в UEFI. UEFI проверит загрузчик перед его запуском и убедится, что он подписан Microsoft. Если руткит или другое вредоносное ПО действительно заменяет ваш загрузчик или вмешивается в него, UEFI не позволит ему загрузиться. Это не позволяет вредоносным программам захватить процесс загрузки и скрыться от вашей операционной системы.

Как Microsoft разрешает дистрибутивам Linux загружаться с безопасной загрузкой

Теоретически эта функция предназначена только для защиты от вредоносных программ. Так что Microsoft предлагает способ помочь дистрибутивам Linux загрузиться в любом случае. Вот почему некоторые современные дистрибутивы Linux, такие как Ubuntu и Fedora, «просто работают» на современных ПК даже с включённой безопасной загрузкой. Дистрибутивы Linux могут заплатить единовременную плату в размере 99 долларов за доступ к порталу Microsoft Sysdev, где они могут подать заявку на подпись своих загрузчиков.

Дистрибутивы Linux обычно имеют подпись shim («прокладка»). shim — это небольшой загрузчик, который просто загружает основной загрузчик GRUB дистрибутива Linux. Прокладка, подписанная Microsoft, проверяет, загружается ли загрузчик, подписанный дистрибутивом Linux, а затем дистрибутив Linux загружается нормально.

Ubuntu, Fedora, Red Hat Enterprise Linux и openSUSE в настоящее время поддерживают безопасную загрузку и будут работать без каких-либо настроек на современном оборудовании. Могут быть и другие, но это те, о которых мы знаем. Некоторые дистрибутивы Linux с философской точки зрения возражают против подачи заявки на подписку Microsoft.

Как отключить безопасную загрузку или управлять ею

Если бы безопасная загрузка была обязательной, вы не смогли бы запускать на своём ПК операционные системы, не одобренные Microsoft. Но вы, вероятно, можете управлять безопасной загрузкой из прошивки UEFI вашего ПК, которая похожа на BIOS на старых ПК.

Есть два способа контролировать безопасную загрузку. Самый простой способ — перейти к настройкам прошивки UEFI и полностью отключить Secure Boot.

Прошивка UEFI перестанет проверять, используете ли вы подписанный загрузчик или нет, и всё будет загружаться. Вы можете загрузить любой дистрибутив Linux или даже установить Windows 7, которая не поддерживает безопасную загрузку. Windows 8 и 10 будут работать нормально, вы просто потеряете преимущества безопасности, связанные с безопасностью загрузки, защищающей процесс загрузки.

Вы также можете дополнительно настроить безопасную загрузку. Вы можете контролировать, какие сертификаты для подписи предлагает безопасная загрузка. Вы можете свободно устанавливать новые сертификаты и удалять существующие. Например, организация, использующая Linux на своих ПК, может удалить сертификаты Microsoft и установить вместо них собственный сертификат организации. Тогда эти ПК будут использовать только загрузчики, одобренные и подписанные этой конкретной организацией.

Человек тоже может это сделать — вы можете подписать свой собственный загрузчик Linux и быть уверенным, что ваш компьютер может загружать только загрузчики, которые вы скомпилировали и подписали лично. Именно такой контроль и мощность предлагает безопасная загрузка.

Что Microsoft требует от производителей ПК

Microsoft не просто требует, чтобы поставщики ПК включили безопасную загрузку, если им нужна наклейка с сертификатом «Windows 10» или «Windows 8» на своих ПК. Microsoft требует, чтобы производители ПК реализовывали его особым образом.

Для ПК с Windows 8 производители должны были дать вам возможность отключить безопасную загрузку. Microsoft потребовала от производителей ПК передать пользователям аварийный выключатель безопасной загрузки.

Для ПК с Windows 10 это больше не является обязательным. Производители ПК могут включить безопасную загрузку и не давать пользователям возможность её выключить. Однако на самом деле нам неизвестно о каких-либо производителях ПК, которые так поступают.

Точно так же, хотя производители ПК должны включать основной ключ Microsoft Windows Production PCA для загрузки Windows, им не нужно включать ключ Microsoft Corporation UEFI CA. Этот второй ключ только рекомендуется. Это второй необязательный ключ, который Microsoft использует для подписи загрузчиков Linux. Документация Ubuntu объясняет это.

Другими словами, не все ПК обязательно будут загружать подписанные дистрибутивы Linux с включённой безопасной загрузкой. Опять же, на практике мы не видели ни одного компьютера, который делал бы это. Возможно, ни один производитель ПК не захочет выпускать единственную линейку ноутбуков, на которую нельзя установить Linux.

На данный момент, по крайней мере, обычные ПК с Windows должны позволять вам отключать безопасную загрузку, если хотите, и они должны загружать дистрибутивы Linux, подписанные Microsoft, даже если вы не отключите безопасную загрузку.

Безопасную загрузку нельзя отключить в Windows RT, но Windows RT мертва

Все вышесказанное верно для стандартных операционных систем Windows 8 и 10 на стандартном оборудовании Intel x86. Для ARM всё иначе.

В Windows RT — версии Windows 8 для оборудования ARM, которая поставлялась на Microsoft Surface RT и Surface 2, среди других устройств — безопасную загрузку нельзя было отключить. Сегодня безопасную загрузку по-прежнему нельзя отключить на оборудовании Windows 10 Mobile, другими словами, на телефонах под управлением Windows 10.

Это потому, что Microsoft хотела, чтобы вы думали о системах Windows RT на базе ARM как об «устройствах», а не о ПК. Как Microsoft сообщила Mozilla, Windows RT «больше не Windows».

Однако Windows RT теперь мертва. Версии настольной операционной системы Windows 10 для ARM-оборудования не существует, так что вам больше не о чем беспокоиться. Но если Microsoft вернёт оборудование Windows RT 10, вы, скорее всего, не сможете отключить на нем безопасную загрузку.

.png)

.png)