Как подключиться по SSH

Если вы покупаете VPS сервер или продвинутый хостинг, обычно в письме вместе с другими данными авторизации есть данные доступа по SSH. В этой статье мы рассмотрим как подключиться по SSH к серверу из Linux или Windows.

Что такое SSH?

Поскольку эта статья рассчитана именно на новичков, то перед тем, как перейти дальше давайте подробнее разберемся что из себя представляет SSH. Исторически так сложилось что на большинстве серверов используется операционная система Linux, во многом этому посодействовала ее бесплатность. Графический интерфейс на серверах Linux не используется для экономии ресурсов, поэтому единственным способом администрирования сервера остается командная строка.

Но это не является недостатком, потому что в командной строке Linux можно сделать больше чем графическом интерфейсе. Протокол SSH позволяет вам выполнять команды в удаленной системе так, как будто вы это делаете в своей системе. Вам доступен буфер обмена, вы вводите команды и можете использовать их вывод. Недоступны разве что файлы из вашей файловой системы. Например, когда вы подключитесь к серверу по SSH из Ubuntu, то все будет выглядеть так, как будто вы открыли терминал в своей системе.

Как подключиться по SSH

Для подключения по SSH нам необходимо знать такие данные:

Больше ничего не нужно, обычно эти данные присылают в письме вместе с описанием VPS. Теперь перейдем к практике.

1. Подключение через SSH в Linux

В Linux подключение по SSH выполняется с помощью утилиты ssh. Мы более подробно рассматривали работу с ней в статье как пользоваться ssh. Для подключения к удаленному компьютеру ее синтаксис будет выглядеть следующим образом:

$ ssh имя_пользователя @ айпи_адрес

Чтобы выполнить подключение по SSH Linux нажмите Ctrl+Alt+T для открытия терминала и наберите команду, заменив нужные значения:

Или, с нестандартным портом:

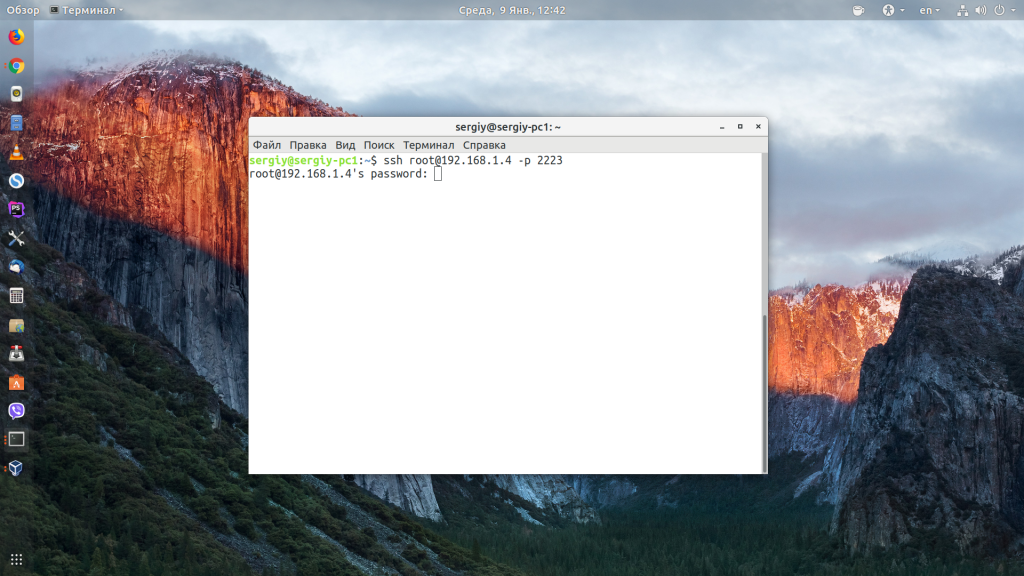

Если ip_адрес и порт правильные, то на следующем шаге программа попросит у вас ввести пароль:

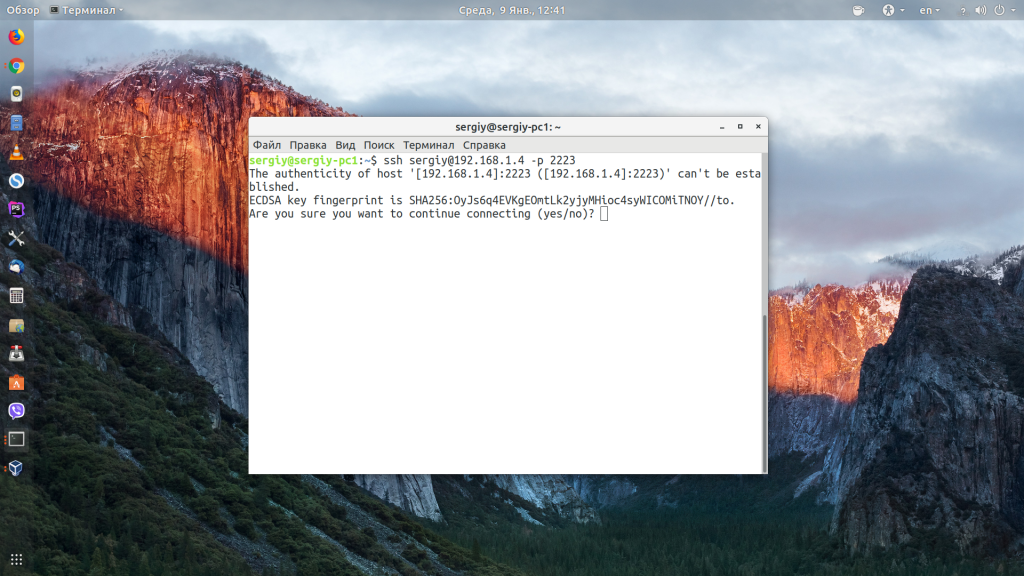

Если пытаетесь подключится через SSH к этому серверу первый раз, то утилита также попросит подтвердить добавление нового устройства в свой список известных устройств, здесь нужно набрать yes и нажать Enter:

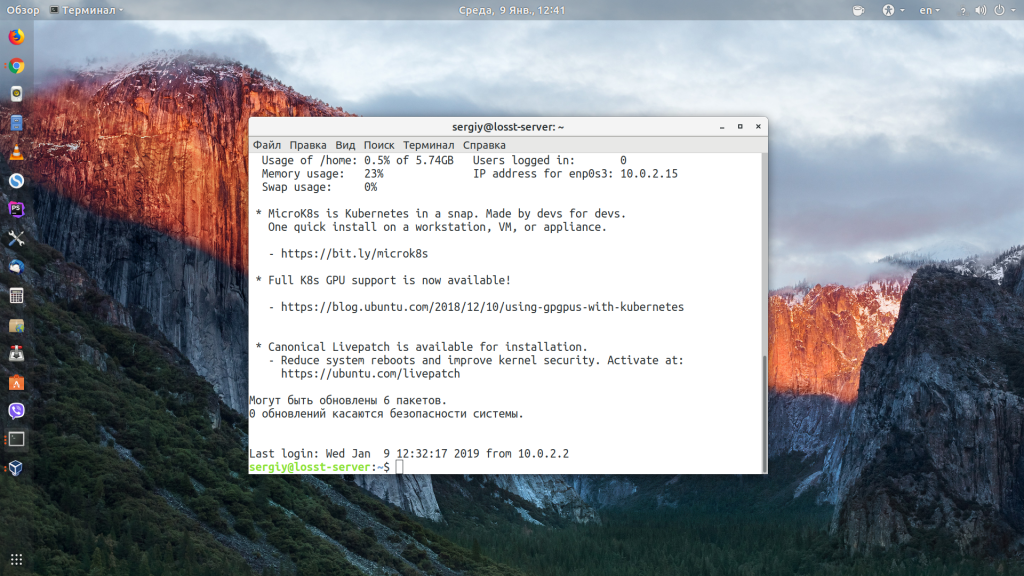

Теперь вы подключены, и все вводимые далее команды будут выполнены на удаленном сервере:

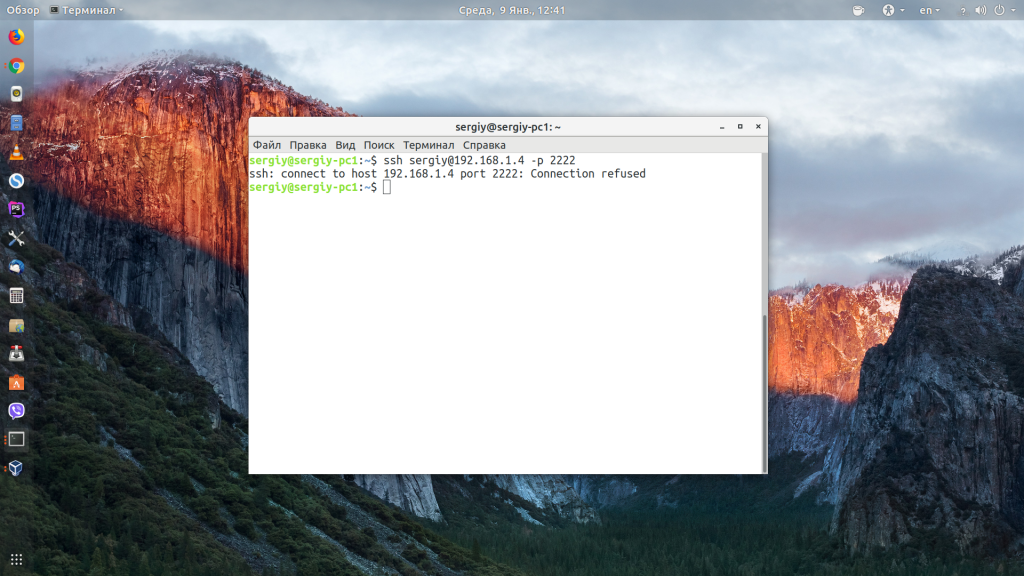

Если же произошла ошибка и IP адрес или порт введены неверно, то вы получите ошибку Connection Refused:

Просто убедитесь что порт введен верно. Если это ваш сервер, то, возможно на нем еще нужно разрешить подключение SSH в брандмауэре. В Ubuntu/Debian для этого на удаленном сервере выполните:

sudo ufw allow 22/tcp

Если вы используете другой порт для SSH, то замените 22 на свой порт. Для удобства подключения по SSH в дальнейшем можно настроить авторизацию по ключу ssh, чтобы не вводить каждый раз пароль.

Теперь вы знаете как подключиться по ssh linux и решить проблемы с подключением. А теперь перейдем к Windows.

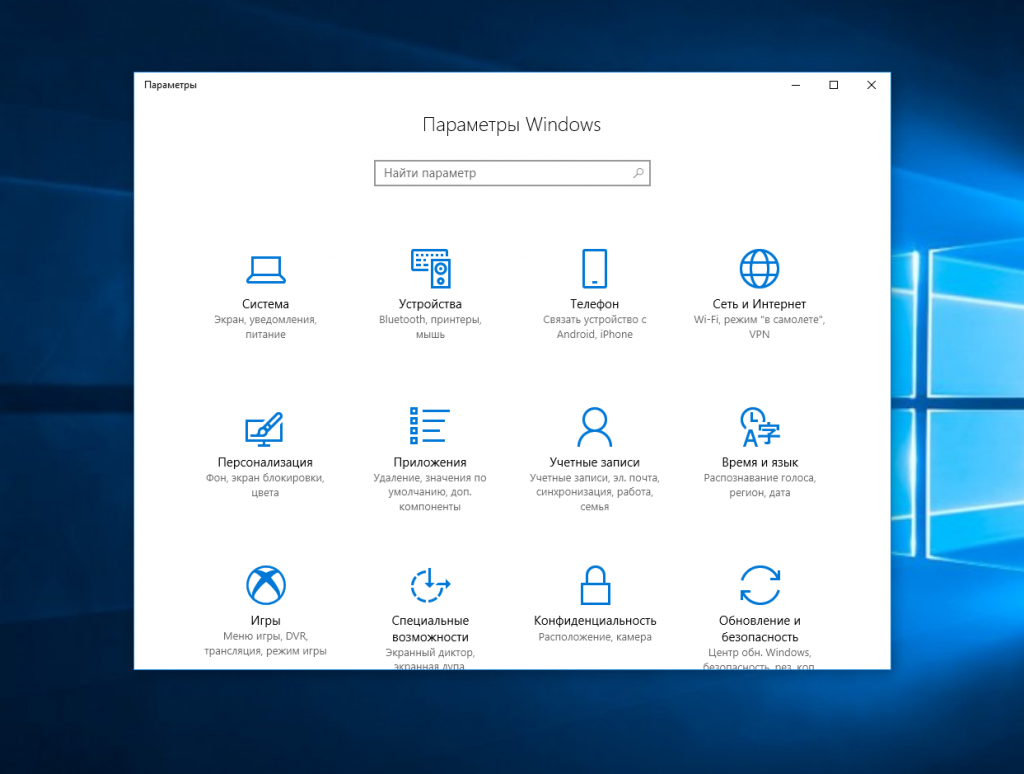

2. Подключение через SSH в Windows

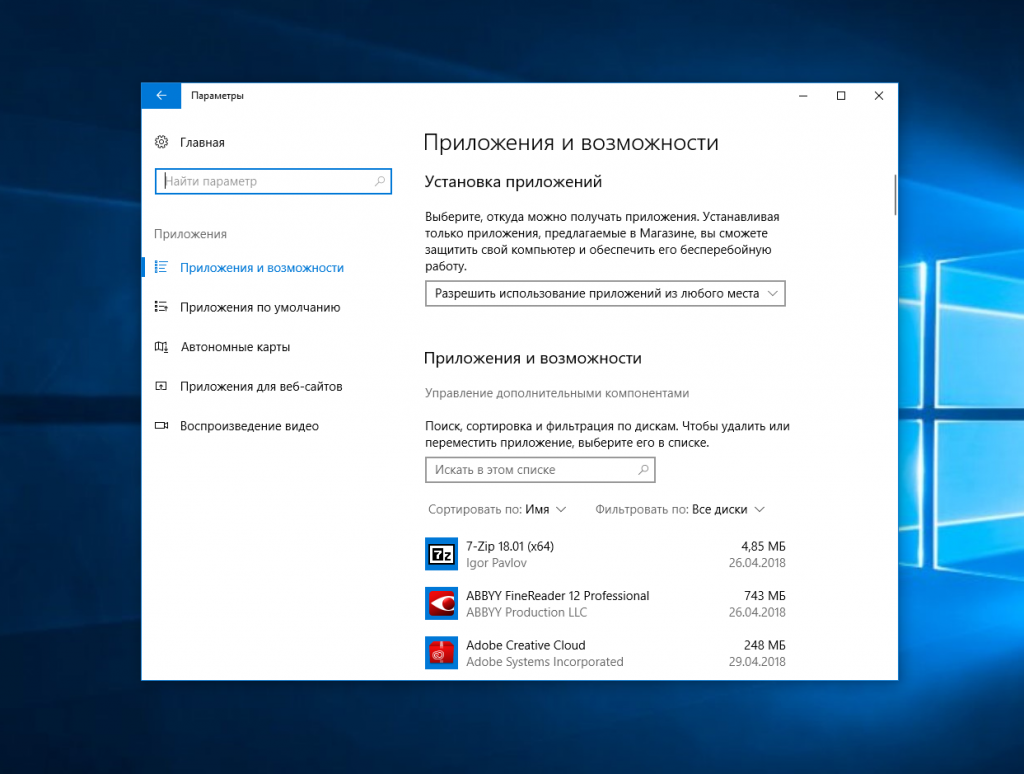

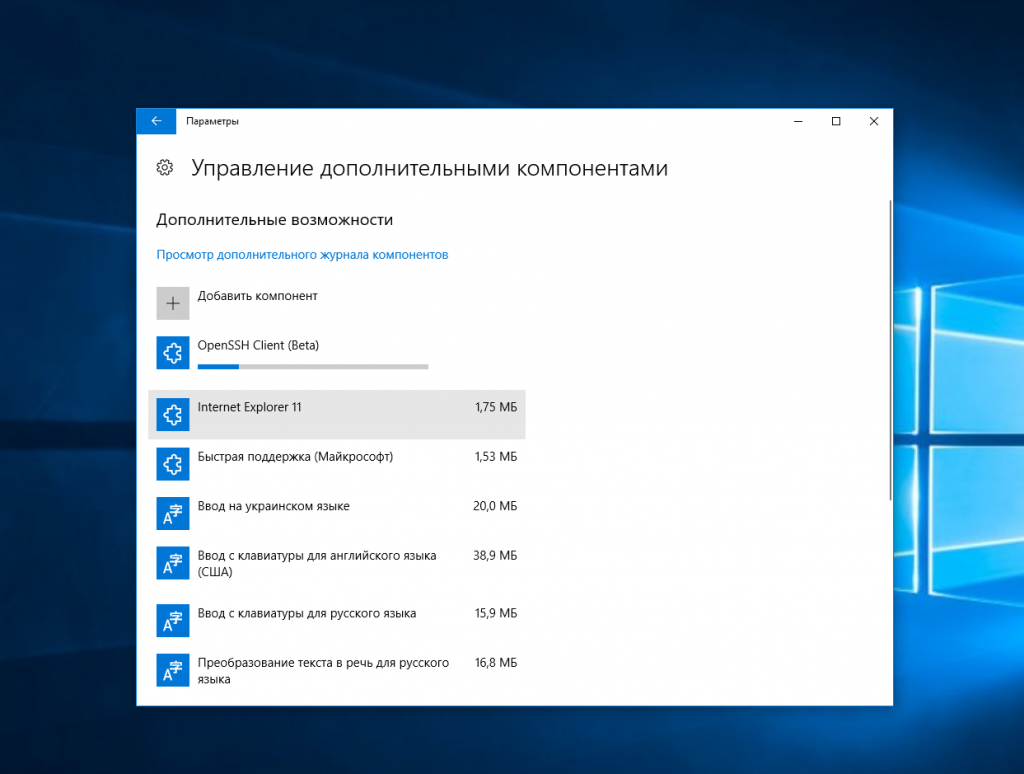

Затем выберите Управление дополнительными компонентами:

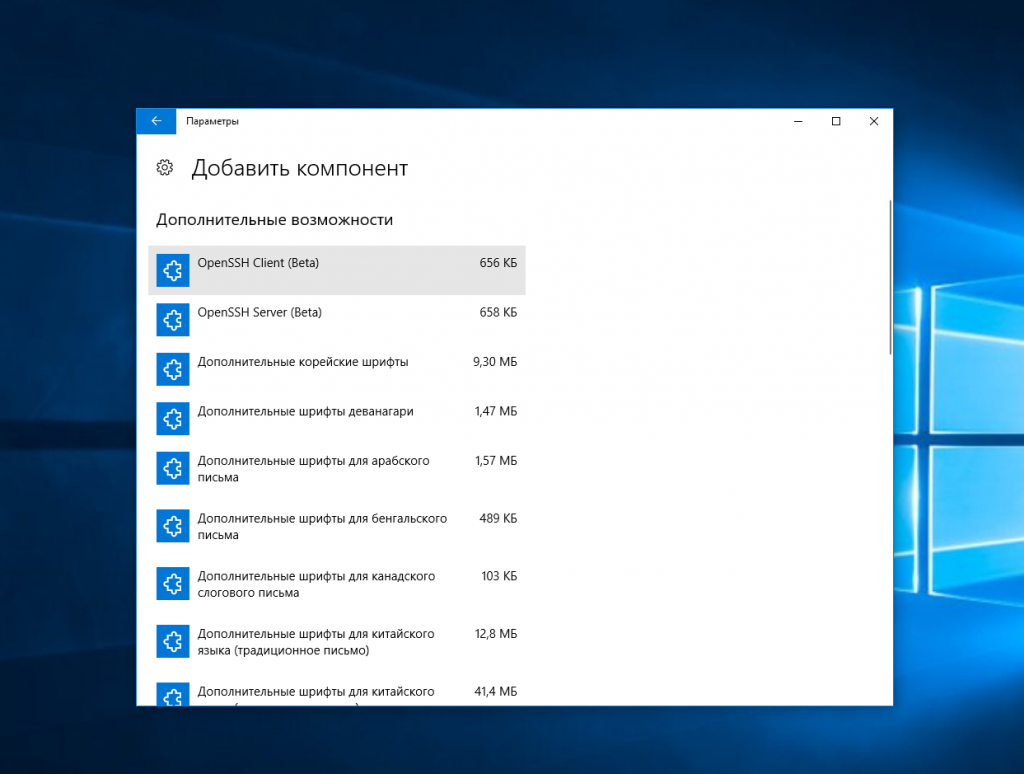

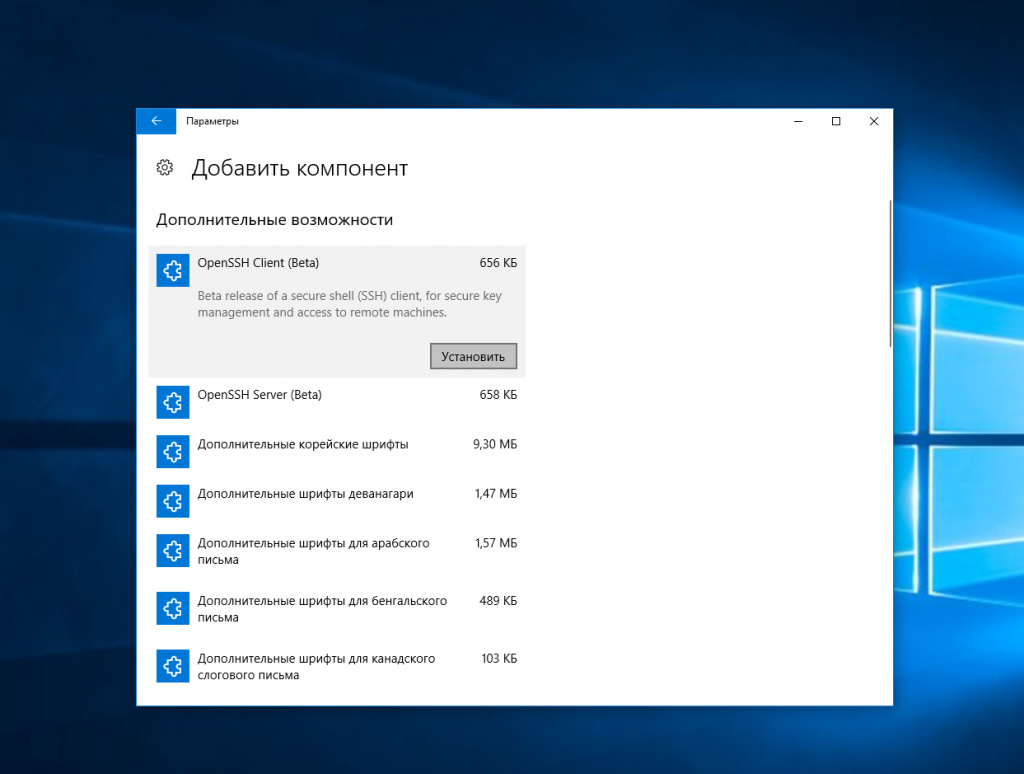

Здесь нажмите добавить новый компонент и в открывлемся меню выберите OpenSSH Client и нажмите Устанвоить:

Дальше вернитесь назад и дождитесь завершения установки. После того, как SSH клиент будет установлен нужно обязательно перезагрузить компьютер.

После перезагрузки нажмите Win+R чтобы открыть окно запуска команд и наберите в нем cmd:

Далее нажмите Enter. Перед вами откроется командная строка Windows. Здесь можно использовать утилиту ssh. Синтаксис у нее абсолютно такой же, как и для Linux:

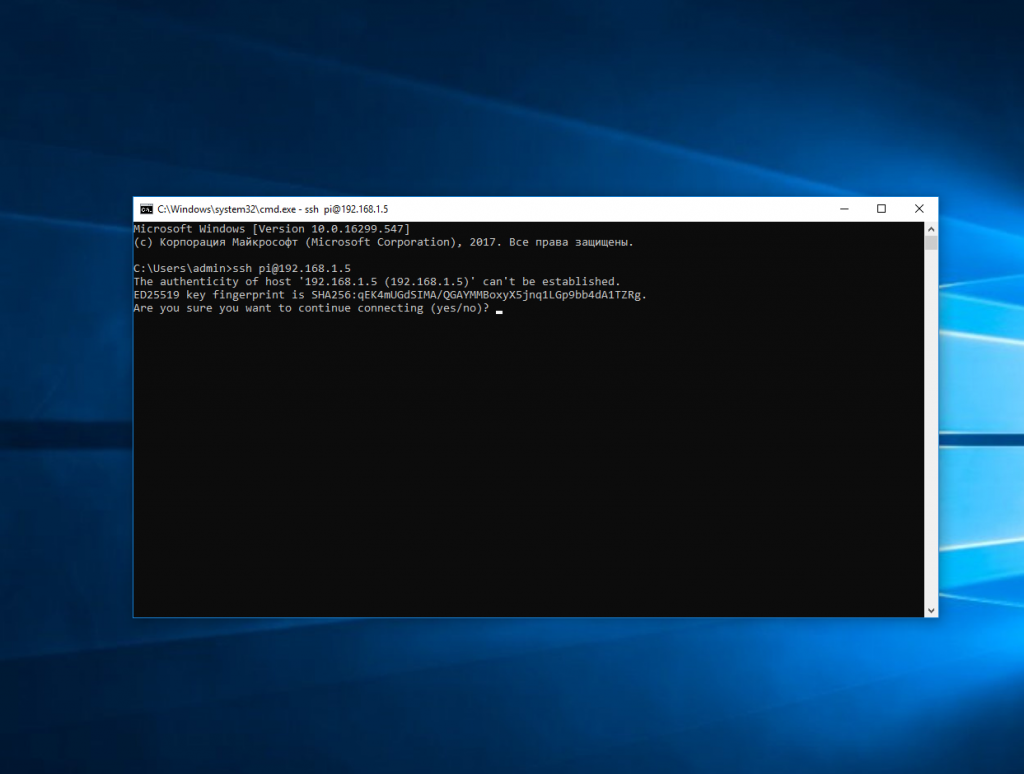

Например, такой командой можно подключится по SSH к Raspberry Pi, который находится в вашей локальной сети по адресу 192.168.1.5:

Утилита предложит добавить устройство в список известных:

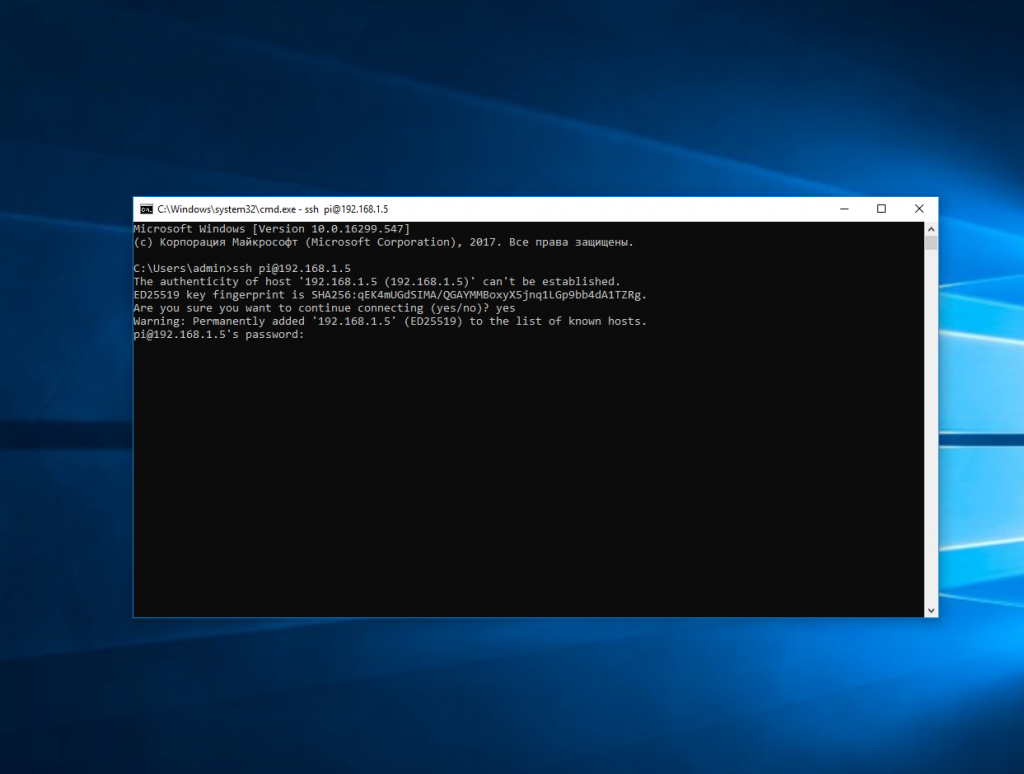

Затем предложит ввести пароль:

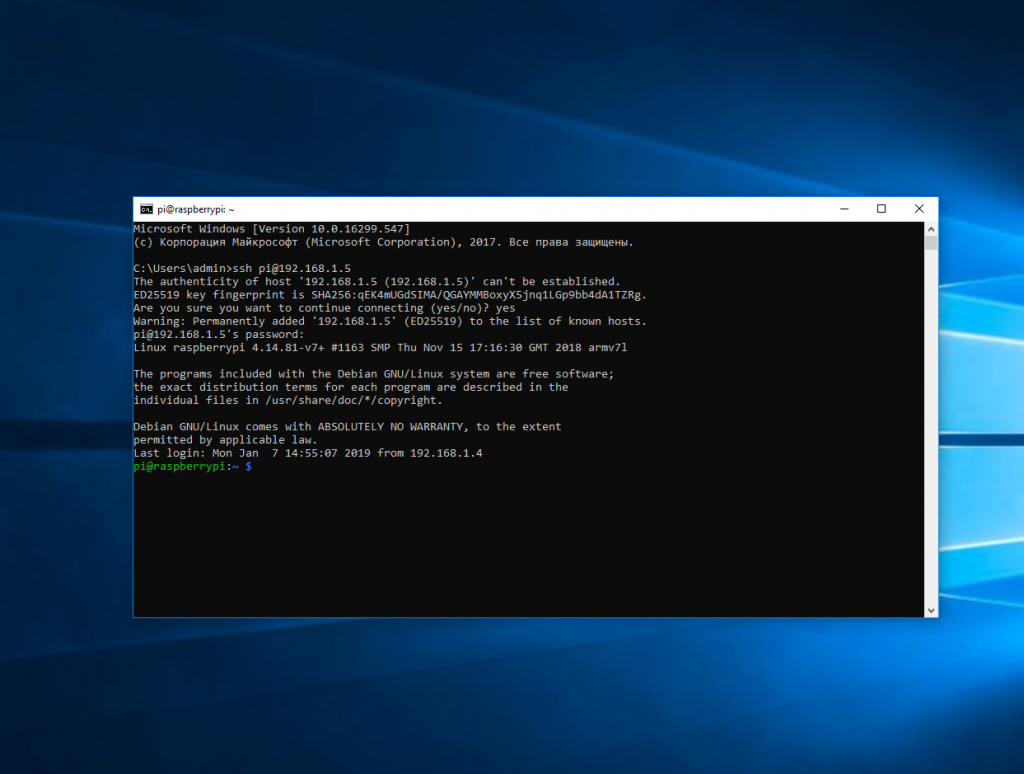

Все следующие команды будут выполняться уже на Raspberry Pi или другой удаленной машине, к которой вы подключились.

Теперь подключиться к серверу по ssh из этой операционной системы также просто как и из Linux.

Выводы

В этой статье мы рассмотрели как выполняется подключение к серверу по SSH из Linux или Windows. Как видите, это очень просто. А дальше, для работы с удаленным сервером вам понадобятся команды терминала Linux.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как включить SSH в Kali Linux. Как подключиться к Kali Linux по SSH

SSH позволяет подключиться к удалённому компьютеру и выполнить на нём команды, подключение и передача данных происходит по зашифрованному каналу, который защищён от различных атак перехвата и подмены данных.

SSH включает в себя две программы: сервер и клиент. Сервер устанавливается на удалённую машину, к которой нужно подключиться и выполнить на ней команды. Клиент предназначен для подключения к удалённой машине.

Сервер SSH работает как служба, которая по умолчанию прослушивает 22 порт. При подключении по умолчанию используется аутентификация по паролю — нужно ввести пароль пользователя на удалённой системе Linux. Также можно настроить аутентификацию с помощью ключей — данный вариант является более удобным (не требуется вводить пароль) и более надёжным (ключи менее подвержены брут-форсу).

Говоря о SSH в Kali Linux, нужно учитывать, что данный дистрибутив выпускается в различных вариантах (смотрите подробности «Где скачать Kali Linux. В чём различие версий Kali Linux»): для персональных компьютеров, для ARM компьютеров, для мобильных телефонов, для виртуальных машин. Рассмотрим особенности SSH в Kali Linux для ПК и для ARM.

SSH в Kali Linux в ARM компьютерах

Поскольку обычно ARM устройства представляют собой маломощные компьютеры без монитора, то управлять ими возможно только подключившись по SSH. По этой причине служба SSH на таких устройствах уже и установлена, и запущена по умолчанию.

В таких системах в качестве учётных данных для входа используйте пару:

В некоторых системах также настроен ещё один пользователь: kali / kali

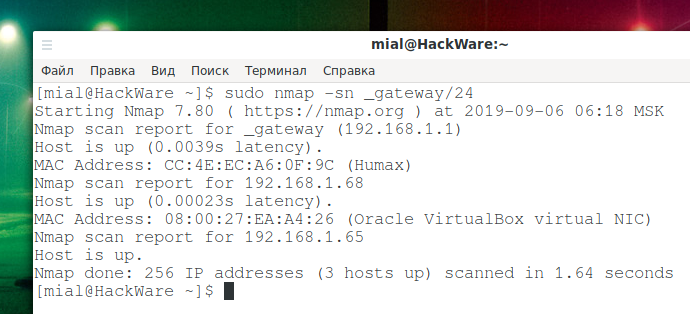

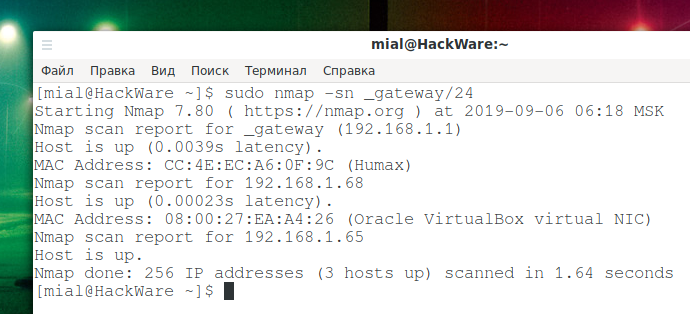

Проблема с ARM устройствами без экрана может заключаться в том, что неизвестен их IP адрес, который в большинстве локальных сетей присваивается автоматически протоколом DHCP. Обычно роутеры позволяют просмотреть список устройств и их IP адреса. Если у вас такой возможности нет, то их можно найти путём сканирования сети, например, командой:

Вместо _gateway операционная система Linux сама подставит IP адрес вашего роутера, в результате получтися _gateway/24, то есть будет просканирована ваша локальная сеть, например, 192.168.1.0/24. Либо явно укажите диапазон для сканирования.

SSH в Kali Linux на настольных компьютерах

В Kali Linux уже установлен пакет SSH, но автоматический его запуск отключён (как и всех других сетевых служб). Следовательно, для подключения к Kali Linux по SSH нужно запустить эту службу. При желании, её можно добавить в автозагрузку.

Есть два варианта запуска службы SSH:

Второй вариант является более предпочтительным. Подробности о первом и втором варианте смотрите в «Полном руководстве по SSH».

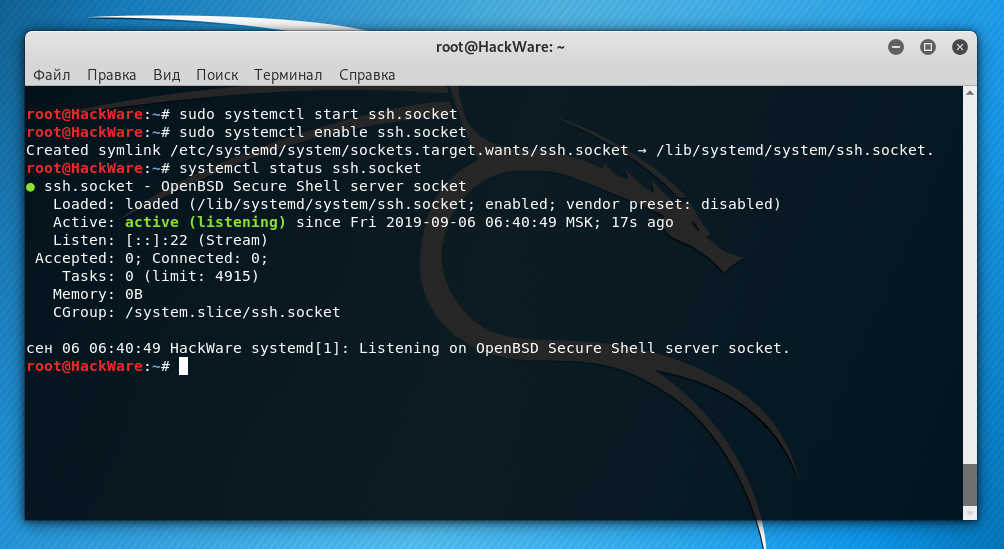

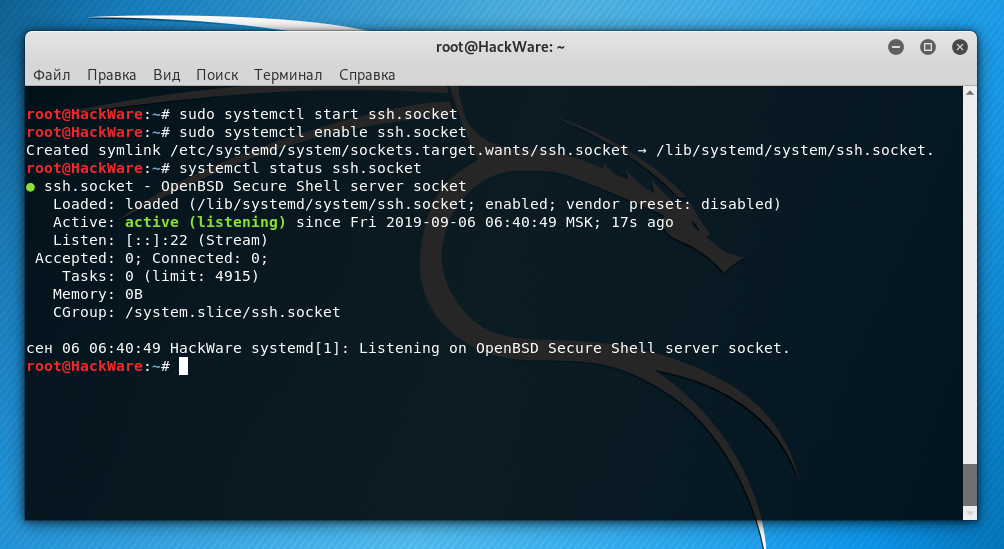

Для запуска службы SSH в Kali Linux:

Для добавления службы в автозагрузку:

Для проверки состояния службы:

Как подключиться к Kali Linux по SSH

О том, как подключиться по SSH из различных операционных систем смотрите «Полное руководство по SSH (ч.3) Как подключиться к SSH. Настройка клиента OpenSSH».

Команда для подключения имеет следующий вид:

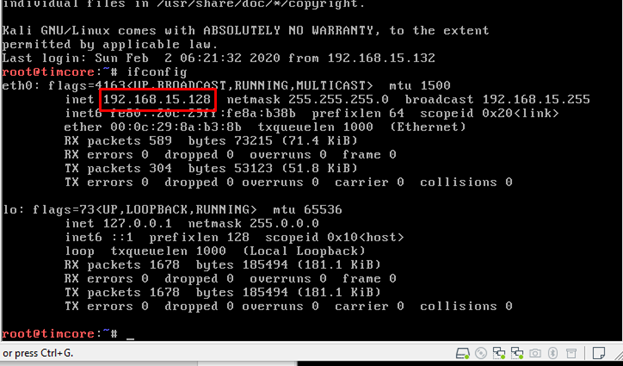

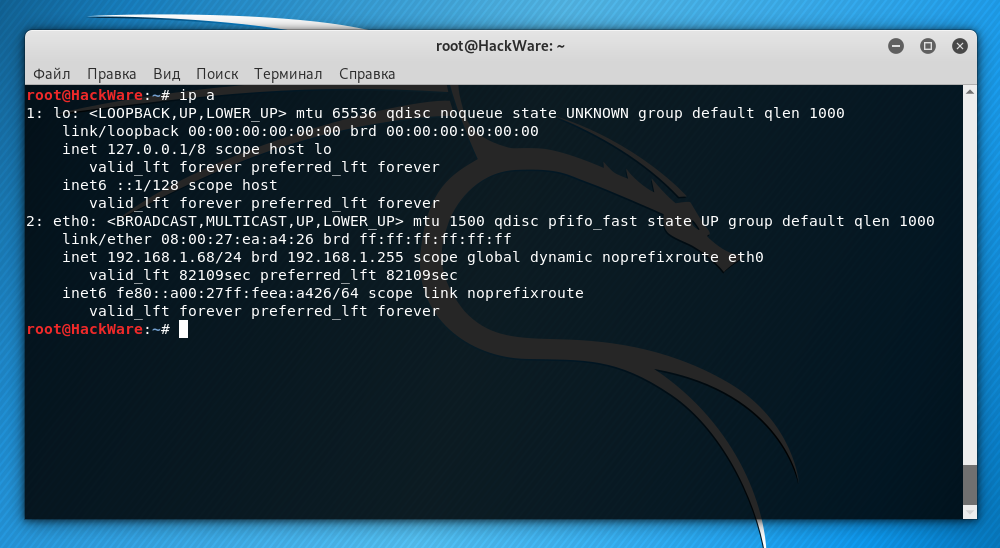

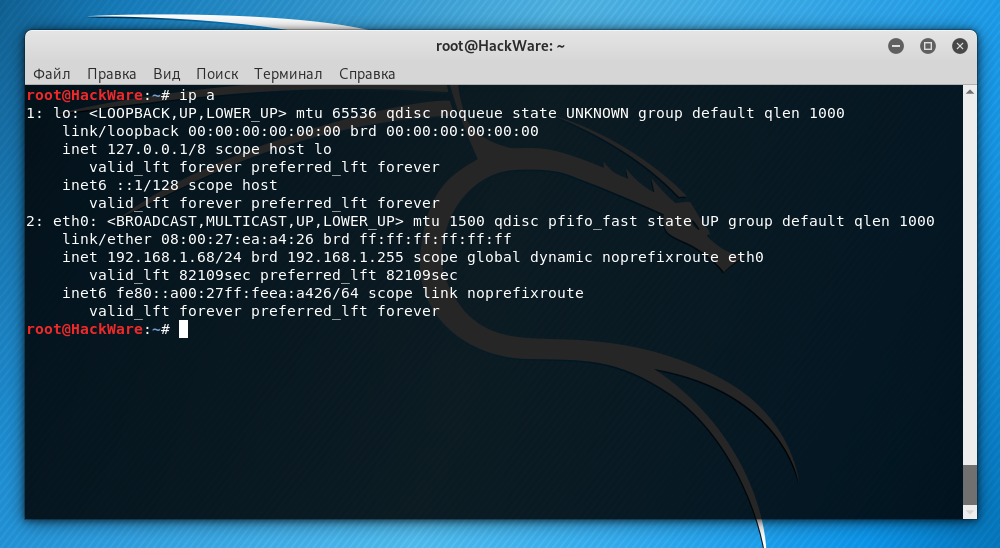

В качестве IP_АДРЕСа удалённой системы нужно указать её IP. Узнать IP адрес можно командой:

Кстати, чтобы Kali Linux после перезагрузки всегда имела одинаковый IP адрес, нужно настроить статический IP, как это сделать написано в статье «Как настроить Kali Linux на использование статичного IP адреса».

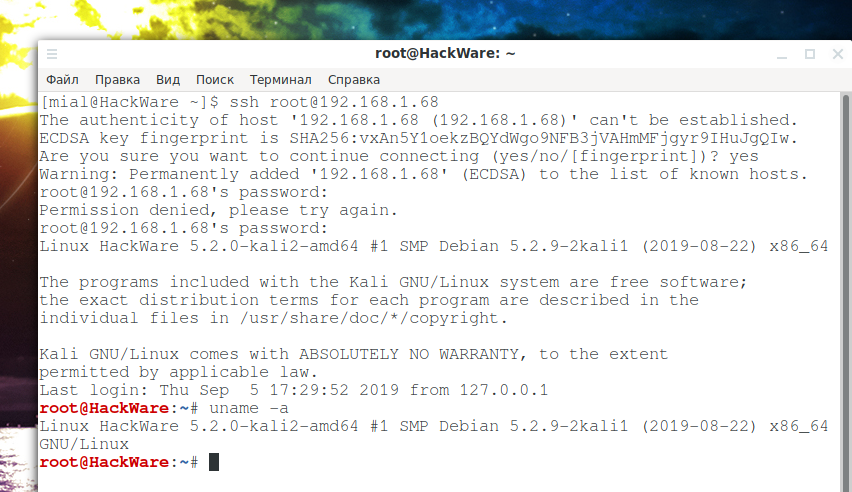

В данном случае IP адрес Kali Linux это 192.168.1.68. Пользователем по умолчанию является root. Тогда команда должна быть следующей:

Но проблема в том, что в SSH по умолчанию заблокирован вход пользователя root по паролю. Вариантов выхода два:

Рассмотрим их оба, но я рекомендую именно второй вариант, как более безопасный и более удобный.

Почему SSH не принимает пароль root

Настройка службы SSH выполняется в конфигурационном файле /etc/ssh/sshd_config. Откроем его:

Сохраните и закройте файл.

Перезапускать службу SSH НЕ нужно, поскольку при выборе варианта ssh.socket эта служба и так отключена и будет запущена только при следующей попытке подключения по SSH.

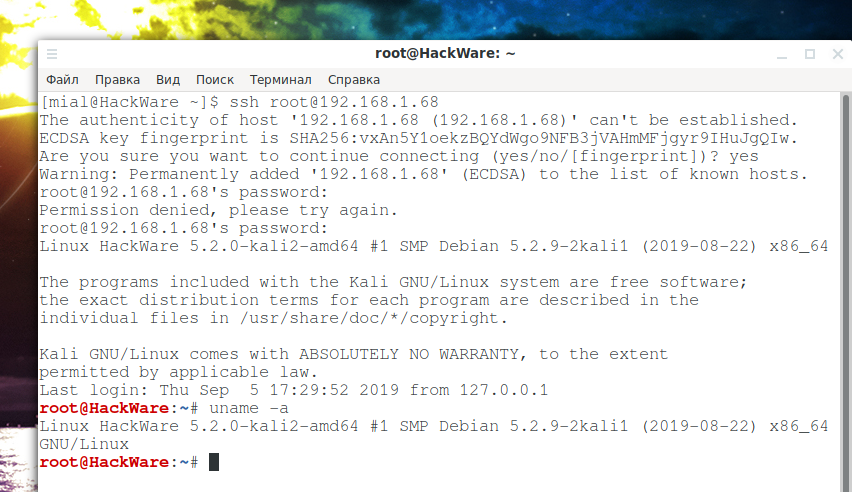

При самом первом подключении программа выведет сообщение:

В нём у нас спрашивается, действительно ли мы хотим подключиться, набираем: yes

Затем вводим пароль и мы оказываемся в Kali Linux:

О том, что мы в другой системе, говорит изменившееся приглашение командной строки — теперь там имя пользователя и имя хоста удалённой системы.

Как настроить аутентификацию по ключу в Kali Linux (SSH без пароля)

Отключаемся от удалённой машины. И на локальной машине (с которой заходим) выполняем команду:

Опять без предварительного подключения, выполняем команду на удалённой машине (IP и имя пользователя поменяйте на свои):

Теперь нам нужно скопировать содержимое файла id_rsa.pub на удалённую машину. Сделать это очень просто (не забываем менять данные на свои):

После этого подключаемся как обычно, но вход уже не будет требовать пароль:

Ethical hacking and penetration testing

InfoSec, IT, Kali Linux, BlackArch

How to enable SSH in Kali Linux. How to connect to Kali Linux via SSH

SSH allows ones to connect to a remote computer and execute commands on it, connecting and transmitting data occurs via an encrypted channel, which is protected from various attacks of interception and data sniffing and spoofing.

SSH includes two programs: a server and a client. The server is installed on a remote machine, to which you need to connect and execute commands on it. The client is designed to connect to a remote machine.

The SSH server acts as a service that listens on port 22 by default. When connecting by default, password authentication is used – you need to enter the user password on the remote Linux system. You can also configure public key based authentication – this option is more convenient (no password is required) and more secure (keys are less prone to brute force).

Speaking about SSH in Kali Linux, you need to consider that this distribution is available in various versions (see details ‘Where to download Kali Linux. What is the difference between Kali Linux versions’): for personal computers, for ARM computers, for mobile phones, for virtual machines. Consider the specific of SSH in Kali Linux for PC and for ARM.

SSH on Kali Linux on ARM computers

Since usually ARM devices are resource-limited computers without a display, you can only manage them by connecting via SSH. For this reason, the SSH service on such devices is already installed and running by default.

In such systems, use a couple as login credentials:

The problem with ARM devices without a screen may be that their IP address is not known, because in most local networks IP addresses are automatically assigned by the DHCP protocol. Typically, routers allow you to view a list of devices and their IP addresses. If you do not have such an opportunity, then IP can be found by scanning the network, for example, with the command:

Instead of _gateway, the Linux operating system will substitute the IP address of your router, as a result, you will get _gateway/24, that is, your local network will be scanned, for example, 192.168.1.0/24. Or, explicitly specify the range for scanning.

SSH in Kali Linux on desktop computers

Kali Linux has already installed the SSH package, but its automatic launch is disabled (like all other network services). Therefore, to connect to Kali Linux via SSH, you need to start this service. If desired, it can be added to auto startup.

There are two options for starting the SSH service:

The second option is more preferred.

To start the SSH service on Kali Linux:

To add a service to startup:

To check the status of a service:

How to connect to Kali Linux via SSH

The command to connect is as follows:

As the IP_ADDRESS of the remote system, you need to specify its IP. You can find out the IP address with the command:

By the way, in order for Kali Linux to always have the same IP address after rebooting, you need to configure a static IP, as described in the article “How to configure Kali Linux to use a static IP address”.

In this case, the Kali Linux IP address is 192.168.1.68. The default user is root. Then the command should be as follows:

But the problem is that in SSH, by default, the authentication via password for the root user is blocked. There are two options to cope the problem:

We will consider both of them, but I recommend the second option, as safer and more convenient.

Why SSH does not accept root password

SSH service configuration is performed in the /etc/ssh/sshd_config file. Let’s open it:

and replace it with:

Save and close the file.

You do NOT need to restart the SSH service, because when you select the ssh.socket option, this service is already stopped and will only be launched the next time you try to connect via SSH.

At the very first connection, the program will display a message:

We type: yes

Then enter the password and we find ourselves in Kali Linux:

The fact that we are in a different system is indicated by the changed command line prompt – now there is the username and host name of the remote system.

How to configure key authentication in Kali Linux (SSH without password)

Disconnect from the remote machine. And on the local machine, execute the command:

Again, without a preliminary connection, we execute the command on the remote machine (change the IP and username to yours):

Now we need to copy the contents of the id_rsa.pub file to the remote machine. It is very simple to do this (do not forget to change the data to your own):

After that, we connect as usual, but the login will no longer require a password:

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

#28 Kali Linux для начинающих. Превращаем Kali Linux в SSH-сервер.

Давайте рассмотрим, как использовать SSH. Для начала изменим стандартные ключи SSH, которые есть в Kali. Не беспокойтесь о шифровании.

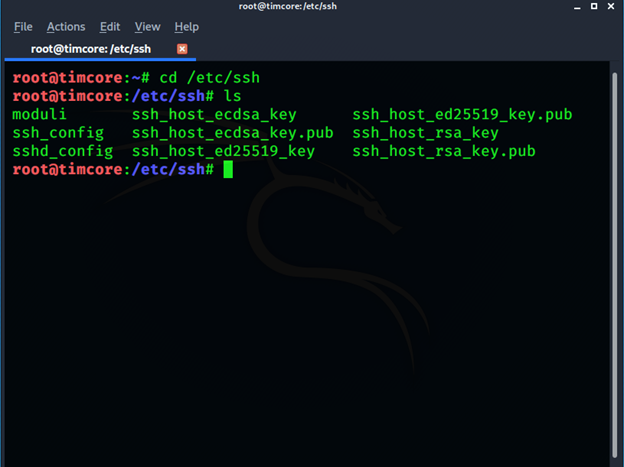

Не пугайтесь от шифрования, так как ключи нам нужны для того, чтобы пройти авторизацию. Когда Вы превращаете машину Kali в SSH-сервер, то для подключения как раз и нужны эти ключи. Как правило они находятся в директории «/etc/ssh»:

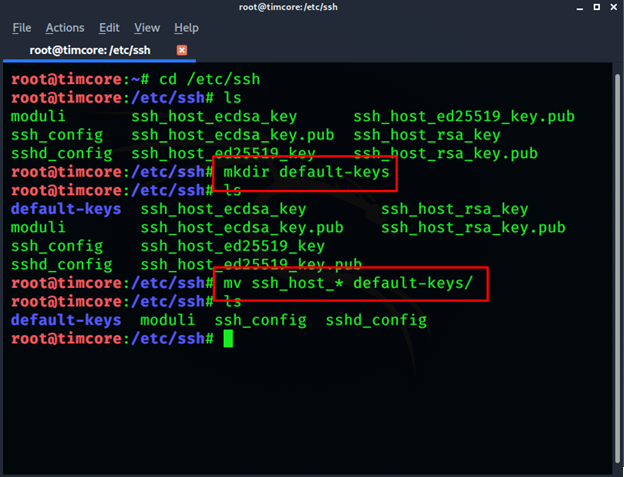

Далее нам нужно перенести все дефолтные ключи в созданную директорию «default-keys». Чтобы переместить все ключи, воспользуемся символом «*»:

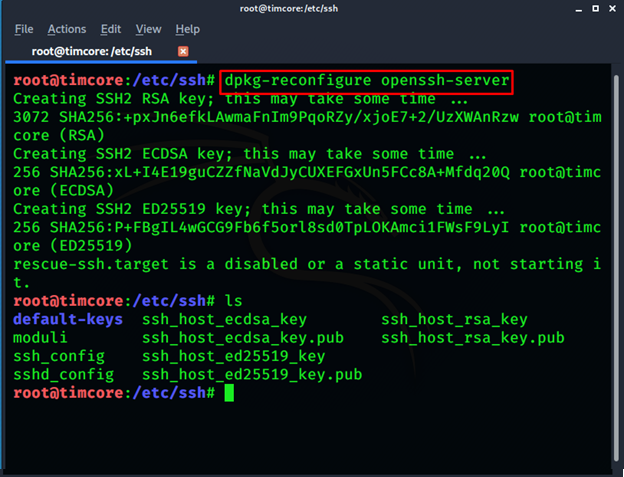

Теперь я хочу сгенерировать новые ключи, с помощью «dpkg-reconfigure openssh-server»:

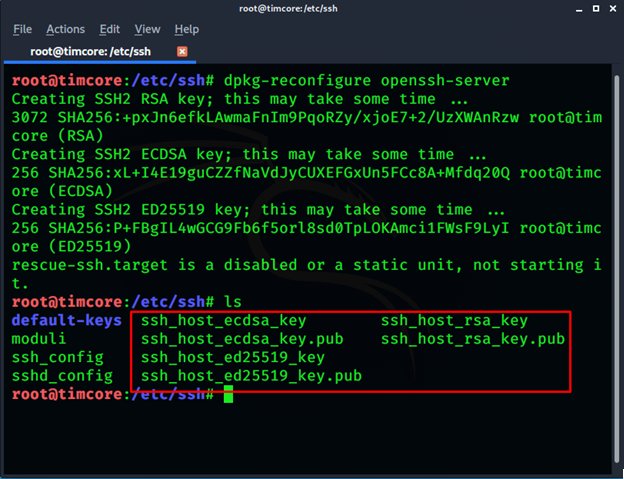

И как видим, появились новые ключи:

Это стандартная процедура, которая делается один раз, после установки Kali Linux.

По-умолчанию, в Kali нельзя авторизироваться на сервере SSH с рут-правами. Причина в том, что при авторизации пользователя в системе с рут-правами, у последнего будет полный доступ к шеллу, что не желательно для нас, так как у рут пользователя есть полный контроль над системой.

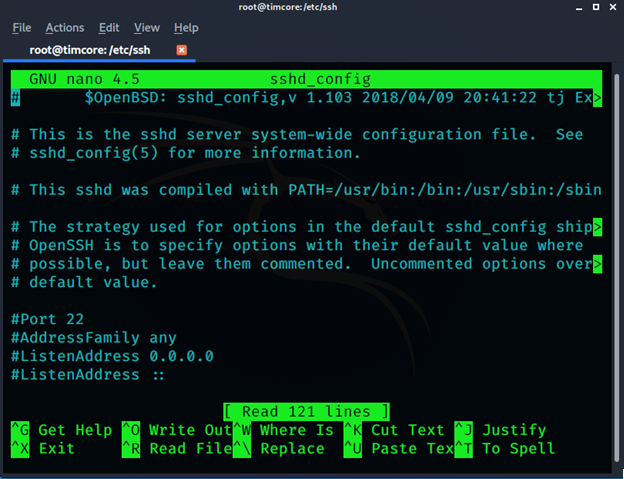

Сейчас я попробую все это изменить и авторизироваться удаленно на своей машине на Kali. Для начала поменяем файл конфигурации, который находится в «/etc/ssh/»:

И меня интересует файл конфигурации «sshd_config»:

Меня интересует строка «Permit», и я воспользуюсь поиском в этом файле с помощью клавиш «Ctrl+W». Заменяю «prohibit-password» на “yes».

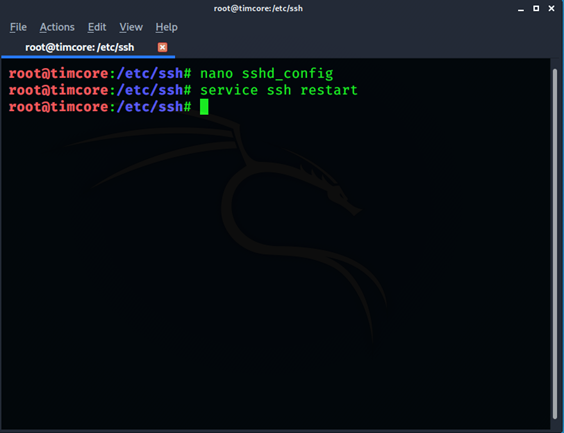

Сохраняем файл с измененными настройками и выходим в окно терминала. Далее нам нужно перезапустить сервис ssh, с помощью «service ssh restart»:

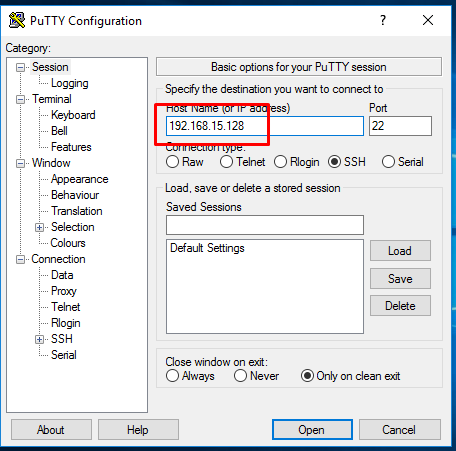

Попробуем подключиться с другой машины, на настроенный SSH-сервер, который мы превратили из Kali Linux. Я буду использовать Windows 10 и программу «Putty». Скачать ее можно по ссылке «https://putty.org.ru/download.html».

Установка достаточно простая, в том числе и интерфейс, где Вы не ошибетесь с вводом ip-адреса.

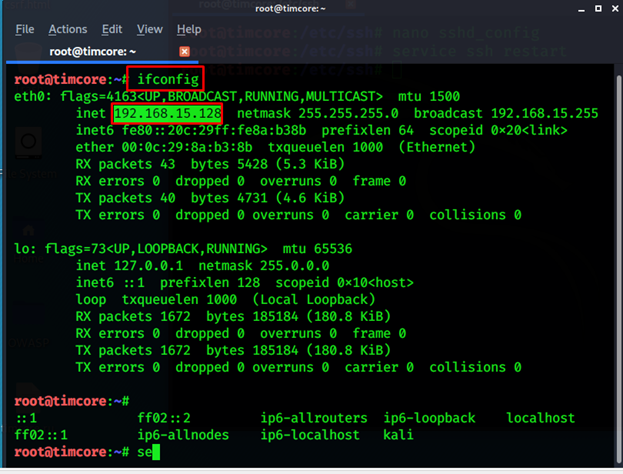

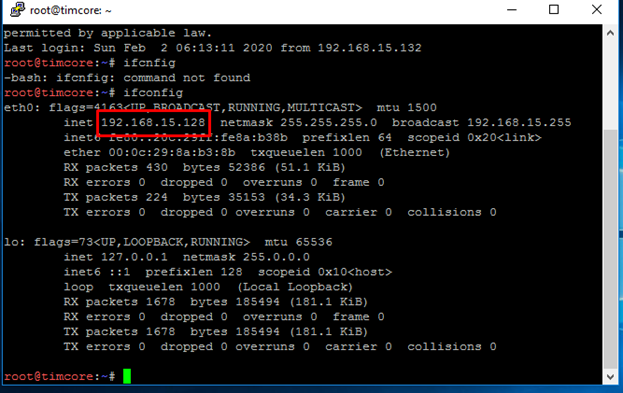

Приступим, и для проверки нашего ip-адреса введем команду «ifconfig»:

Далее переходим в машину на Windows и запускаем программу:

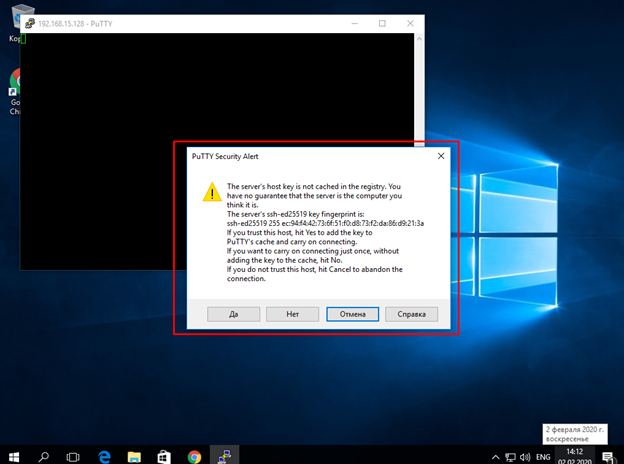

Нас спросят, хотим ли мы принять незарегистрированные ключи, и жмем кнопку «Да»:

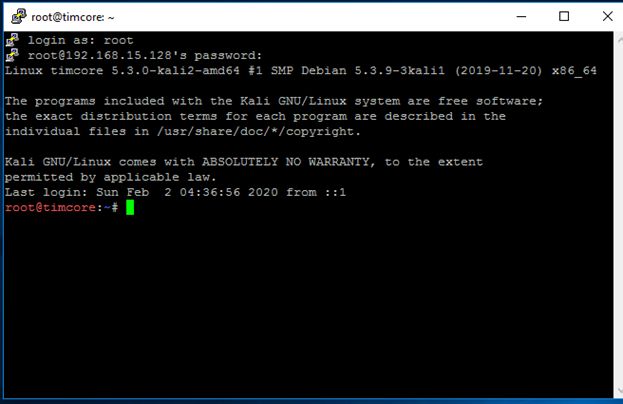

Осталось ввести логин и пароль для установки соединения, и мы получим наш шелл:

Я могу делать все, что захочу, используя шелл Kali Linux. Для подтверждения того, что мы находимся на машине Kali, введем команду «ifconfig», и видим результат:

Если вспомним другие лекции, то я говорил, что SSH используется для копирования и передачи данных. Если точнее, используется протокол SCP (безопасное копирование). Ссылка на скачивание: «https://winscp.net/download/WinSCP-5.15.9-Setup.exe».

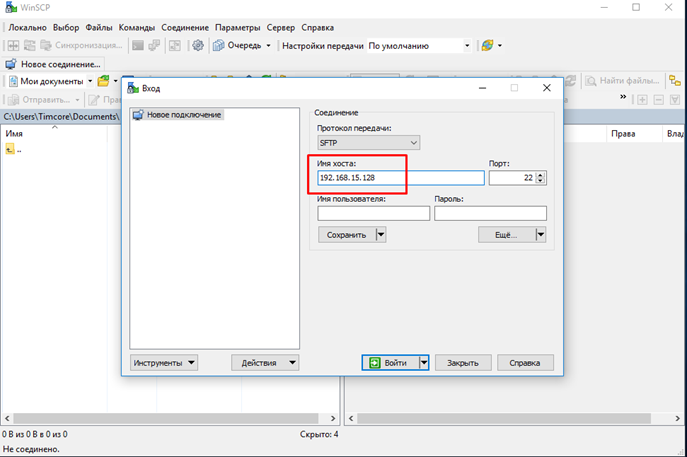

Запускаем программу и пропишем ip-адрес Kali:

Обратите внимание на то, что был указан порт 22.

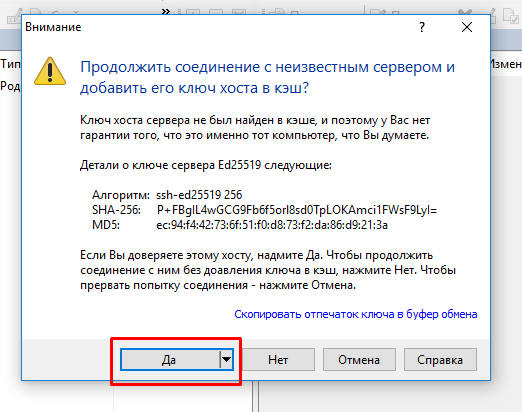

Далее вводим логин и пароль и меня спрашивают, доверяю ли я этому ключу:

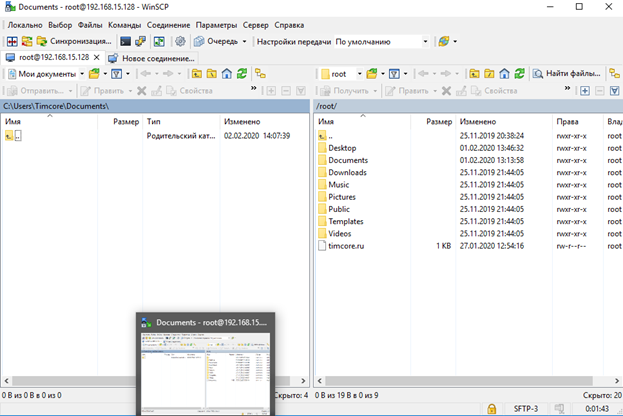

И, в итоге, открывается графический интерфейс Kali, где я могу изменять, копировать, удалять файлы:

И давайте теперь рассмотрим, как выглядит этот процесс на операционной системе Linux. Все аналогично с Windows, только даже еще проще реализовать.

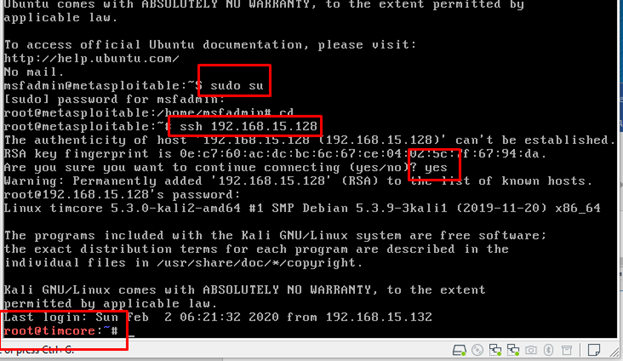

Переходим на машину Linux (У меня это Metasploitable2), далее повышаем права до рут-пользователя, так как он не соответствует рут пользователю.

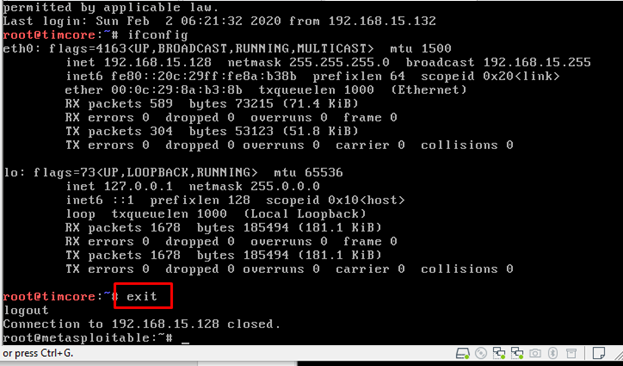

Повышаем привилегии с до root, с помощью команды «sudo su». Пытаемся подключиться по SSH (ssh 192.168.15.128). Подтверждаем новые сертификаты ключей, вводим пароль и получаем доступ к шеллу:

Проверим ip-адрес и получаем ip-шник на Kali:

Чтобы завершить работу с шеллом нужно ввести команду «exit», и меня перебросит на исходную машину:

Предположим, что если нам сделать все наоборот. Допустим Вы взломали Linux-сервер, и у Вас есть его учетные данные, Вы просто меняете ip-адрес.

Чтобы подключиться к взломанному серверу в Kali нужно делать то же, только наоборот. Нужно открыть терминал и указать «ssh ». •Если Вы не указываете имя пользователя, то ssh пытается подключиться к рут-пользователю. Если Вы знаете имя пользователя, то запись будет выглядеть как: «ssh timcore@ ».

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Настройка и запуск сетевых служб в Kali Linux (Apache, MySQL, SSH, PostgreSQL, NetworkManager и Bluetooth)

Оглавление

Службы (иногда их называют демоны) – это программы, которые работают в фоне и выполняют различные функции для системы.

В этом разделе рассмотрим такие важные службы как

Сетевые службы в Kali Linux

Особенностью Kali Linux является то, что многие популярные пакеты сетевых служб установлены в систему, но не запускаются автоматически. Для их использования нужно самостоятельно сделать запуск или добавить их в автозапуск вместе с включением компьютера.

Это сделано в целях безопасности – к службам вашей системы невозможно подключиться, если вы не предприняли явных действий для их включения. В целом это позволяет минимизировать воздействие во время теста на проникновение, когда вредно объявлять о вашем присутствии и имеется риск обнаружения из-за неожиданных сетевых взаимодействий.

Очевидно, что по умолчанию отключены SSH и Apache, которые в основе своей деятельности подразумевают сетевую активность. Может показаться неочевидным, почему по умолчанию отключена служба MySQL, которая является системой управления базами данных? MySQL также позволяет удалённое подключение, по этой причине MySQL и некоторые другие службы, которые не являются сетевыми по своему основному назначению, отключены.

Но на самом деле, сделано одно исключение, а именно NetworkManager запускается при включении компьютера. Если вы действительно хотите оставаться незаметным даже если вы подключены к компьютерным сетям, вам нужно выключить автоматический запуск NetworkManager.

Apache в Kali Linux

Типичная установка Kali Linux включает веб-сервер Apache, предоставляемый пакетом apache2. Будучи сетевым сервисом, он по умолчанию отключен. Вы можете запустить его вручную с помощью

Поскольку все больше программ распространяется как веб-приложения, важно иметь некоторые знания об Apache для размещения этих приложений, будь то для локального использования или для их доступности по сети.

Apache – это модульный сервер, и многие функции реализуются внешними модулями, которые загружаются основной программой во время его инициализации. Конфигурация по умолчанию включает только самые распространенные модули, но включение новых модулей легко выполняется с помощью скрипта a2enmod, после которого нужно указать имя желаемого модуля:

для отключения модулей. Эти программы фактически создают (или удаляют) символические ссылки в /etc/apache2/mods-enabled/, указывающие на фактические файлы (хранящиеся в /etc/apache2/mods-available/).

Существует много модулей, но два из них заслуживают первостепенного внимания: PHP и SSL. Веб-приложения, написанные на PHP, выполняются веб-сервером Apache с помощью выделенного модуля, предоставляемого пакетом libapache2-mod-php, и его установка автоматически включает этот модуль.

Apache 2.4 «из коробки» имеет модуль SSL, необходимый для безопасного HTTP (HTTPS). Сначала его нужно включить с помощью

затем в файлы конфигурации должны быть добавлены необходимые директивы. Пример конфигурации приведен в файле /etc/apache2/sites-available/default-ssl.conf. Дополнительную информацию см. в http://httpd.apache.org/docs/2.4/mod/mod_ssl.html.

Полный список стандартных модулей Apache можно найти в Интернете по адресу http://httpd.apache.org/docs/2.4/mod/index.html.

Со стандартной конфигурацией веб-сервер прослушивает порт 80 (как настроено в /etc/apache2/ports.conf) и по умолчанию использует страницы из каталога /var/www/html/ (как указано в /etc/apache2/sites-enabled/000-default.conf).

Дополнительную информацию про структуру файлов веб-сервера вы найдёте в статье «Азы работы с веб-сервером для пентестера».

Настройка виртуальных хостов

Конфигурация по умолчанию для Apache 2 включает виртуальные хосты на основе имени. Кроме того, виртуальный хост по умолчанию определяется в файле /etc/apache2/sites-enabled/000-default.conf; этот виртуальный хост будет использоваться, если не найден хост, соответствующий запросу, отправленному клиентом.

Важное замечание: Запросы о неизвестных виртуальных хостах всегда будут обслуживаться первым определенным виртуальным хостом, поэтому пакет поставляется с файлом конфигурации 000-default.conf, который в сортировке идёт впереди всех других файлов, которые вы могли бы создать.

Затем каждый дополнительный виртуальный хост описывается файлом, хранящимся в /etc/apache2/sites-available/. Обычно файл называется именем хоста сайта, за которым следует суффикс .conf (например: www.example.com.conf). Затем вы можете включить новый виртуальный хост с помощью

Ниже приведена минимальная конфигурация виртуального хоста для веб-сайта, файлы которого хранятся в /srv/www.example.com/www/ (определенном с помощью директивы DocumentRoot):

Вы также можете рассмотреть возможность добавления директив CustomLog и ErrorLog для настройки Apache, которые укажут на файлы для сохранения журналов веб-сервера.

Подробную пошаговую инструкцию о настройки виртуальных хостов вы найдёте в статье «Как настроить виртуальные хосты веб-сервера Apache». Хотя в статье делается настройка на Ubuntu, эта инструкция в полной мере применима и к Kali Linux.

Часто используемые директивы

Кратко рассмотрим некоторые из часто используемых конфигурационных настроек Apache.

Основной файл конфигурации обычно включает несколько блоков Directory; они позволяют указывать разные типы поведения для сервера в зависимости от местоположения обслуживаемого файла. Такой блок обычно включает в себя директивы Options и AllowOverride:

Директива DirectoryIndex содержит список файлов, которые нужно попробовать найти, когда клиентский запрос совпадает с каталогом. Первый существующий файл в списке используется и отправляется как ответ.

За директивой Options следует список опций, которые нужно включить: значение None отключает все опции; соответственно, All включает их все кроме MultiViews. Имеются следующие доступные опции:

Требование аутентификации

В некоторых случаях доступ к части веб-сайта должен быть ограничен, поэтому доступ к содержимому предоставляется только легитимным пользователям, которые вводят верное имя пользователя и пароль.

Базовая аутентификация не обеспечивает безопасность: Система аутентификации, используемая в приведенном выше примере (Basic), имеет минимальную безопасность, поскольку пароль отправляется в открытом тексте (он кодируется только как base64, что является простой кодировкой, а не методом шифрования). Следует также отметить, что документы, защищенные этим механизмом, проходят через сеть в открытом виде. Если важна безопасность, весь HTTP-сеанс должен быть зашифрован с помощью Transport Layer Security (TLS).

Файл /etc/apache2/authfiles/htpasswd-private содержит список пользователей и паролей; его обычно обрабатывают с помощью команды htpasswd. Например, для добавления пользователя или изменения пароля используется следующая команда:

Если файл ещё не создан, то его можно создать командой:

Ограничение доступа

Директива Require управляет ограничениями доступа для каталога (и, рекурсивно, его подкаталогов).

Её можно использовать для ограничения доступа по многим критериям; мы остановимся на описании ограничения доступа на основе IP-адреса клиента, но его можно сделать гораздо более мощным, особенно если несколько директив Require объединены в блоке RequireAll.

Например, вы можете ограничить доступ локальной сетью (доступ имеют только пользователи из текущей локальной сети):

MySQL в Kali Linux

Многие веб-приложения используют базы данных MySQL для хранения информации. Поэтому вместе с Apache, обычно, используют и MySQL.

Пакет MySQL уже установлен в Kali Linux, для его запуска выполните:

Чтобы включить автозапуск MySQL выполните:

Чтобы отключить автозапуск MySQL выполните:

MySQL 5.7 изменила модель безопасности: теперь вход в MySQL под рутом (root) требует sudo (при этом пароль всё равно может быть пустым). При этих настройках многие веб-приложения не смогут работать.

Для получения доступа к базе данных MySQL/MariaDB обычному пользователю без использования sudo привилегий, зайдите в приглашение командной строки MySQL

и выполните следующие SQL запросы:

Обратите внимание, что вам нужно ввести ПАРОЛЬ.

Затем попробуйте войти в базу данных без sudo, как показано ниже.

Более безопасным вариантом является создание новых пользователей для работы с MySQL. Рассмотрим на примере создания пользователя для phpMyAdmin:

1. Подключитесь к mysql

2. Создайте пользователя для phpMyAdmin

Запустите следующие команды (замените ПАРОЛЬ на желаемый пароль):

Если ваш phpMyAdmin подключается к localhost, то этого должно быть достаточно.

Пароль MySQL в Kali Linux

Для только что установленной MySQL пароль пользователя root является пустым. Чтобы его изменить запустите и следуйте инструкциям:

Как сбросить пароль MySQL в Kali Linux

Если вы вдруг забыли пароль от MySQL в Kali Linux, то вы можете сбросить пароль рута, откройте два терминала, в первом наберите:

В другом терминале

В открывшемся приглашении MySQL/MariaDB:

Обратите внимание, что строку НОВЫЙ ПАРОЛЬ нужно заменить на тот пароль, который вы хотите установить для рута MySQL.

В первом терминале нажмите CTRL+C или в любом терминале выполните команду:

Всё, теперь у вашей MySQL новый пароль.

Ошибка «ERROR 2002 (HY000): Can’t connect to local MySQL server through socket ‘/var/run/mysqld/mysqld.sock’ (2 «No such file or directory»)» в Kali Linux

Если при попытке использовать MySQL, например:

это означает, что служба MySQL не запущена. Для запуска выполните:

Ошибка «ERROR 1045 (28000): Access denied for user ‘root’@’localhost’ (using password: NO)»

Эта ошибка вызвана тем, что вы пытаетесь подключиться к СУБД без пароля, например, так:

Для подключения с паролем используйте опцию -p, после которой нужно указать пароль:

Ошибка «ERROR 1045 (28000): Access denied for user ‘root’@’localhost’ (using password: YES)»

Эта ошибка вызвана тем, что вы ввели неверный пароль.

SSH в Kali Linux

SSH позволяет удаленно входить в систему, передавать файлы или выполнять команды. Это инструмент (ssh) и сервис (sshd) стали отраслевым стандартом для удаленного подключения к машинам.

Хотя пакет openssh-server установлен по умолчанию, служба SSH отключена по умолчанию и, таким образом, не запускается во время загрузки. Вы можете вручную запустить службу SSH с помощью:

или настроить её для запуска во время загрузки с помощью:

Служба SSH имеет относительно нормальную конфигурацию по умолчанию, но, учитывая ее мощные возможности и чувствительный характер, хорошо знать, что вы можете сделать с ее конфигурационным файлом /etc/ssh/sshd_config. Все параметры задокументированы в справке (man sshd_config), смотрите SSH (ч.2): Настройка сервера OpenSSH, а также смотрите Полное руководство по SSH в Linux и Windows.

Конфигурация по умолчанию отключает вход на основе пароля для пользователя root, а это означает, что вы должны сначала настроить SSH-ключи с помощью ssh-keygen. Вы можете распространить это на всех пользователей, установив PasswordAuthentication на no, или вы можете снять это ограничение, изменив PermitRootLogin на yes (вместо стандартного prohibit-password). Служба SSH прослушивает по умолчанию на порту 22, но вы можете изменить это с помощью директивы Port.

Чтобы применить новые настройки, вы должны запустить

Создание новых ключей хоста SSH

Каждый SSH-сервер имеет свои собственные криптографические ключи; они называются «SSH host keys» и хранятся в /etc/ssh/ssh_host_*. Они должны быть конфиденциальными, нельзя использовать одинаковые ключи на нескольких машинах.

Когда вы устанавливаете свою систему путем копирования полного образа диска (вместо использования debian-installer), образ может содержать предварительно сгенерированные ключи хоста SSH, которые вы должны заменить новыми ключами. Возможно, образ также содержит пароль root по умолчанию, который вы захотите сбросить одновременной с генерацией ключей. Вы можете сделать всё это с помощью следующих команд:

Настройка входа в Kali Linux через SSH без пароля

Если вы регулярно работаете с системой по SSH, то, скорее всего, вам захочется настроить статичный IP адрес, для этого обратитесь к инструкции «Как настроить Kali Linux на использование статичного IP адреса».

На локальной машине (с которой заходим):

Теперь нам нужно скопировать содержимое файла id_rsa.pub на удалённую машину. Сделать это очень просто (не забываем менять данные – имя пользователя и IP на свои):

С этого момента больше не нужно набирать пароль входа:

Настройка баз данных PostgreSQL

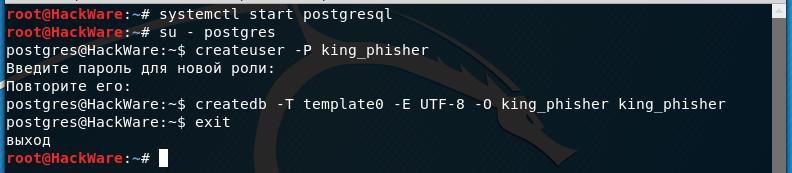

PostgreSQL является сервером базы данных. Он редко бывает полезен сам по себе, но используется многими другими службами для хранения данных. Эти службы обычно получают доступ к серверу базы данных по сети и обычно требуют для подключения учетные данные аутентификации. Таким образом, для настройки этих служб требуется создание баз данных PostgreSQL и учетных записей пользователей с соответствующими правами в базе данных. Чтобы это сделать, нам нужно, чтобы служба была запущена, поэтому давайте начнем с

Поддерживается несколько версий PostgreSQL: Пакет PostgreSQL позволяет совместно устанавливать несколько версий сервера базы данных. Также возможно обрабатывать несколько кластеров (кластер представляет собой набор баз данных, обслуживаемых одним и тем же postmaster). Для этого файлы конфигурации хранятся в файле /etc/postgresql/version/cluster-name/.

Для того, чтобы кластеры работали бок о бок, каждому новому клану присваивается следующий доступный номер порта (обычно 5433 для второго кластера). Файл postgresql.service представляет собой пустую оболочку, что упрощает работу со всеми кластерами, поскольку каждый кластер имеет свой собственный блок (postgresql@version-cluster.service).

Тип подключения и аутентификация клиента

По умолчанию PostgreSQL прослушивает входящие соединения двумя способами: на TCP-порту 5432 интерфейса localhost и на файловом сокете /var/run/postgresql/.s.PGSQL.5432. Это можно настроить в postgresql.conf с различными директивами: listen_addresses для адресов для прослушивания, port для TCP-порта и unix_socket_directories, чтобы определить каталог, в котором созданы сокеты на основе файлов.

В зависимости от того, как они подключаются, клиенты аутентифицируются по-разному. Файл конфигурации pg_hba.conf определяет, кому разрешено подключаться к каждому сокету и как они аутентифицируются. По умолчанию соединения в файловом сокете используют учетную запись пользователя Unix в качестве имени пользователя PosgreSQL и предполагают, что дальнейшая проверка подлинности не требуется. В TCP-соединении PostgreSQL требует, чтобы пользователь аутентифицировался с именем пользователя и паролем (хотя это не имя пользователя/пароль Unix, а самого PostgreSQL).

Пользователь postgres является специальным и имеет полные административные привилегии по всем базам данных. Мы будем использовать этот идентификатор для создания новых пользователей и новых баз данных.

Создание пользователей и баз данных

Команда createuser добавляет нового пользователя, а dropuser удаляет его. Аналогично, команда createdb добавляет новую базу данных, а dropdb удаляет ее. Каждая из этих команд имеет свои собственные страницы руководства. Каждая команда действует на кластер по умолчанию (работает на порту 5432), но вы можете передать порт —port= для изменения пользователей и баз данных альтернативного кластера.

Эти команды должны подключаться к серверу PostgreSQL для выполнения своей работы, и они должны быть аутентифицированы как пользователь с достаточными полномочиями для выполнения указанной операции. Самый простой способ добиться этого – использовать учетную запись postgres Unix и подключиться к файловому сокету:

Теперь мы можем проверить, что мы можем подключиться к базе данных через сокет, прослушивающий localhost (-h localhost) в качестве пользователя king_phisher (-U king_phisher):

Как вы можете видеть, соединение было успешным.

Управление кластерами PostgreSQL

Во-первых, стоит отметить, что понятие «кластер PostgreSQL» является дополнением, специфичным для Debian, и что вы не найдете ссылки на этот термин в официальной документации PostgreSQL. С точки зрения инструментов PostgreSQL, такой кластер представляет собой всего лишь экземпляр сервера базы данных, работающего на определенном порту.

Тем не менее, Debian’овский пакет postgresql-common предоставляет несколько инструментов для управления такими кластерами: pg_createcluster, pg_dropcluster, pg_ctlcluster, pg_upgradecluster, pg_renamecluster и pg_lsclusters. Мы не будем описывать все эти инструменты здесь, но вы можете обратиться к их соответствующим страницам руководства для получения дополнительной информации.

Вы должны знать, что, когда в вашей системе устанавливается новая мажорная версия PostgreSQL, она создаст новый кластер, который будет работать на следующем порту (обычно 5433), и вы будете продолжать использовать старую версию до тех пор, пока вы не перенесёте свои базы данных из старого кластера в новый.

Вы можете получить список всех кластеров и их статус с помощью pg_lsclusters. Что еще более важно, вы можете автоматизировать перенос своего кластера на последнюю версию PostgreSQL с помощью pg_upgradecluster old-version cluster-name. Для этого вам может потребоваться сначала удалить кластер (пустой), созданный для новой версии (с помощью pg_dropcluster new-version cluster-name). Старый кластер не отбрасывается в процессе, но он также не запускается автоматически. Вы можете удалить его, как только вы проверили, что обновленный кластер работает нормально.

NetworkManager

Как уже было сказано, одна служба, связанная с работой сети, всё-таки запускается автоматически. Эта служба NetworkManager.

Вы можете проверить её статус и убедиться, что она работает, хотя вы её не включали:

Если вы хотите, чтобы ваш компьютер оставался незаметным в сети, не пытался подключиться, не использовал Wi-Fi и даже не искал сети, то остановите службу NetworkManager:

Чтобы убрать NetworkManager из автозагрузки выполните:

Чтобы вновь запустить NetworkManager:

Чтобы вновь добавить NetworkManager в автозапуск:

Bluetooth

Служба для работы с устройствами Bluetooth по умолчанию отключена. Для её включения выполните команду:

Для добавления службы Bluetooth в автозапуск выполните: