Криптопро csp установить на линукс

Если кто-то уже ранее имел опыт установки КриптоПро на Windows, то спешу вас огорчить: дела с Linux обстоят гораздо хуже.

Почему? Дело в том, что версия КриптоПро для Linux почти лишена графической среды управления, так что даже импорт сертификатов придется выполнять консольными командами (за исключением последней 5-ой версии КриптоПро). Но если вы используете Linux, то данное обстоятельство вас не должно напугать.

Не буду ходить больше вокруг да около, а сразу приступлю к описанию процесса установки и настройки КриптоПро в Ubuntu 18.04. Все описанные далее инструкции справедливы для Rutoken Lite.

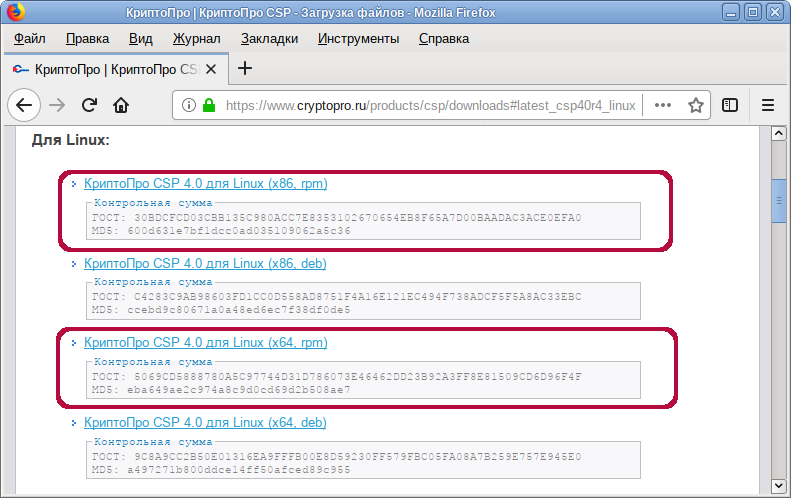

1. Скачиваем deb-пакет для установки КриптоПро в Ubuntu

Загрузка доступна с официального сайта КриптоПро в разделе Продукты. Отмечу лишь то, что надо скачивать обязательно сертифицированную версию. В данном материале описана установка и настройка КриптоПро CSP 4.0 R3.

Далее загруженный архив tgz необходимо распаковать.

2. Установка КриптоПро в графическом режиме

Переходим в папку с распакованным архивом и выбираем в контекстном меню команду Открыть в Терминале (в Kubuntu Действия / Открыть Терминал в этой папке). Для запуска установки в КриптоПро в графическом режиме вводим в терминале команду

Появится Мастер установки КриптоПро. Навигация в мастере установки осуществляется при помощи клавиши Tab, выбор чекбоксов осуществляется нажатием пробела. Жмем Next, отмечаем все доступные к установке компоненты, далее жмем Install.

В окне Терминала запустится процесс установки, следует проконтролировать отсутствие ошибок установки. В конце мастер сообщит об успешной установке, после чего следует нажать клавишу ОК.

Кратко о компонентах КриптоПро для Linux:

3. Ввод лицензионного кода

Далее мастер предложит ввести код лицензии. Делать это не обязательно. По умолчанию КриптоПро включает стандартную лицензию на три месяца. Проверить срок действия лицензии можно стандартной командой в Терминале

4. Установка дополнительных файлов поддержки КрптоПро

Если установка КриптоПро запущена не в графическом режиме или при установке выбраны не все компоненты, то следует в обязательном порядке установить следующие пакеты (найти их можно в папке установки КриптоПро с файломinstall_gui.sh):

5. Установка драйверов Рутокен

Rutoken Lite не требует установки дополнительных драйверов. Для установки других типов Рутокена потребуется посетить официальный сайт и установить необходимые драйвера.

Однако для полноценной работы Рутокена потребуется установить дополнительные библиотеки при помощи команды в Терминале:

sudo apt-get install libccid pcscd libpcsclite1 pcsc-tools opensc

Для Rutoken S, JaCarta PKI потребуется установка дополнительных драйверов. Пишите в комментариях, если кому-то нужно расписать данный момент.

6. Перезапуск службы pcscd

Перезапустить указанную службы легко при помощи команды

sudo service pcscd restart

7. Проверка работоспособности Рутокена при помощи фирменных средств производителя

Выполнив команду pcsc_scan в терминале, можно проверить работоспособность подключенного Рутокена. Если картинка такая же, как и на скриншоте, то все работает правильно.

8. Проверка работоспособности Рутокена при помощи встроенных средств КриптоПро

Средства КриптоПро также позволяют сразу же проверить работоспособность присоединенных носителей. Команда в терминале

9. Просмотр и Импорт в Личное хранилище сертификатов с Рутокена

Для просмотра личных сертификатов, имеющихся на подключенных контейнерах, выполняем команду в Терминале

Для импорта всех личных сертификатов со всех подключенных носителей выполняем команду в Терминале

10. Просмотр личных сертификатов в хранилище

Убедиться в успешном импорте сертификатов с Рутокена в Личное хранилище сертификатов можно при помощи команды в терминале

Для удаления сертификата из личного хранилища сертификатов следует выполнить команду в Терминале:

Далее терминал предложит указать номер удаляемого сертификата.

На скриншоте выше вы видите, что удостоверяющим центром, который выпустил мой сертификат, является ООО «Компания Тензор». Вот для этой компании и надо искать и устанавливать корневые сертификаты. Как установить корневые сертификаты, читайте в следующем пункте.

11. Импорт коренвых сертификатов в хранилище доверенных корневых сертификатов

Вначале скопируем кореные сертификаты в отдельную папку. Затем в контекстном меню, перейдя в эту папку, выполним команду Открыть в терминале. Далее произведем установку командой в Теримнале:

12. Установка КриптоПро ЭЦП Browser plug-in

Для установки КриптоПро ЭЦП Browser plug-in потребуется утилита alien. Установим ее командой:

sudo apt install alien

Далее скачиваем установочный пакет КриптоПро ЭЦП Browser plug-in с официального сайта КриптоПро.

Распаковываем архив cades_linux_amd64.zip и переходим перейти в каталог с распакованными файлами, выполним команду Открыть в терминале и далее выполним команды для преобразования rpm-пакетов в deb-пакеты:

Далее устанавливаем deb-пакеты:

Обратите внимание: при установке этих двух пакетов не должно быть ошибок.

13. Установка расширения браузера КриптоПро ЭЦП Browser plug-in

Далее необходимо в используемом вами браузере установить расширение КриптоПро ЭЦП Browser plug-in. Cсылка на расширение для Google Chrome

14. Тестирование работоспособности подписи

Если вы все сделали правильно, то КриптоПро настроен. Проверить подпись можно по ссылке

15. Доополнительное ПО для Рутокена

Если вам понадобятся дополнительные плагины или драйвера для Рутокена, то скачать вы всегда их сможете с официального сайта производителя по ссылке, которая указана ниже:

На этом все. Как выясняется, установка КриптоПро в Ubuntu Linux 18.04 не такая уж сложная.

Криптопро csp установить на линукс

Для обеспечения работы с электронными ключами Rutoken в ОС семейства Linux необходимо установить:

2. Пакеты из состава дистрибутива КриптоПро CSP : cprocsp-rdr-pcsc, cprocsp-rdr-rutoken

Важно!

Для работы электронных идентификаторов Rutoken должны быть установлены:

В DEB -based системе: библиотека libccid не ниже 1.4.2, пакеты pcscd и libpcsclite1.

В RPM-based системе: пакеты ccid, pcscd и pcsc-lite.

Ниже приведены примеры установки пакетов пользователем, имеющим права администратора ( root ). В противном случае, в начале команды следует поставить « sudo », например:

Устанавливаем драйвер Rutoken для DEB — based и RPM — based систем ( только для RUTOKEN S ):

Устанавливаем КриптоПро CSP для DEB — based и RPM — based систем:

Устанавливаем модуль поддержки PCSC-считывателей для DEB — based и RPM — based систем (доп. пакет):

root@ubuntu :# dpkg –i cprocsp-rdr-pcsc

Устанавливаем модуль поддержки Rutoken для DEB — based и RPM — based систем (доп. пакет):

root@ubuntu :# dpkg –i cprocsp-rdr-rutoken

root@ubuntu :# rpm –i cprocsp-rdr-rutoken

После подключения считывателя проверим определяет ли его система:

root@ubuntu :# /opt/cprocsp/bin/amd64/csptest –card –enum

Aktiv Rutoken ECP 00 00

Total: SYS: 0.000 sec USR: 0.000 sec UTC: 0.240 sec

[ ErrorCode : 0 x 00000000]

Просмотр списка настроенных считывателей:

Nick name: Aktiv Rutoken ECP 00 00

Connect name:

Reader name: Aktiv Rutoken ECP 00 00

Nick name: FLASH

Connect name:

Reader name: FLASH

Nick name: HDIMAGE

Connect name:

Reader name: HDIMAGE

Для тестирования создадим самоподписанный сертификат с закрытым ключом:

CSP (Type:80) v4.0.9019 KC1 Release Ver:4.0.9963 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 34026883

GetProvParam(PP_NAME): Crypto-Pro GOST R 34.10-2012 KC1 CSP

Container name: «test»

Exchange key is not available.

Attempting to create an exchange key.

an exchange key created.

Subject/Issuer: E=test@cryptopro.ru, CN=test

Subject/Issuer: E=test@cryptopro.ru, CN=test

Self signed certificate created: E=test@cryptopro.ru, CN=test

Certificate stored in container.

Total: SYS: 0.020 sec USR: 0.140 sec UTC: 10.720 sec

Криптопро csp установить на линукс

Для обеспечения работы с электронными ключами Rutoken в ОС семейства Linux необходимо установить:

2. Пакеты из состава дистрибутива КриптоПро CSP : cprocsp-rdr-pcsc, cprocsp-rdr-rutoken

Важно!

Для работы электронных идентификаторов Rutoken должны быть установлены:

В DEB -based системе: библиотека libccid не ниже 1.4.2, пакеты pcscd и libpcsclite1.

В RPM-based системе: пакеты ccid, pcscd и pcsc-lite.

Ниже приведены примеры установки пакетов пользователем, имеющим права администратора ( root ). В противном случае, в начале команды следует поставить « sudo », например:

Устанавливаем драйвер Rutoken для DEB — based и RPM — based систем ( только для RUTOKEN S ):

Устанавливаем КриптоПро CSP для DEB — based и RPM — based систем:

Устанавливаем модуль поддержки PCSC-считывателей для DEB — based и RPM — based систем (доп. пакет):

root@ubuntu :# dpkg –i cprocsp-rdr-pcsc

Устанавливаем модуль поддержки Rutoken для DEB — based и RPM — based систем (доп. пакет):

root@ubuntu :# dpkg –i cprocsp-rdr-rutoken

root@ubuntu :# rpm –i cprocsp-rdr-rutoken

После подключения считывателя проверим определяет ли его система:

root@ubuntu :# /opt/cprocsp/bin/amd64/csptest –card –enum

Aktiv Rutoken ECP 00 00

Total: SYS: 0.000 sec USR: 0.000 sec UTC: 0.240 sec

[ ErrorCode : 0 x 00000000]

Просмотр списка настроенных считывателей:

Nick name: Aktiv Rutoken ECP 00 00

Connect name:

Reader name: Aktiv Rutoken ECP 00 00

Nick name: FLASH

Connect name:

Reader name: FLASH

Nick name: HDIMAGE

Connect name:

Reader name: HDIMAGE

Для тестирования создадим самоподписанный сертификат с закрытым ключом:

CSP (Type:80) v4.0.9019 KC1 Release Ver:4.0.9963 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 34026883

GetProvParam(PP_NAME): Crypto-Pro GOST R 34.10-2012 KC1 CSP

Container name: «test»

Exchange key is not available.

Attempting to create an exchange key.

an exchange key created.

Subject/Issuer: E=test@cryptopro.ru, CN=test

Subject/Issuer: E=test@cryptopro.ru, CN=test

Self signed certificate created: E=test@cryptopro.ru, CN=test

Certificate stored in container.

Total: SYS: 0.020 sec USR: 0.140 sec UTC: 10.720 sec

КриптоПро

|

| Данная страница находится в разработке. Эта страница ещё не закончена. Информация, представленная здесь, может оказаться неполной или неверной. |

Содержание

О КриптоПро [ править ]

КриптоПро — линейка криптографических утилит (вспомогательных программ), так называемых «криптопровайдеров». Они используются во многих программах российских разработчиков для генерации ЭЦП, работы с сертификатами, организации структуры PKI и т.д. (см.сайт).

Совместимость [ править ]

По информации разработчика, с ALT Linux совместимы следующие продукты КриптоПро:

Установка КриптоПро CSP [ править ]

Загрузка [ править ]

Архив с программным обеспечением (КриптоПро CSP 4.0 R4 — сертифицированная версия, КриптоПро CSP 5.0 — несертифицированная) можно загрузить после предварительной регистрации:

Установка [ править ]

1. Установите пакет cryptopro-preinstall :

2. Распакуйте архив, скачанный с официального сайта КриптоПро:

Таблица 1. Описание необходимых пакетов КриптоПро.

3. Установите пакеты КриптоПро:

Обновление [ править ]

Для обновления КриптоПро необходимо:

Прописывание путей к исполняемым файлам [ править ]

Чтобы каждый раз не вводить полный путь к утилитам КриптоПро:

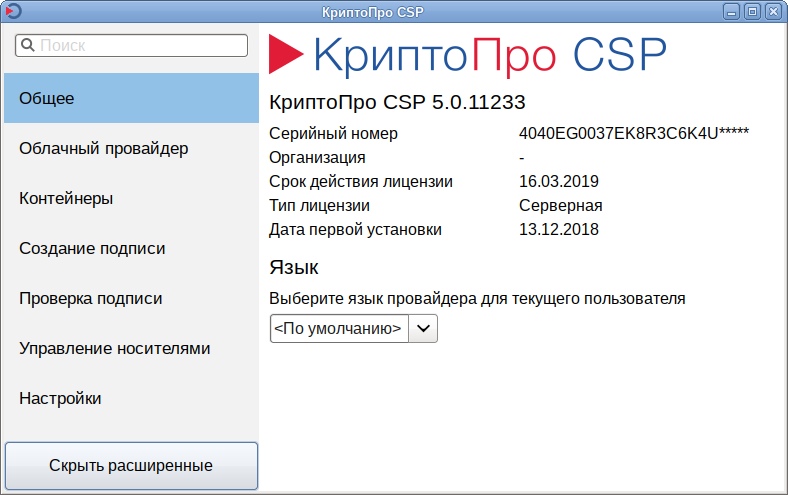

Проверка лицензии [ править ]

Проверить срок истечения лицензии можно командой (обратите внимание на строки Expires:):

Для установки другой лицензии выполните (под root):

Проверка версии [ править ]

Проверить версию КриптоПро можно командой:

Удаление КриптоПро [ править ]

Настройка оборудования [ править ]

Настройка устройств хранения (носителей) и считывания (считывателей) ключевой информации и датчиков случайных чисел.

Считыватели (readers) — устройства, предназначенные для чтения ключей. К считывателям относится считыватели дискет (FAT12), считыватели флеш-накопителей (FLASH), считыватели смарт-карт и токенов, считыватель образа дискеты на жестком диске (HDIMAGE) и др.

Ключевые носители (media) являются местом хранения электронной подписи. В качестве носителя ключевой информации могут использоваться: защищенный флэш-накопитель (токен) (Рутокен, JaCarta, ESMART и др.), смарт-карта, флэш-накопитель, дискета.

Ключевые контейнеры — это способ хранения закрытых ключей, реализованный в КриптоПро. Их физическое представление зависит от типа ключевого носителя (на флеш-накопителе, дискете, жестком диске это каталог в котором хранится набор файлов с ключевой информацией; в случае со смарт-картами — файлы в защищенной памяти смарт-карты).

Встроенный в «КриптоПро CSP» датчик случайных чисел (далее ДСЧ) используется для генерации ключей.

Для смарт-карт: ключи дополнительно защищаются кодом доступа к защищенной памяти смарт-карты (PIN). При всех операциях с защищенной памятью (чтение, запись, удаление. ) требуется вводить PIN. Для других носителей: для повышения безопасности на контейнер можно установить пароль. В этом случае всё содержимое контейнера хранится не в открытом виде, а в зашифрованном на этом пароле. Пароль задается при создании контейнера, в дальнейшем для чтения ключей из контейнера необходимо будет вводить пароль.

Управление считывателями [ править ]

Просмотр доступных (настроенных) считывателей:

Инициализация считывателя HDIMAGE, если его нет в списке доступных считывателей (под правами root):

Для работы со считывателем PC/SC требуется пакет cprocsp-rdr-pcsc. После подключения считывателя можно просмотреть список видимых считывателей (не зависимо от того, настроены ли они в КриптоПро как считыватели, зависит только от того, какие установлены драйверы для считывателей):

Можно включить службу pcscd в автозапуск при загрузке системы:

Управление носителями [ править ]

Просмотр доступных носителей:

Управление ДСЧ [ править ]

Просмотр списка настроенных ДСЧ:

Настройка криптопровайдера [ править ]

Просмотр свойств криптопровайдера нужного типа:

Управление контейнерами [ править ]

Создание контейнера [ править ]

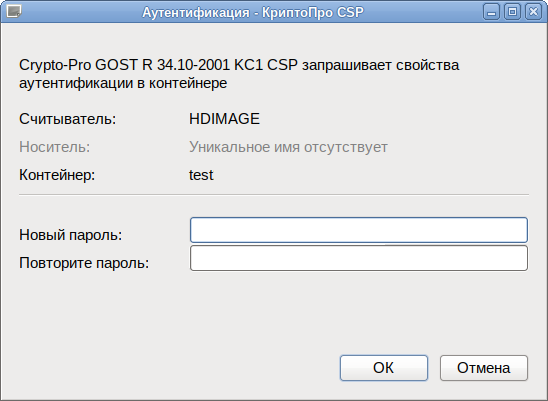

Создадим контейнер с именем «test» в локальном считывателе HDIMAGE.

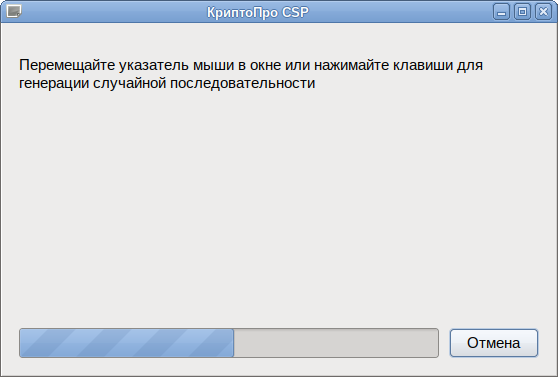

При установленном пакете cprocsp-rdr-gui-gtk будет показано графическое окно, где будет предложено перемещать указатель мыши или нажимать клавиши:

После этого будет предложено указать пароль на контейнер (можно указать пустой, тогда пароль запрашиваться не будет):

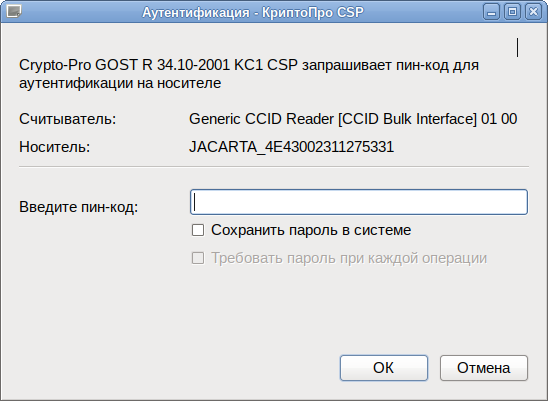

Пароль не создается, а предъявляется (PIN-код пользователя):

После указания пароля снова будет предложено перемещать указатель мыши.

Локальный контейнер создан.

В КриптоПро 5 появилась возможность интерактивно выбирать носитель и тип создаваемого контейнера. Теперь можно создавать неизвлекаемые контейнеры.

Для этого необходимо выполнить команду, где testinside_2012 — имя контейнера:

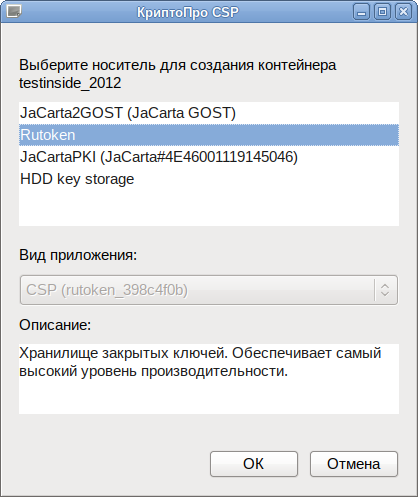

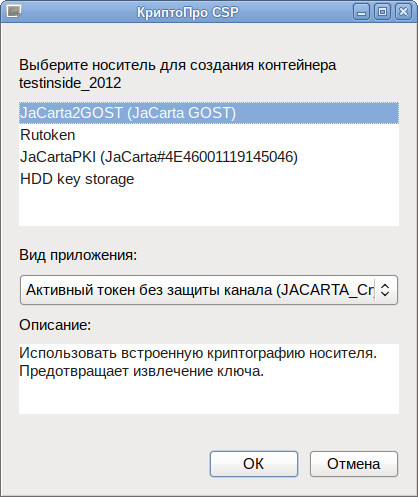

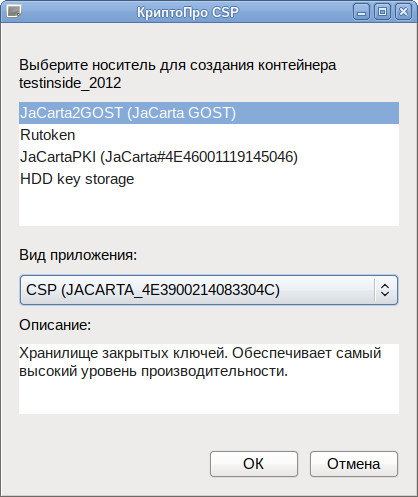

Откроется окно выбора носителя и способа создания контейнера. Для некоторых носителей нет возможности выбрать способ создания контейнера (Рутокен S, JaCarta PKI):

Для некоторых носителей можно выбрать способ создания контейнера (Рутокен ЭЦП, JaCarta-2 PKI/ГОСТ).

Создание неизвлекаемого контейнера:

Создание обычного контейнера:

Просмотр доступных контейнеров [ править ]

Проверить наличие контейнеров можно с помощью команды:

Просмотр подробной информации о контейнере:

Удаление контейнера [ править ]

Удалить контейнер можно с помощью команды:

Управление сертификатами [ править ]

cryptcp — приложение командной строки для создания запросов на сертификаты, шифрования и расшифрования файлов, создания и проверки электронной подписи файлов с использованием сертификатов открытых ключей, хэширования файлов. Результатом работы приложения в большинстве случаев является файл с CMS-сообщением (PKCS#7) в кодировке DER или BASE64.

Создание запроса на получение сертификата [ править ]

Создание запроса на получение сертификата средствами КриптоПро:

Для создания запроса на получение сертификата потребуется:

Таблица 2. Типы применения.

| OID | Назначение |

|---|---|

| 1.3.6.1.5.5.7.3.1 | Аутентификация сервера |

| 1.3.6.1.5.5.7.3.2 | Аутентификация клиента |

| 1.3.6.1.5.5.7.3.3 | Подписывание кода |

| 1.3.6.1.5.5.7.3.4 | Защищенная электронная почта |

| 1.3.6.1.5.5.7.3.8 | Простановка штампов времени |

| 1.3.6.1.4.1.311.10.5.1 | Цифровые права |

| 1.3.6.1.4.1.311.10.3.12 | Подписывание документа |

Таблица 3. Поле Subject сертификата

| OID | Алиас | Назначение | Примечание |

|---|---|---|---|

| 2.5.4.3 | CN | Общее имя | Наименование ЮЛ (если ИНН начинается с «00») или ФИО владельца. Длина не более 64 символов |

| 2.5.4.4 | SN | Фамилия | |

| 2.5.4.42 | GN/G | Имя Отчество | Общая длина текста в полях SN и G должна быть не более 64 символов (с учетом одного пробела между текстом из Фамилии и текстом из Имени) |

| 1.2.840.113549.1.9.1 | emailAddress/E | Адрес электронной почты | ivanov@mail.mail |

| 1.2.643.100.3 | SNILS | СНИЛС | Должно быть записано 11 цифр (допускается 11 нулей для иностранных граждан). |

| 1.2.643.3.131.1.1 | INN | ИНН | 12 цифр, для ЮЛ первые две цифры 00 |

| 2.5.4.6 | C | Страна | Двухсимвольный код страны (RU) |

| 2.5.4.8 | S | Регион | Наименование субъекта РФ ЮЛ: по адресу местонахождения, ФЛ: по адресу регистрации (39 Калининградская обл.) |

| 2.5.4.7 | L | Населенный пункт | Наименование населенного |

| 2.5.4.9 | street | Название улицы, номер дома | Пр-т Победы 14 кв.3 |

| 2.5.4.10 | O | Организация | Полное или сокращенное наименование организации (только для ЮЛ) |

| 2.5.4.11 | OU | Подразделение | В случае выпуска СКПЭП на должностное лицо – соответствующее подразделение организации (только для ЮЛ) |

| 2.5.4.12 | T | Должность | В случае выпуска СКПЭП на должностное лицо – его должность (только для ЮЛ) |

| 1.2.643.100.1 | OGRN | ОГРН | ОГРН организации (только для ЮЛ) |

Создать запрос на субъект «cn=Test User5,e=cas@altlinux.org», используя открытый ключ, сгенерированный в контейнере test текущего пользователя криптопровайдером «GOST R 34.10-2001» (тип — 75) и сохранить его в файл test5.req, назначение ключа — аутентификация и защита электронной почты:

Созданный запрос будет сохранен в файле test5.req. Эти данные нужны для получения сертификата в удостоверяющем центре.

Создать запрос на физическое лицо, используя открытый ключ, сгенерированный в контейнере test_2012 (тип — 80) текущего пользователя криптопровайдером «Crypto-Pro GOST R 34.10-2012 KC1 CSP» (тип — 80) и сохранить его в файл test2012.req, назначение ключа — аутентификация и защита электронной почты:

Тот же запрос, используя OID:

Установка сертификата [ править ]

Добавление сертификата, без привязки к ключам (только проверка ЭЦП):

Ассоциировать сертификат с контейнером, сертификат попадет в пользовательское хранилище uMy:

Запись сертификата клиента в контейнер:

-provtype — указать тип криптопровайдера (по умолчанию 75);

-provname — указать имя криптопровайдера;

-cont — задать имя ключевого контейнера (по умолчанию выбор из списка);

-ku — использовать контейнер пользователя (CURRENT_USER);

-km — использовать контейнер компьютера (LOCAL_MACHINE);

-dm — установка в хранилище компьютера (LOCAL_MACHINE);

-du — установка в хранилище пользователя (CURRENT_USER);

-askpin — запросить пароль ключевого контейнера из с консоли;

— имя файла, содержащего сертификат.

Добавление сертификата УЦ из файла certne_ucw.cer в хранилище машины (для текущего пользователя):

Добавление корневых сертификатов из файла cert.p7b (для текущего пользователя):

Необходимо последовательно добавить все сертификаты.

Просмотр сертификатов [ править ]

Для просмотра установленных сертификатов можно воспользоваться командой:

Просмотр сертификатов в локальном хранилище uMy:

Просмотр сертификатов в контейнере:

Просмотр корневых сертификатов:

Получение сертификата в УЦ и его установка [ править ]

Для получения сертификата в УЦ (на примере тестового удостоверяющего центра КриптоПро), необходимо выполнить следующие действия:

Просмотреть полученный сертификат можно, выполнив команду:

Цепочка сертификатов содержит два сертификата:

Для установки сертификата удостоверяющего центра:

Для записи сертификата клиента в контейнер:

Проверка цепочки сертификатов [ править ]

Таблица 4. Сертификаты популярных удостоверяющих центров.

| Удостоверяющий Центр | Источник | Сертификаты |

|---|---|---|

| ПАК «Головной удостоверяющий центр» | https://e-trust.gosuslugi.ru/MainCA | https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=8CAE88BBFD404A7A53630864F9033606E1DC45E2 |

| ЗАО «Национальный удостоверяющий центр» | https://www.nucrf.ru/info/ | https://www.nucrf.ru/download/nucrf.p7b |

| Удостоверяющий центр СКБ Контур | https://ca.kontur.ru/about/certificates (выбрать 2015 год) | http://cdp.skbkontur.ru/certificates/kontur-root-2015.crt |

Для проверки можно скопировать персональный сертификат в файл:

Из вывода следует, что все сертификаты есть в цепочке сертификатов.

Если же команда возвращает «Цепочка сертификатов не проверена для следующего сертификата:» или другую ошибку:

(нажмите C и Enter, чтобы выйти).

Можно запустить вышеуказанную команду с отладкой цепочки:

То есть нам надо установить сертификат УЦ с CN=uc skb kontur (root):

Всё в порядке и сертификат виден в плагине Cades.

Удаление сертификата [ править ]

Удалить сертификат c «CN=Иванов Иван Иванович» из хранилища КриптоПро:

Удалить сертификат c «CN=Иванов Иван Иванович» из контейнера:

Удалить все сертификаты из хранилища КриптоПро:

Удалить все сертификаты установленные в хранилище машины:

Экспорт контейнера и сертификата на другую машину [ править ]

При этом потребуется ввести пароль от контейнера ‘\\.\HDIMAGE\test_export’ и задать пароль на новый контейнер ‘\\.\FLASH\test_new’.

Просмотр списка контейнеров:

Экспортировать сертификат из локального хранилища в файл:

Скопировать сертификат на USB-диск:

Экспорт контейнера с USB-диска на жесткий диск:

Ассоциировать сертификат с контейнером, сертификат попадет в пользовательское хранилище My:

Экспорт сертификатов на другую машину [ править ]

Для экспорта сертификатов необходимо:

Импорт персонального сертификата [ править ]

Вы можете импортировать собственный сертификат в локальный считыватель HDIMAGE.

Если у вас нет сертификата, самое время его создать:

Допустим, мы пошли по первому пути и создали сертификат web-server (делать это строго под правами root):

Для импорта потребуется файл сертификата и закрытый ключ в контейнере PKCS#12.

Создадим для нашего ключа и сертификата необходимый контейнер:

Проверка созданного контейнера (при запросе введите пароль, введённый в предыдущей команде):

И сертификат и ключ попали в контейнер.

После генерации сертификата проверим наличие считывателя:

Если Вам необходимо импортировать сертификат с токена:

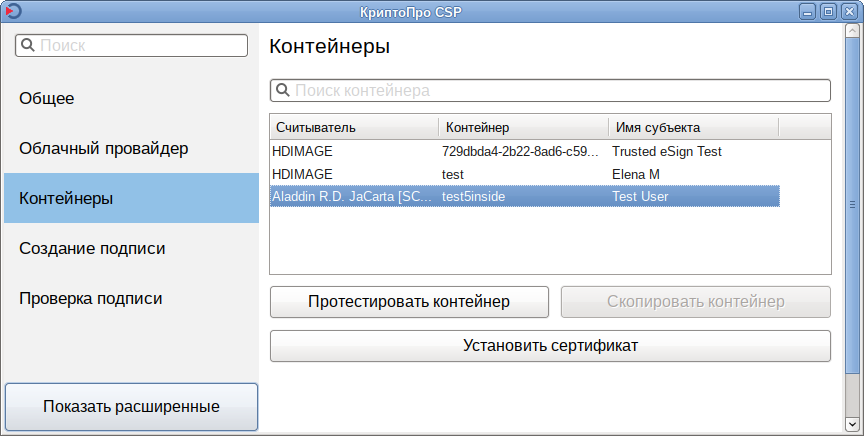

В версии КриптоПРО 5 появилась графическая утилита для работы с сертификатами — cptools.

Для использования cptools необходимо установить пакет cprocsp-cptools-gtk из скачанного архива:

После этого её можно запустить из консоли:

С её помощью можно установить сертификат из токена в хранилище uMy:

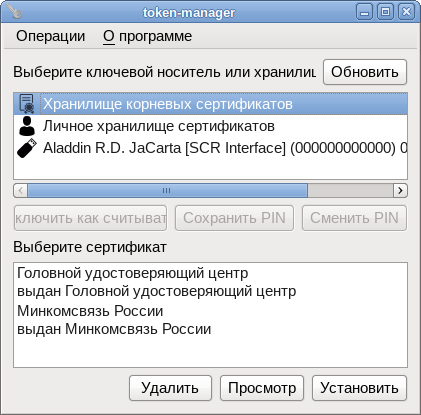

Работа с сертификатами в token-manager [ править ]

token-manager предоставляет графический интерфейс управления ключевыми носителями и сертификатами. С помощью этой программы можно:

Установка и запуск [ править ]

Установка пакета token-manager :

Запустить token-manager можно:

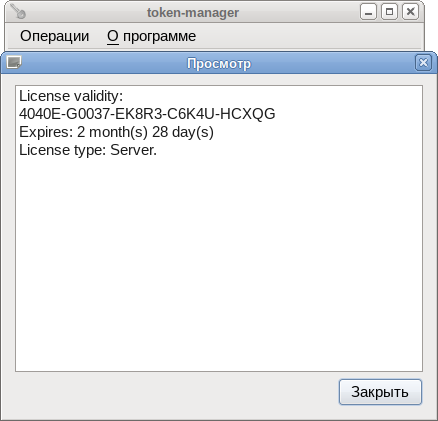

Проверка лицензии [ править ]

Проверить срок истечения лицензии КриптоПРО можно выбрав в меню token-manager пункт Операции ▷ Просмотр лицензии КриптоПро CSP :

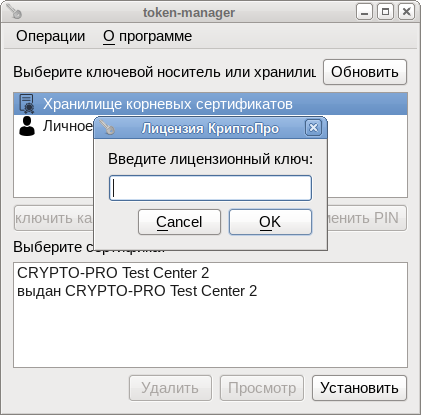

Для установки другой лицензии КриптоПРО выберите в меню token-manager пункт Операции ▷ Ввод лицензии КриптоПро CSP :

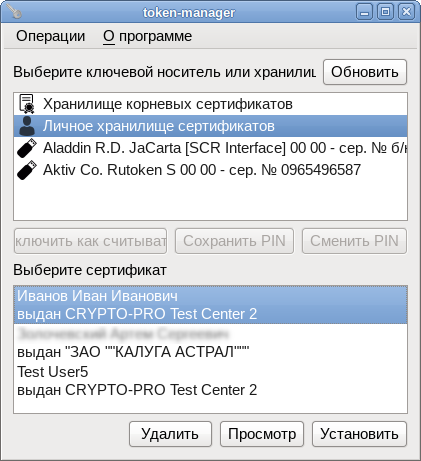

Просмотр сертификатов [ править ]

Просмотреть список сертификатов в хранилище или на ключевом носителе, можно выбрав соответствующий носитель:

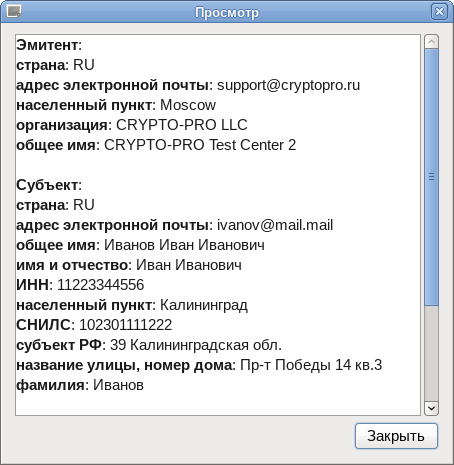

Для просмотра сертификата, необходимо выбрать сертификат и нажать кнопку «Просмотр»:

Установка сертификата [ править ]

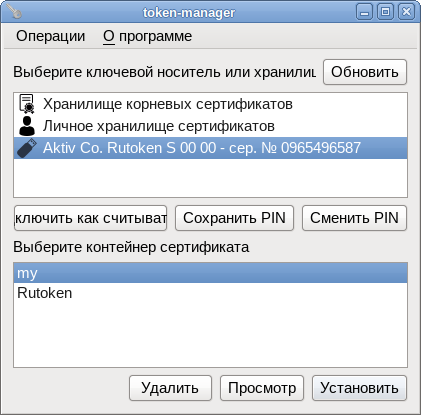

Чтобы установить сертификат с токена в локальное хранилище, необходимо выбрать контейнер на токене и нажать кнопку «Установить»:

Сертификат будет установлен в локальное хранилище сертификатов и будет связан с закрытым ключом на токене.

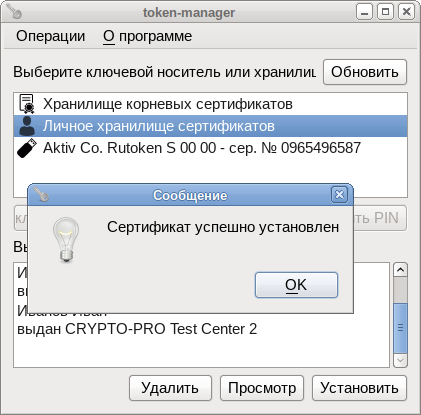

Чтобы установить сертификат в локальное хранилище из файла, необходимо выбрать «Личное хранилище сертификатов», нажать кнопку «Установить», выбрать файл сертификата и нажать кнопку «Открыть». Появится сообщение об успешном импорте сертификата:

Сертификат будет установлен в локальное хранилище сертификатов, но не будет связан ни с каким закрытым ключом. Этот сертификат можно использовать для проверки подписи.

Электронная подпись [ править ]

Существуют два вида электронной подписи:

Создание и проверка подписи в командной строке [ править ]

Создание подписи [ править ]

Для создания электронной подписи файла необходимо указать сертификат и имя подписываемого файла.

Для создания прикрепленной (attached) электронной подписи выполните команду:

Для создания открепленной (detached) подписи необходимо заменить ключ -sign на -signf:

Проверка подписи [ править ]

Для проверки прикреплённой подписи выполните команду:

Показано, кто подписывал и что подпись проверена.

Для проверки откреплённой подписи выполните команду:

Также для проверки электронной подписи можно воспользоваться сервисом на сайте Госуслуг — https://www.gosuslugi.ru/pgu/eds.

Извлечение подписанного файла [ править ]

Для извлечения файла с данными из файла электронной подписи необходимо указать имя файла, в который будут извлечены данные, в конце команды проверки подписи:

Создание и проверка ЭЦП в ALT CSP КриптоПро [ править ]

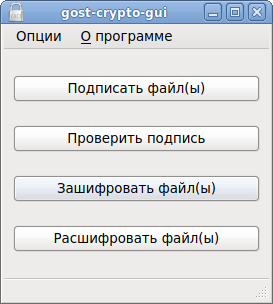

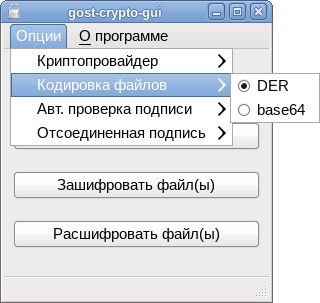

Создание и проверка ЭЦП в gost-crypto-gui [ править ]

gost-crypto-gui — средство для создания электронной подписи и шифрования файлов.

Установить пакет gost-crypto-gui из репозитория можно, выполнив команду:

Запустить программу можно:

С её помощью можно подписывать и проверять подписи файлов:

Для создания электронной подписи файла необходимо:

Опции ЭП настраиваются в меню «Опции» (параметр «Отсоединенная подпись» не работает. ):

Для проверки электронной подписи следует:

Создание и проверка ЭЦП с использованием cptools [ править ]

Запустить программу можно из консоли (должен быть установлен cprocsp-cptools-gtk из скачанного архива КриптоПро):

С помощью cptools можно подписывать и проверять подписи файлов.

Для создания электронной подписи файла необходимо:

Для проверки электронной подписи следует:

Web [ править ]

Информацию о создании и проверки ЭЦП на веб-сайтах с помощью плагина КриптоПро можно найти в руководстве разработчика КриптоПро ЭЦП Browser plug-in:

КриптоПро ЭЦП Browser plug-in [ править ]

КриптоПро ЭЦП Browser plug-in предназначен для создания и проверки электронной подписи (ЭП) на веб-страницах с использованием СКЗИ «КриптоПро CSP».

Плагин проверки ЭЦП для браузера требует установленного КриптоПро CSP, пакета cprocsp-rdr-gui-gtk из его комплекта и расширения для браузера CryptoPro Extension for CAdES Browser Plug-in (для работы в Firefox версии 52 и выше).

Для установки плагина:

zakupki.gov.ru [ править ]

Для входа в личный кабинет на http://zakupki.gov.ru необходимо:

2. Так как сертификат у этого сайта неправильный, потребуется новая версия КриптоПро (4.0.9963 или новее) и выключение строгой проверки имени сервера (под правами root)[1]:

Проверка под обычным пользователем:

Вход в ЕСИА [ править ]

Для аутентификации через ЕСИА (https://esia.gosuslugi.ru/) потребуется установить версию не позже CSP 4.0R3 и плагин IFCPlugin, а также установить расширение для плагина Госуслуг, в зависимости от версии браузера:

И сделать символическую ссылку на библиотеку pkcs11:

Особенности работы с токенами [ править ]

Rutoken S [ править ]

При входе в ЕСИА с помощью Rutoken S не находится приватная часть ключа. В журнале ifc появляется строка:

Для этого надо перенести приватный ключ в локальное хранилище и задействовать его: