Лучшие бесплатные брандмауэры Linux 2021 года: выходим за рамки iptables для настольных компьютеров и серверов

Лучшие бесплатные firewalls linux

В некотором смысле, в Linux есть брандмауэр, встроенный прямо в ядро. Тем не менее, он не самый удобный в использовании.

Существует несколько графических утилит, которые могут помочь вам управлять им, но его защита ограничена вашей установкой Linux. А как насчет других устройств в вашей сети?

Независимо от того, являетесь ли вы домашним пользователем или руководите малым предприятием, скорее всего, у вас есть несколько устройств, подключенных к Интернету. Помимо компьютеров, довольно часто в учреждениях любого размера имеется множество IoT-устройств, которые также необходимо защитить от злоумышленников в Интернете.

Выделенный брандмауэр стоит между Интернетом и проверяет весь трафик, прежде чем он достигнет вашей внутренней сети.

Хотя для установки такого брандмауэра с нуля требуется определенный навык, существует несколько специализированных дистрибутивов, которые помогут вам легко установить выделенный брандмауэр.

1. IPFire

Простой в использовании брандмауэр с некоторыми суперпродвинутыми функциями.

IPFire — это дистрибутив управляемого брандмауэра на базе Linux, построенный на основе Netfilter. Он начинался как форк проекта IPCop, но затем был переписан на основе Linux From Scratch. IPFire может быть развернут на широком спектре оборудования, включая устройства ARM, такие как Raspberry Pi.

Благодаря своей минималистской сущности, IPFire является более доступным по сравнению с некоторыми аналогами. Процесс установки позволяет настроить сеть на различные сегменты безопасности, причем каждый сегмент имеет цветовое кодирование. Зеленый сегмент — это безопасная область, представляющая всех обычных клиентов, подключенных к локальной проводной сети. Красный сегмент представляет интернет. Никакой трафик не может проходить из красного сегмента в любой другой сегмент, если только вы специально не настроили его таким образом в брандмауэре.

Помимо функций межсетевого экрана, IPFire также обладает возможностями обнаружения и предотвращения вторжений, а также может быть использован для предоставления возможностей VPN. Дистрибутив также может быть расширен с помощью удобного набора дополнений для придания ему дополнительных функций.

2. OPNsense

Форк оригинального проекта pfSense, ориентированный на безопасность

OPNSense является результатом усилий двух существующих проектов с открытым исходным кодом, а именно pfSense и m0n0wall.

Вместо Linux, OPNsense работает на базе HardenedBSD, которая представляет собой ориентированный на безопасность форк FreeBSD. Дистрибутив предназначен для использования в качестве межсетевого экрана и платформы маршрутизации и, помимо фильтрации трафика, может использоваться для отображения captive portal, шейпинга трафика, обнаружения и предотвращения вторжений, а также для настройки виртуальной частной сети (VPN) и многого другого.

Стремясь своевременно реагировать на угрозы, дистрибутив брандмауэра предлагает еженедельные обновления безопасности. Одной из лучших особенностей OPNsense является то, что он раскрывает все свои функциональные возможности благодаря веб-интерфейсу, который очень удобен в использовании и доступен на нескольких языках.

OPNsense реализует сетевой экран с контролем состояния и позволяет пользователям группировать правила брандмауэра по категориям, что, согласно веб-сайту компании, является удобной функцией для более требовательных сетевых настроек.

Брандмауэр использует систему предотвращения вторжений Inline Intrusion Prevention System. Это мощная форма глубокой проверки пакетов, при которой вместо простой блокировки IP-адреса или порта, OPNsense может проверять отдельные пакеты данных или соединения и при необходимости останавливать их до того, как они достигнут отправителя.

3. pfSense

Многофункциональный брандмауэр и маршрутизатор на базе FreeBSD

pfSense позиционирует себя как самый надежный брандмауэр с открытым исходным кодом. Оригинальный дистрибутив брандмауэра на базе FreeBSD, pfSense имеет много общих черт с OPNsense. Например, помимо того, что он является мощной, гибкой платформой для межсетевого экранирования и маршрутизации, он включает длинный список сопутствующих функций. Для начала, как и в OPNsense, вы можете использовать pfSense для развертывания системы предотвращения вторжений, а также для включения VPN-доступа.

Кроме того, как и все аналоги, pfSense можно полностью управлять с помощью интуитивно понятного веб-интерфейса. В отличие от большинства аналогов, pfSense доступен в виде аппаратного устройства, виртуального устройства и загружаемой версии для сообщества.

Благодаря своей богатой истории, pfSense, возможно, имеет самую обширную документацию и одно из самых больших сообществ пользователей, которые публикуют учебные пособия и видео на своих официальных каналах поддержки, а также в других местах в Интернете. Кроме того, коммерческие разработчики дистрибутива предлагают платные учебные курсы, которые помогут вам наилучшим образом использовать развертывание pfSense.

4. ClearOS

Хорошо продуманный дистрибутив, который очень прост в использовании

ClearOS — это дистрибутив на базе CentOS, который разработан как полнофункциональная замена коммерческим серверным дистрибутивам, таким как Red Hat Enterprise Server или Windows Small Business Server.

Существует несколько редакций ClearOS, включая поддерживаемую сообществом редакцию, которая предлагается для бесплатной загрузки. Вы можете использовать редакцию ClearOS для развертывания всех видов сетевых служб, включая брандмауэр с функциями фильтрации содержимого и обнаружения вторжений.

Самое лучшее в ClearOS — это простота развертывания. Поскольку большинство дистрибутивов брандмауэров написаны для стереотипных гиков, приятно видеть свежие изменения в том, что, похоже, стало стандартом де-факто — «собери все вместе и подумай об интерфейсе потом».

После установки вы можете управлять своим брандмауэром на базе ClearOS с помощью веб-интерфейса. Интерфейс администрирования интуитивно понятен в использовании и поможет вам не только настроить и контролировать ваш брандмауэр, но также может быть использован для настройки нескольких других сетевых служб с помощью нескольких щелчков мыши.

В дополнение ко всему, ClearOS имеет множество документации, которая поможет начинающим пользователям справиться с некоторыми наиболее распространенными задачами. Фактически, даже сам интерфейс имеет множество полезных указателей, которые помогут вам пройти процесс настройки и администрирования.

5. OpenWRT

Брандмауэр для маршрутизаторов

OpenWRT немного отличается от большинства в этом списке, поскольку это брандмауэр, разработанный специально для использования в маршрутизаторах и сетях. Это означает, что он не предназначен для обычных домашних пользователей, желающих просто установить новый брандмауэр на свой компьютер, а для опытных пользователей, сетевых энтузиастов и разработчиков беспроводных устройств.

OpenWRT — существует уже более 15 лет, но и до сих пор активно развивается и поддерживается, в то время как другие некогда популярные разработки брандмауэров для дистрибутивов отошли на второй план.

Он также имеет удивительно приличный графический интерфейс и предлагает ряд дополнительных пакетов в своем репозитории, позволяющих настроить OpenWRT различными способами для всех видов использования. Несмотря на всю свою гибкость, OpenWRT по-прежнему является одним из наименее требовательных дистрибутивов и работает быстро.

Настройка межсетевого экрана в Linux

Содержание

Немного теории [ править ]

Принцип работы [ править ]

Все пакеты пропускаются через определенные для них последовательности цепочек. При прохождении пакетом цепочки, к нему последовательно применяются все правила этой цепочки в порядке их следования. Под применением правила понимается: во-первых, проверка пакета на соответствие критерию, и во-вторых, если пакет этому критерию соответствует, применение к нему указанного действия. Под действием может подразумеваться как элементарная операция (встроенное действие, например, ACCEPT, MARK), так и переход в одну из пользовательских цепочек. В свою очередь, действия могут быть как терминальными, то есть прекращающими обработку пакета в рамках данной базовой цепочки (например, ACCEPT, REJECT), так и нетерминальными, то есть не прерывающими процесса обработки пакета (MARK, TOS). Если пакет прошел через всю базовую цепочку и к нему так и не было применено ни одного терминального действия, к нему применяется действие по умолчанию для данной цепочки (обязательно терминальное).

Встроенные действия [ править ]

ACCEPT, DROP и REJECT — базовые операции фильтрации

Таблицы [ править ]

Таблица mangle [ править ]

Данная таблица предназначена для операций по классификации и маркировке пакетов и соединений, а также модификации заголовков пакетов (поля TTL и TOS).

Таблица nat [ править ]

Предназначена для операций stateful-преобразования сетевых адресов и портов обрабатываемых пакетов.

Таблица filter [ править ]

Предназначена для фильтрации трафика, то есть разрешения и запрещения пакетов и соединений.

Цепочки [ править ]

Таблица filter содержит следующие цепочки:

Правила стоит располагать по возможности в порядке от наиболее частых попаданий к наиболее редким.

Персональный межсетевой экран рабочей станции [ править ]

Проверим состояние [ править ]

Вариант 1 (рекомендуется в целях безопасности) [ править ]

При отсутствии правил вывод будет примерно таким:

Если вывод отличается, то сброс настроек можно сделать командой

Вариант 2 [ править ]

При отсутствии правил вывод будет примерно таким:

Установим политики по умолчанию [ править ]

Для цепочки «проходящая» устанавливаем блокировку, для цепочки «выходная» устанавливаем разрешение, для цепочки «входная» устанавливаем блокировку. Далее будут правила, определяющие исключения для этих политик.

Исключения (для входящих соединений) [ править ]

1. Разрешим трафик, принадлежащий установленным соединениям

2. Разрешим локальный интерфейс

3. Запретим «неправильный» трафик (не открывающий новое соединение и не принадлежащий никакому установленному соединению).

4. Разрешим новые ICMP запросы (ping). Остальные запросы ping будут обработаны первым правилом.

5. Разрешим новые входные соединения по портам

Если установлен веб-сервер

Если необходима связь по SSH

Если установлен DNS-сервер

есть возможность объединить несколько правил (для увеличения производительности):

6. Все новые входящие соединения, не обработанные предыдущими цепочками, запретим.

Сохраним правила [ править ]

Arch Linux [ править ]

RedHat Linux [ править ]

добавим демон для применения правил при загрузке компьютера

Установка и настройка IPFire: брандмауэр Linux для бизнеса

основные черты

Межсетевой экран и IDS / IPS

IPFire использует межсетевой экран SPI (Stateful Packet Inspection) на основе IPtables, популярного межсетевого экрана Linux. Это программное обеспечение позволяет быстро фильтровать пакеты и, в зависимости от оборудования, может обеспечивать пропускную способность более 10 Гбит / с. Благодаря графическому пользовательскому интерфейсу мы сможем создавать группы хостов и сетей, чтобы впоследствии применять к ним короткие и упорядоченные правила, что важно для понимания того, что мы фильтруем, а также для поддержания правил. Конечно, этот ориентированный на брандмауэр дистрибутив имеет графические отчеты и расширенные журналы, чтобы знать все, что происходит в системе.

Сегодня виртуальные частные сети очень важны для безопасного соединения удаленных точек через Интернет. IPFire включает в себя различные типы VPN, включая IPsec VPN, а также OpenVPN, идеально подходящие для взаимодействия с такими производителями межсетевых экранов, как Cisco, Juniper, Mikrotik, D-Link и всеми, кто использует эти стандарты. Благодаря включению OpenVPN удаленные пользователи смогут подключаться к офису, как если бы они были там физически, и все это безопасным способом, поскольку все коммуникации зашифрованы из конца в конец.

Другие особенности

IPFire также может работать в ARM архитектура, позволяющая работать с такими интересными устройствами, как Raspberry Pi или аналогичное оборудование. Его также можно установить на Amazon облако иметь IPFire в облаке и чтобы все коммуникации работали через VPN.

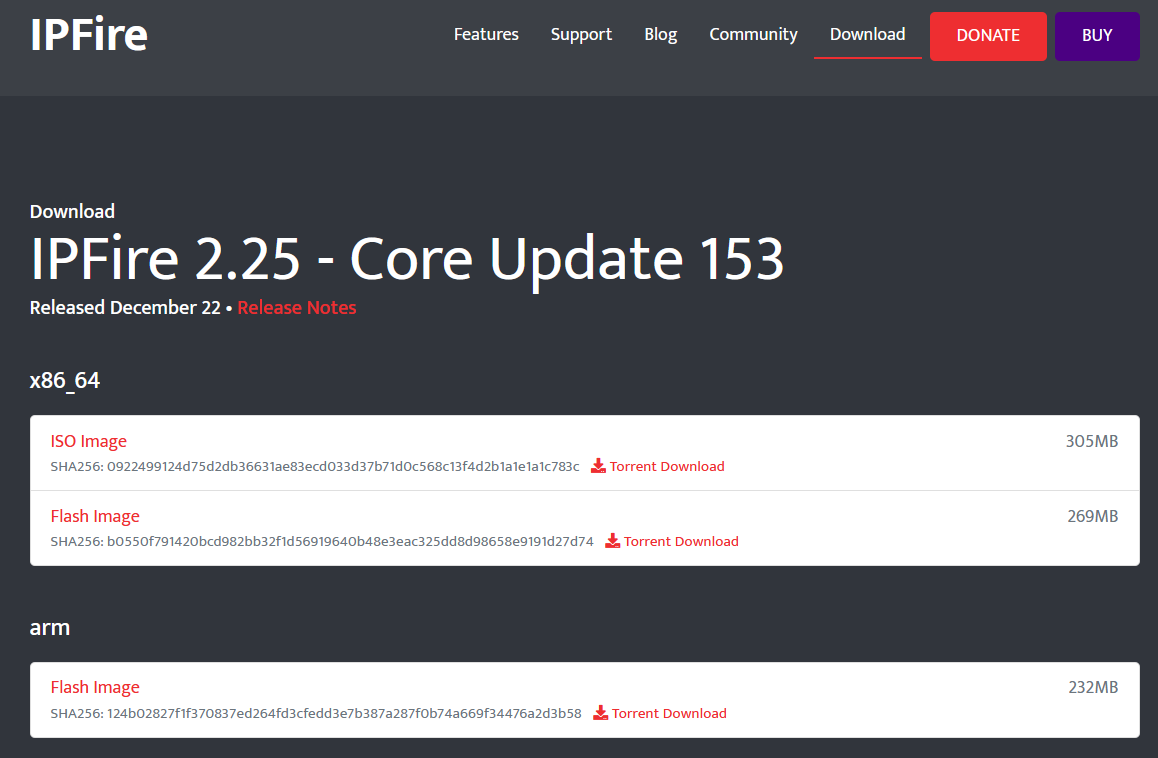

Скачайте и установите IPFire

Загрузка и использование IPFire совершенно бесплатны, просто перейдите на официальный сайт и перейдите прямо на вкладку «Скачать». В этом разделе нам нужно будет выбрать архитектуру нашего оборудования, обычно это будет архитектура X86_64, но если вы используете архитектуру ARM, вам нужно будет установить соответствующую, которая находится чуть ниже. Оказавшись в разделе загрузки, мы переходим к загрузке образа «ISO-образ», чтобы загрузить его с компакт-диска или флеш-накопителя. Поскольку операционная система является загрузочной, мы можем использовать любое программное обеспечение для ее запуска.

После того, как мы загрузили его, мы можем записать его на компакт-диск, скопировать на загрузочный USB и т. Д. В нашем случае мы собираемся установить IPFire на виртуальной машине с VMware, чтобы вы могли увидеть, как установить его в виртуальным способом и протестируйте его в контролируемой тестовой среде, чтобы позже перенести его в производство. В этой тестовой среде мы создадим две сетевые карты, одну в режиме моста для реального подключения к локальной сети, а другую в режиме только для хоста, чтобы иметь возможность доступа к администрированию IPFire через Интернет с нашего компьютера, независимо от из локальной сети.

Конфигурация виртуальной машины в VMware

Перед завершением мы должны нажать «Настроить оборудование», чтобы добавить дополнительную сетевую карту и правильно настроить сетевые карты.

Межсетевой экран на линукс

Во-первых, вам следует уяснить, что не существует на 100% безопасных систем. Ни в реальном, ни в цифровом мире. Это утверждение справедливо даже в том случае, если ваш компьютер работает под управлением одного из дистрибутивов Linux. В любом случае вы должны руководствоваться здравым смыслом. И даже в этом случае вы не застрахованы от ошибок. Незначительный риск компрометации системы будет иметь место при любых обстоятельствах. Как говорят французы: се ля ви.

1. Общие советы по повышению безопасности системы

Если говорить о наиболее действенных мерах по повышению безопасности системы Linux, можно выделить следующие пункты:

Если вы соблюдаете все эти пункты, можете расслабиться, ведь вы используете Linux…

Краткие пояснения относительно вирусов, межсетевого экрана и эксплоитов будут даны в следующих разделах.

1.1. Антивирусное программное обеспечение и утилиты для удаления руткитов

В дистрибутивах Ubuntu, Linux Mint и Fedora Workstation вам не понадобится ни антивирусное программное обеспечение, ни утилиты для удаления руткитов. Ведь при регулярном обновлении системы вирус или руткит не сможет проникнуть в нее. Кроме того, в Linux загруженное пользователем вредоносное программное обеспечение может функционировать исключительно в его домашней директории. Исходя из вышесказанного, для установки вируса или руткита в систему ему потребуется ваш пароль, либо уязвимость одного из компонентов системы. Но в подавляющем большинстве случаев он не сможет воспользоваться ни тем, ни другим.

Более того, вы можете значительно повысить безопасность своей системы, устанавливая программное обеспечение из официальных «источников приложений» (репозиториев) вашего дистрибутива Linux. Это крайне эффективный барьер на пути вредоносного программного обеспечения.

Ввиду описанных особенностей, в данное время не существует вирусов или руткитов, массово поражающих настольные системы Linux (конечно же, это утверждение не справедливо для веб-серверов, но и механизмы защиты веб-серверов значительно отличаются от описанных выше).

Также следует отметить тот факт, что антивирусное программное обеспечение создает ложное чувство защищенности, подавляющее подозрения насчет безопасности установки программного обеспечения из сторонних репозиториев.

Наконец, антивирусное программное обеспечение в некоторых случаях даже активно снижает безопасность вашей системы: само антивирусное программное обеспечение все чаще становится целью различных атак. Это объясняется тем, что подобное программное обеспечение зачастую имеет высокие привилегии в системе и плохо защищено от атак… Именно поэтому любой антивирусный программный продукт является идеальной целью для злоумышленников.

Лучшей защитой от вирусов является комплекс из следующих мер:

Дополнительные пояснения будут даны ниже.

1.2. Межсетевой экран

Межсетевой экран присутствует в в любом дистрибутиве Linux. Он носит имя IPTables и интегрирован непосредственно в ядро ОС. Состояние межсетевого экрана IPTables может изменяться с помощью различных вспомогательных приложений; в дистрибутиве Linux Mint таким приложением является предустановленное по умолчанию приложение «Uncomplicated Firewall (ufw)» («Несложный межсетевой экран»).

По умолчанию межсетевой экран не активирован, так как чаще всего никакие из открытых портов не предназначены для приема соединений из сети Интернет. Как минимум, таких служб точно нет в комплекте стандартной поставки дистрибутива. Поэтому злоумышленник не сможет сделать что-либо в условиях отсутствия служб, использующих открытые порты для приема соединений.

Однако, в некоторых случаях вам все же понадобится межсетевой экран. Например, вы можете работать в незащищенной беспроводной сети или активировать на своем компьютере какие-либо службы, принимающие соединения извне. Поэтому для повышения безопасности системы рекомендуется активировать межсетевой экран во всех случаях.

Вы можете активировать межсетевой экран с помощью терминала. Для активации службы в окно терминала следует ввести (с помощью функций копирования/вставки) следующую команду команду:

После ввода команды нажмите клавишу Enter. При запросе введите ваш пароль. Символы вашего пароля не будут отображаться никоим образом, даже с помощью точек, и это нормально. После ввода пароля снова нажмите клавишу Enter.

Служба «Uncomplicated Firewall (ufw)» использует разумный набор стандартных параметров конфигурации (объединенных в рамках профиля), которые являются приемлемыми для подавляющего числа домашних пользователей дистрибутива. Таким образом, в том случае, если у вас нет каких-либо специфических требований к межсетевому экрану, его настройку можно считать оконченной!

Вы можете проверить состояние межсетевого экрана с помощью следующей команды:

sudo ufw status verbose

После ввода команды нужно нажать клавишу Enter. В том случае, если межсетевой экран активен, вы должны увидеть аналогичный вывод:

$ sudo ufw status verbose

[sudo] password for alex:

Состояние: активен

Журналирование: on (low)

Default: deny (incoming), allow (outgoing), disabled (routed)

Новые профили: skip

[email protected]:

Я специально выделил наиболее важное сообщение: оно означает, что на уровне межсетевого экрана запрещены все входящие соединения и разрешены все исходящие соединения.

Несмотря на то, что данные настройки используемого по умолчанию профиля межсетевого экрана совместимы с большинством приложений, существуют некоторые исключения: например, при использовании Samba вы не столкнетесь ни с какими проблемами. При этом вы сможете осуществлять загрузку файлов с торрентов; но в случае размещения ваших файлов на торрентах вам все же придется временно деактивировать службу ufw.

Отключение межсетевого экрана не связано с какими-либо сложностями и осуществляется с помощью команды:

После ввода команды необходимо нажать клавишу Enter. Если вас интересует информация обо всем наборе правил межсетевого экрана, вы можете ознакомиться с выводом команды:

Также вы можете изучить файлы правил межсетевого экрана из директории /etc/ufw (а именно, те файлы, имена которых оканчиваются на .rules).

В дистрибутиве Fedora Workstation для управления межсетевым экраном используется предустановленное по умолчанию приложение «FirewallD», которое активировано и настроено оптимальным образом, поэтому никакого вмешательства пользователя в его работу не требуется.

1.3. Уязвимости

Эксплуатируемые уязвимости могут быть обнаружены в любой операционной системе и в любом приложении. Linux не является исключением. Наиболее действенным средством защиты от них является своевременная установка обновлений. В дистрибутиве Ubuntu осуществляется ежедневная проверка наличия обновлений безопасности. Рекомендуется устанавливать все предлагаемые обновления безопасности сразу же после их выпуска, если вы желаете сделать свою систему настолько защищенной, насколько это возможно.

Если уязвимость обнаружена и своевременно исправлена, она не будет большой проблемой.

2. Подробнее об антивирусах

Давайте поразмышляем об антивирусном программном обеспечении.

Ввиду роста популярности системы Linux, большинство антивирусных компаний пожелало занять свою долю на новом рынке. Многие неопытные пользователи Linux считают, что им нужны какие-либо антивирусные пакеты в Linux, так как данные компании внушили им это с помощью успешных маркетинговых кампаний.

Однако, все с точностью наоборот. В отличие от других операционных систем, для Linux практически невозможно разработать эффективный вирус. Да, это утверждение может вызвать, по крайней мере, удивление. Что же, придется дать некоторые пояснения и по этому вопросу.

Компьютеры, работающие под управлением какого-либо дистрибутива Linux, являются такими же целями для атак, как и компьютеры, работающие под управлением любой другой операционной системы. Серверы многих популярных (и, следовательно, посещаемых) веб-сайтов также работают под управлением Linux, поэтому у злоумышленников, безусловно, имеется мотивация для инфицирования Linux-систем.

Некоторые люди считают, что сообщество разработчиков Linux отстает от разработчиков других систем в плане антивирусного программного обеспечения и других механизмов для повышения безопасности системы. Это мнение также не соответствует действительности.

Разработчики Linux не игнорируют связанные с вирусами вопросы, они просто проектируют систему таким образом, чтобы она была максимально недоступной для вирусов. А ввиду того, что весь исходный код системных компонентов открыт, его аудит осуществляется буквально тысячами людей, которые проверяют его на наличие ошибок и предлагают исправления.

Сканеры антивирусных пакетов в большинстве своем работают в «реактивном» режиме, то есть защищают лишь от тех вирусов, которые уже известны создателям сканера. Таким образом, антивирусные приложения могут защищать от нового вируса только после того, как он начал распространяться, а не до того.

Важно отметить, что лучшей защитой от любого вируса является исправление ошибки в программном компоненте, посредством которого может быть осуществлена атака. Подобные исправления распространяются в форме обновлений безопасности (которые выпускаются для Linux оперативнее и чаще, чем для Windows и Mac OS).

Несколько антивирусных компаний выпускают обновления для баз данных своих продуктов оперативнее, чем команда безопасности дистрибутива Ubuntu. Промежуток времени между опубликованием информации об уязвимости и добавлением информации о ней в базу антивирусного продукта или выпуском исправления является наиболее опасным.

Как упоминалось ранее, уязвимость не является большой проблемой в том случае, если она быстро обнаруживается и исполняется.

Разумеется, несмотря на все сложности установки вируса в систему Linux, она может быть успешно осуществлена. Особая опасность связана со сторонними ненадежными репозиториями программного обеспечения и небезопасным кодом, который исполняется безответственным системным администратором.

В любом случае, на данный момент не существует активно распространяющихся вирусов для Linux.

3. Мой совет: не устанавливайте никакое антивирусное программное обеспечение

Исходя из всего вышесказанного, я могу лишь посоветовать не устанавливать никакой сканер вирусов, если ваш компьютер работает под управлением Linux. Я советую это по следующим причинам:

B. В Linux обычный пользователь имеет очень ограниченные права в системе. Например, обычный пользователь не может выполнять административные задачи. Именно поэтому область работы обычного пользователя ограничена его домашней директорией. Для установки программного обеспечения в систему вам в любом случае придется работать от лица пользователя root (или временно получить права пользователя root, как это делается в дистрибутивах Ubuntu и Linux Mint). В дистрибутивах Ubuntu и Linux Mint по умолчанию даже администратор входит в систему с ограниченными правами. Если он будет выполнять административную задачу, ему придется дополнительно ввести свой пароль для получения временных привилегий пользователя root. После ввода пароля привилегии пользователя root будут сохраняться за пользователем в течение последующих 15 минут.

C. Многие пользователи Linux настраивают свои системы в соответствии со своими предпочтениями. Из-за наличия большого количества различных дистрибутивов Linux, приложений и версий ядра Linux, достаточно сложно разработать эксплоит для эксплуатации уязвимостей подавляющего большинства систем.

D. Сканеры вирусов обнаруживают в основном вирусы для ОС Windows. Эти вирусы не будут работать в Linux.

E. Сканеры вирусов нередко выводят ложные предупреждения. Возможно, в некоторых случаях это делается умышленно для того, чтобы убедить пользователя в работоспособности сканера. Подобное поведение принуждает пользователей вносить необоснованные изменения в состав компонентов системы, тем самым ухудшая ее работоспособность.

F. Установка антивируса может создать ложное убеждение в том, что система надежно защищена и можно устанавливать программное обеспечение из любых сторонних источников помимо официальных репозиториев используемого дистрибутива Linux.

G. Антивирусное программное обеспечение само все чаще и чаще становится целью атак злоумышленников так как оно по определению имеет высокие привилегии в системе и обычно недостаточно защищено от различных атак. Это обстоятельство делает антивирусное программное обеспечение идеальной целью для злоумышленников. Можете ознакомиться с данной статьей, посвященной исследованию антивирусного программного обеспечения, проведенному в 2014 году. Слайды презентации исследования размещены на данном ресурсе.

H. На данный момент не существует активно распространяющихся вирусов для Linux.

Если говорить кратко, антивирус в Linux является не только излишним, но и опасным, так как он создает ложное ощущение защиты и нередко сам по себе уязвим.

4. Заблуждение о необходимости защиты пользователей ОС Windows

Рано или поздно вы столкнетесь со следующим утверждением: «Я использую антивирус в Linux для того, чтобы случайно не передать вирус для Windows пользователю этой системы. Я могу случайно передать его, например, прикрепив непроверенный файл к сообщению электронной почты.»

Это утверждение является заблуждением по описанным ниже причинам.

Использование антивируса в Linux является пустой тратой системных ресурсов. Эти ресурсы могут использоваться более разумно, например, для повышения отзывчивости системы.

Одно из преимуществ Linux заключается в возможности полного отказа от использования антивирусов. Вообще, подход, заключающийся в переходе на операционную систему, для которой не существует активных вирусов, с последующим запуском в ней антивирусного программного обеспечения является достаточно контрпродуктивным.

Кроме того, неразумно использовать его ради безопасности пользователей, не защищающих свою операционную систему.

В том случае, если пользователи ОС Windows не уделяют должного внимания вопросам защиты своей операционной системы от угроз, обусловленных ее не проработанной архитектурой, все усилия сравнительно небольшого количества пользователей дистрибутивов Linux не приведут к каким-либо заметным положительным изменениям. Такие пользователи ОС Windows в любом случае столкнутся с вредоносным программным обеспечением, полученным из какого-либо другого источника.

Фактически, я считаю, что пользователи ОС Windows должны сами заботиться о работоспособности своей системы. Я не пытаюсь быть резким: это достаточно простой принцип, в соответствии с которым каждый человек должен отвечать за последствия своего действия или выбора, иначе у него не будет никаких стимулов для перемен.

Исходя из этого, в том случае, если пользователь Linux не поддерживает работу публичного веб-сервера, почтового сервера или файлового сервера (чем явно не будет заниматься среднестатистический пользователь), я настоятельно рекомендую ему не устанавливать антивирус, так как в случае его установки он молчаливо одобрит один из худших аспектов проектирования операционных систем.

На самом деле, несложно заметить, что утверждение о «защите пользователей Windows» иногда используется в качестве удобного предлога пользователями, по каким-либо причинам не верящими в возможность использования Linux без антивируса…

Если вы все же желаете снизить вероятность передачи пользователю Windows вируса вместе с сообщением электронной почты, просто пользуйтесь почтовым сервисом GMail для отправки сообщений с вложениями.

Почтовый сервис компании Google автоматически сканирует вложения на наличие вирусов, троянов и другого вредоносного программного обеспечения. Сканирование осуществляется средствами профессионального сканера вирусов с постоянно обновляемой базой данных, работающего на серверах сервиса GMail. Вы можете бесплатно зарегистрировать учетную запись на сервере GMail, поэтому не стоит волноваться по поводу оплаты сервиса…

Если же вы активируете поддержку протоколов POP3 или IMAP и SMTP с помощью веб-интерфейса GMail, вы сможете отказаться от использования веб-интерфейса и работать с электронной почтой, используя такие приложения, как Thunderbird или Evolution.

Примечание: на сегодняшний день каждый популярный почтовый сервис (не только GMail) осуществляет автоматическое сканирование вложений электронных писем на наличие вирусов для Windows на уровне сервера.

Другой вариант проверки файлов на наличие вирусов связан с использованием бесплатного веб-сервиса VirusTotal.com от компании Google. Он осуществляет сканирование каждого загруженного вами файла на наличие вирусов и другого вредоносного программного обеспечения.

5. Не устанавливайте Wine в вашем дистрибутиве Linux

Приведенные выше советы относительно безопасной эксплуатации системы Linux подразумевают использование «чистой» системы без эмуляторов Windows, таких, как Wine, PlayOnLinux и CrossOver.

Эти эмуляторы используются для запуска приложений для Windows в Linux. Лучше не устанавливать подобные эмуляторы Windows, так как они делают вашу систему Linux частично уязвимой для вредоносного программного обеспечения для Windows.

Если вам необходимо использовать приложения для Windows, вы можете установить эмулятор на развлекательной машине, установить легальную копию Windows в виртуальной машине или (если на вашем компьютере организована двойная загрузка) запускать их непосредственно в Windows.

6. Избегайте сомнительных или сторонних дополнений для веб-браузера

Попытайтесь не устанавливать сомнительные или сторонние дополнения и расширения для вашего веб-браузера. Они могут ухудшить безопасность вашей системы.

Вы уже установили подобные дополнения для веб-браузера Firefox, Chrome или Chromium, после чего директория данных веб-браузера заполнилась подозрительными файлами (что обычно происходит из-за использования сомнительных дополнений), и желаете запустить веб-браузер в очищенном окружении? Воспользуйтесь советами из раздела 8.

7. Опасные действия

Существуют действия, которые в прямом смысле опасны для системы Linux и которых вы наверняка хотите избежать. Обязательно найдите время для ознакомления с описанием 10 фатальных ошибок.

8. Безопасность беспроводных сетей

Вопрос безопасности беспроводных сетей не относится напрямую к вопросам безопасного использования операционных систем, но при этом является достаточно важным. Рекомендуем ознакомиться с советами относительно корректной защиты беспроводных сетей.

9. Отключите поддержку механизма Universal Plug and Play (UPnP) в вашем маршрутизаторе

Вы должны отключить поддержку механизма Universal Plug and Play (UPnP) в вашем маршрутизаторе; это не связано с операционной системой, но очень важно. Механизм UPnP позволяет подключенным к сети устройствам взаимодействовать друг с другом как в рамках локальной сети, так и посредством сети Интернет.

Описанный механизм достаточно прост, но очень опасен: он является большой прорехой в системе безопасности, которую невозможно закрыть. Лучшим решением является полное отключение механизма UPnP, так как он сам по себе не безопасен.

В первую очередь вы должны найти руководство по эксплуатации вашего маршрутизатора; если вы не сможете найти его, вы наверняка сможете загрузить его электронную копию с веб-сайта производителя маршрутизатора.

Получите доступ к веб-интерфейсу вашего маршрутизатора и отключите механизм UPnP, а также сопутствующую функцию «Разрешить пользователю осуществлять настройку».

Примечание: в некоторых случаях могут потребоваться некоторые дополнительные действия, такие, как активация поддержки VPN, механизма обмена файлами P2P и аналогичных механизмов (а также открытие некоторых портов в ручном режиме). Эти действия могут и не потребоваться в зависимости от стандартных параметров прошивки вашего маршрутизатора, установленных производителем.

10. Относитесь с особой осторожностью к Java и OpenJDK

Виртуальная машина Java (как Oracle Java, так и OpenJDK) постоянно становится целью атак. Именно поэтому разумным решением является деактивация плагина Java в вашем веб-браузере (конечно же, в том случае, если вы его установили). Впоследствии вы сможете активировать плагин Java при необходимости на короткий период времени.

Данный совет относится как к пользователям Windows, так и к пользователям Linux. В этом плане системы Linux также уязвимы! Это объясняется тем, что виртуальная машина Java является платформонезависимой,то есть работает вне зависимости от используемой операционной системы.

В Firefox вы можете деактивировать плагин таким образом, как описано здесь, а в Google Chrome и Chromium — таким образом, как описано здесь.

Примечание: данный совет относится только к плагину Java. Кроме него каждый веб-браузер поддерживает язык сценариев JavaScript, который не связан с какими либо угрозами безопасности, в отличие от плагина Java. Поэтому в подавляющем большинстве случаев дополнительная деактивация поддержки языка сценариев JavaScript не требуется.

11. Научитесь создавать безопасные пароли, которые легко запомнить

Создать и запомнить безопасный пароль не так сложно, как кажется большинству людей.

Хотите ознакомиться с дополнительными советами?

Хотите узнать о других настройках и приемах работы с дистрибутивами Linux? На данном веб-сайте размещено большое количество подобных материалов. Например, вы можете узнать о том, как просто заменить Windows XP на Linux Mint.