Мониторинг сети Linux

Во многих случаях может понадобиться отследить нагрузку на сеть, посмотреть сколько данных передается и какие пользователи, программы или компьютеры занимают канал. Особенно часто такие задачи возникают перед системными администраторами, перед которыми стоит задача отслеживать работу сети целой компании. Но также это может быть полезно и обычным пользователям.

В этой статье мы рассмотрим как выполняется мониторинг сети Linux. Для этого можно использовать различные утилиты. Начиная от сетевых анализаторов, таких как Wireshark и tcpdump до более простых инструментов, таких как iptraf.

Как работает мониторинг сети?

Все данные, которые распространяются через интернет передаются в виде пакетов определенного размера. Данные разделяются на части определенного размера и из них составляются пакеты, которые будут отправлены в ядро системы а затем в сеть, где пройдут путь из многих компьютеров и маршрутизаторов пока достигнут цели. С помощью специального программного обеспечения мы можем отслеживать сколько пакетов и какого размера проходит через наш компьютер и неважно, были они созданы локальной программой или получены из сети.

Таким образом, очень просто можно узнать какая сейчас нагрузка на сеть, какие программы или сервисы создали пакеты, и даже что содержится в этих пакетах и что делает пользователь.

Мониторинг сети с помощью iptraf

sudo apt install iptraf

А в CentOS / Red Hat выполните:

sudo yum install iptraf

После установки утилиты для ее запуска просто наберите в терминале iptraf-ng:

Перед вами откроется интерактивный интерфейс на основе Ncurses, в котором необходимо выбрать нужное действие. Здесь доступны монитор пропускной способности сети, статистика по интерфейсу, статистика по сбоям и монитор локальной сети.

Обратите внимание на нижнюю часть окна, там отображается описание выбранного действия, а также находятся подсказки по горячим клавишам.Например, для просмотра сетевых соединений и статистики трафика для каждого из них выберите IP traffic moitor. Затем вам будет необходимо выбрать сетевой интерфейс, например, enp2s0:

Дальше вы увидите все IP адреса, с которыми сейчас выполняется взаимодействие. Здесь можно увидеть направление отправки пакетов, количество пакетов и общий объем переданных или полученных данных в байтах.

С помощью других пунктов меню можно посмотреть статистику по интерфейсу или статистику по работе локальной сети. Утилита даже может работать в неразборчивом режиме, чтобы собирать максимум данных про локальную сеть.

Затем нужно указать имя фильтра:

На следующем этапе вы можете расписать нужные параметры фильтрации:

Чтобы применить фильтр нужно выбрать Apply filter и выбрать имя фильтра из списка:

Теперь в любом пункте статистики будет отображаться только та информация, которая подходит под созданный фильтр.

Мониторинг трафика Linux чаще всего выполняется администраторами именно с помощью этой утилиты. Видео про использование утилиты:

Мониторинг сети с помощью других утилит

1. iftop

Утилита имеет более простой интерфейс и отображает намного меньше информации. Она выводит ip адреса отправителя и получателя, а также количество переданных или полученных данных за несколько последних секунд:

Установить программу в Ubuntu можно командной:

sudo apt install iftop

Хотя здесь отображается информация по каждому соединению, программа не может идентифицировать программу, которая создает пакеты.

2. nload

Для установки программы в Ubuntu используйте команду:

sudo apt install nload

3. nethogs

Программа, как и другие доступна из официальных репозиториев, поэтому у вас не возникнет проблем с установкой:

sudo yum install nethogs

4. bmon

Утилита bmon позволяет отображать достаточно подробно статистику по каждому сетевому интерфейсу. Она работает похоже на nload и выводит график кроме текстовой информации:

Для установки программы выполните:

sudo apt install bmon

5. Vnstat

Vnstat отличается от всех инструментов, рассмотренных выше. Программа работает постоянно в фоновом режиме и собирает информацию об использовании сети в лог файл. Далее можно посмотреть какой была нагрузка за определенный период. Для установки утилиты выполните:

sudo apt install vnstat

Далее необходимо запустить сервис, для этого выполните такую команду:

sudo systemctl start vnstat

Далее необходимо немного подождать, пока утилита соберет данные и можно просматривать статистику:

Видео про использование и настройку vnstat:

6. bwm-ng

Это еще одна утилита, очень простая в использовании, которая позволяет следить за сетевой нагрузкой в режиме реального времени. Отображаются все доступные сетевые интерфейсы в системе:

Для установки утилиты выполните такую команду:

sudo apt install bwm-ng

7. speedometer

Это еще один простой инструмент, который позволяет выполнить мониторинг сети и выводит данные в виде красивых графиков. Для установки программы выполните:

sudo pip install speedometer

Как видите, она есть в официальных репозиториев не всех дистрибутивов, зато вы можете установить программу из репозитория python.

8. netwatch

sudo apt install netdiag

9. ifstat

Утилита ifstat показывает пропускную способность сети, измеряя количество переданных и принятых пакетов. Вывод утилиты можно использовать и анализировать в других программах. Утилита не выводит информацию об ip адресах или других параметрах, а только скорость. Для установки используйте:

sudo apt install ifstat

10. trafshow

Это утилита, очень похожа на iftop, которая отображает не только скорость передачи, но и сами соединения. Здесь выводится информация по соединениях, размеры пакетов и протокол. Для установки программы наберите:

sudo apt install trafshow

Осталось запустить программу:

Выводы

В этой статье мы рассмотрели команду Iptraf, а также еще несколько полезных утилит, с помощью которых можно выполнять мониторинг сети linux на сервере или домашнем компьютере. Некоторые из этих инструментов можно использовать даже в корпоративной среде. В качестве альтернативы вы можете использовать инструменты с веб-интерфейсом. Некоторые из них перечислены в статье системы мониторинга Linux. А какие инструменты мониторинга используете вы? Напишите в комментариях!

Русские Блоги

Kali linux: мониторинг сетевых карт и сканирование сети

1. Мониторинг сетевой карты:

Kali не поддерживает встроенную сетевую карту, поддерживает только сетевую карту usb. Виртуальная машина, которую я использую. Сначала откройте соединение USB-сетевой карты на съемном устройстве виртуальной машины и выполните команду ifconfig следующим образом:

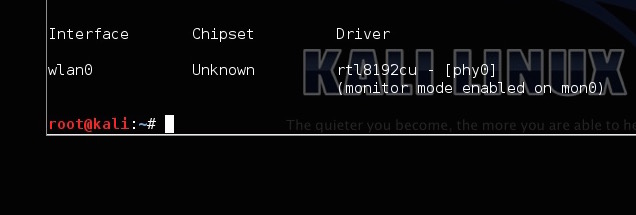

Запустите режим мониторинга сетевой карты: airmon-ng start wlan0

Здесь вы можете видеть, что режим STA отключен, и новый интерфейс waln0mon создан в качестве режима монитора.

До и после kali2.0 обработка здесь разная. Мы используем 2.0, здесь нам нужно добавить виртуальный интерфейс wlan0.

iw phy phy0 interface add wlan0 type managed

Это необходимо для добавления интерфейса wlan0 на phy0 (phy0 получается из журнала, из которого ранее был запущен мониторинг сетевой карты), и режим управляется.

На этом этапе установлен режим мониторинга.

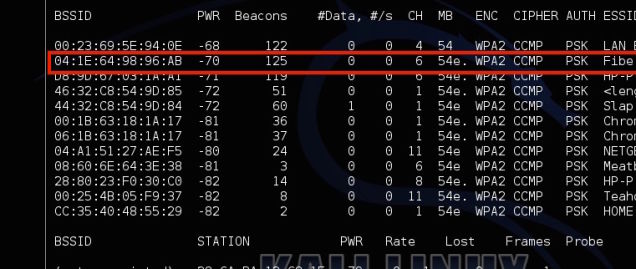

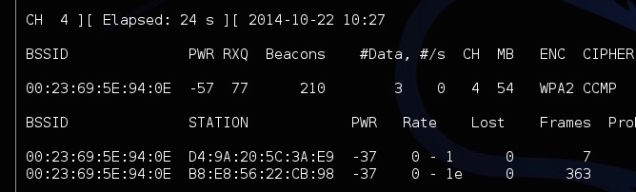

Во-вторых, просканируйте диапазон сети

команда:airodump-ng wlan0mon

> BSSID: Mac-адрес беспроводной точки доступа.

> PWR: отчет об уровне сигнала, полученный от драйвера сетевой карты.

> Маяки: номер объявления, выданный беспроводной точкой доступа.

> #Data: количество захваченных пакетов данных.

> # / s: количество захваченных пакетов данных в секунду за последние десять секунд.

> МБ: максимальная скорость, поддерживаемая беспроводной точкой доступа. Если MB = 11, это 802.11b; если MB = 22, это 802.11b +; если выше, это 802.11g. Последний пункт (после 54) указывает, что короткая преамбула поддерживается. e означает, что в сети включен QoS (802.11e).

> ENC: Используемая система алгоритмов шифрования. OPN означает отсутствие шифрования. WEP? Это означает, что WEP или WPA / WPA2, WEP (без вопросительного знака) означает статический или динамический WEP. Если появляется TKIP или CCMP, значит это WPA / WPA2.

> CIPHER: Обнаруженный алгоритм шифрования, один из CCMP, WRAAP, TKIP, WEP, WEP104.

> AUTH: используемый протокол аутентификации. Обычно используются MGT (WPA / WPA2 использует независимые серверы аутентификации, такие как 802.1x, radius, eap и т. Д.), SKA (общий ключ WEP), PSK (общий ключ WPA / WPA2) или OPN (открытый WEP. ).

> СТАНЦИЯ: Mac-адрес клиента, включая подключенного клиента и клиента, который хочет найти беспроводное соединение. Если клиент не подключен, он будет отображаться как не связанный под BSSID.

> Скорость: представляет скорость передачи.

> Потерянные: пакеты данных потеряны за последние десять секунд на основе определения серийного номера.

> Кадры: количество пакетов данных, отправленных клиентом.

> Зонд: ESSID зондировал клиент. Если клиент пытается подключиться к AP, но не подключен, он будет отображаться здесь.

Конкретная конфигурация не будет повторяться. Следует отметить, что после запуска службы нет определенных ресурсов пакета и их необходимо добавить. Введите интерфейс беспроводной сетевой карты wlan0mon в Intf, другие конфигурации можно игнорировать. После выхода из службы файлы журнала по умолчанию сохраняются в каталоге / root /. Здесь можно просмотреть 5 файлов журнала. Формат файла следующий:

> alert: этот файл содержит все предупреждающие сообщения.

> gpsxml: если используется источник GPS, здесь хранятся связанные с ним данные GPS.

> nettxt: Включает всю собранную информацию о выходе файла.

> netxml: включает все данные в формате XML.

> pcapdump: Включает пакеты данных, захваченные за весь сеанс.

3. Приложение

1. синтаксис airmon-ng:airmon-ng [channel]

> start: указывает, что беспроводная сетевая карта запущена в режиме мониторинга.

> stop: Указывает на отключение режима мониторинга беспроводной сетевой карты.

> интерфейс: укажите имя интерфейса беспроводной сетевой карты.

> канал: укажите канал при запуске беспроводной сетевой карты в режим мониторинга.

2. синтаксис airodump-ng:airodump-ng [параметры]

> интерфейс: укажите имя интерфейса беспроводной сетевой карты.

Как с помощью Kali Linux проанализировать и повысить безопасность своей сети

Kali Linux является операционной системой, которая ориентирована на решение проблем безопасности и которую вы можете запустить в любом месте с компакт-диска или с накопителя USB. С помощью инструментальных средств, которые есть в этой системе, можно проверять стойкость паролей сетей Wi-Fi, создавать фейковые сети и искать другие уязвимости. Ниже описывается как использовать эту систему для проверки безопасности вашей собственной сети.

Система Kali Linux нашпигована массой программ, предназначенных для проверки уязвимости в вашей сети. Их слишком много, чтобы их здесь все перечислять, но нам так нравится эта система, что мы решили выбрать наши любимые приложения и показать, как они работают — это приложения Aircrack, Airbase и ARPspoof. Мы покажем вам, как проверять стойкость пароля Wi-Fi методом грубой силы, создавать фейковый маршрутизатор для того, чтобы вводить в заблуждение клиентские машины при их регистрации в сети, а также выполнять атаку вида «атакующий посередине» с тем, чтобы можно было подслушивать сетевые сообщения. Помните: используйте эти возможности для блага, а не со злыми намерениями. Если вы будете знать, как это делается, то позволит вам не попасть в неприятную ситуацию, либо поможет вам узнать, как обезопасить вашу собственную сеть, но мы настоятельно не рекомендуем использовать эти знания во вред другим.

Kali Linux поставляется с целым набором приложений для взлома сетей Wi-Fi, в том числе с приложениями Aircrack и Reaver — об этих двух приложениях мы упоминали ранее, когда рассказывали о взломе паролей WEP и WPA, соответственно.

Как с помощью BackTrack проверять на прочность пароли WEP сетей Wi-Fi

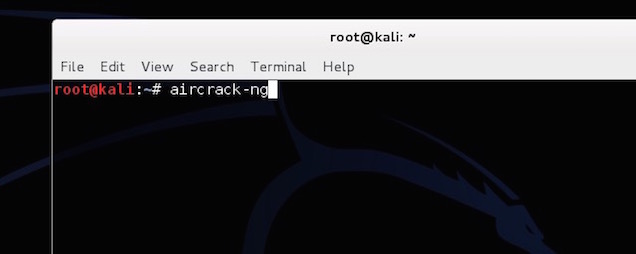

Первый шаг: Конфигурирование вашей беспроводной карты

Прежде всего: отключитесь всех беспроводных сетей. Затем откройте терминал. Для того, чтобы воспользоваться приложением Aircrack, вам понадобится беспроводный адаптер, в котором поддерживается использование инъекций. Для того, чтобы убедиться, что в вашей карте такая возможность поддерживается, введите в терминале следующую команду:

Это список всех беспроводных адаптеров, поддерживающих такую возможность. Если ваша карта не поддерживает подобные инъекции, ее в этом списке не будет. Скорее всего в списке интерфейсов интерфейс будет указан интерфейс wlan0, но это зависит от настройки вашей машины.

Замените wlan0 на адрес интерфейса вашей карты. Вы должны получить сообщение обратно, что говорит о включении режима монитора

Второй шаг: Мониторинг вашей сети

Далее, вам следует получить список всех сетей, имеющихся в вашей местности, для того, чтобы их можно было мониторить.

Вы увидите все сети, которые есть в вашей местности. Найдите в списке свою сеть, скопируйте ее идентификатор BSSID и запомните номер включенного канала. Нажмите Ctrl+C для остановки процесса.

Затем наберите следующее, заменив информацию в скобках информацией, которую вы собрали выше:

Результат должен выглядеть, например, следующим образом:

Теперь, вы будете осуществлять мониторинг вашей сети. Вы должны увидеть на рабочем столе четыре появившихся окна. Сейчас на них не обращайте внимание; одно из них нам потребуется позже. Затем потребуется просто подождать, пока к сети не начнет подключаться какое-нибудь устройство. В этом случае вы просто обнаруживаете устройство и подключаете его к своему адаптеру Wi-Fi. Вы должны увидеть для этого устройства еще одно появившееся окно. Запишите номер станции, т. к. он потребуется вам на следующем этапе.

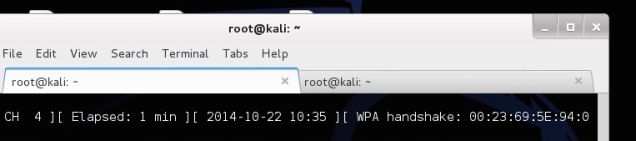

Третий шаг: Перехватываем установку соединения

Теперь для того, чтобы вы могли перехватить установку соединения между компьютером и маршрутизатором, вам следует принудительно переподключиться. Пусть приложение Airodump продолжает работать, а вы откройте в терминале новую вкладку. Затем введите:

Это должно выглядеть примерно следующим образом:

Теперь вы увидите, что для того, чтобы принудительно выполнить переподключение, приложение Aireplay посылает пакеты на ваш компьютер. Вернитесь обратно на вкладку Airodump и вы увидите новый номер, указанный после переключения WPA. Если это так, то вы успешно перехватили установку соединения и вы можете начать взлом пароля.

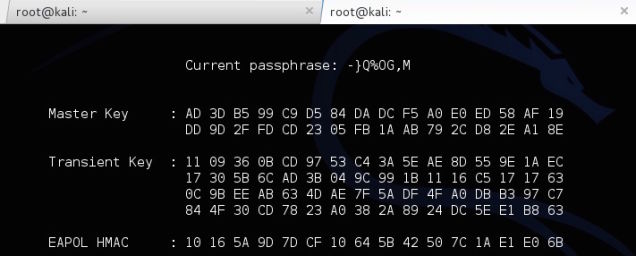

Четвертый шаг: Проверяем прочность пароля

Теперь у вас есть пароль маршрутизатора в зашифрованном виде, но вам все еще нужно выяснить, какой он на самом деле. Чтобы это сделать, вам потребуется воспользоваться списком паролей с тем, чтобы методом грубой сделать первоначальную попытку проникнуть в сеть. Такие списки можно найти в интернете, но в Kali Linux есть несколько небольших списков, которые находятся в каталоге /usr/share/wordlists, так что мы просто воспользуемся одним из них. Чтобы начать взлом пароля, наберите следующее:

Итак, продолжая наш пример, приведенный выше, и используя один из имеющихся списков слов, мы должны получить нечто вроде следующего:

Теперь Aircrack будет пытаться сравнивать все эти пароли для того, чтобы найти, какой из них подходит. Если это произойдет, то вы получите сообщение о том, что был найден ключ с паролем. Если этого не произойдет, то из списка будет взят еще один пароль и так это будет повторяться до тех пор, пока не будет найден тот пароль, который работает. Чем больше список паролей, тем больше времени займет этот процесс, но тем больше у вас шансов на успех.

Как использовать эту информацию для повышения безопасности

Итак, вы методом грубой силы проникли в вашу собственную сеть. На его подбор может пойти и пять минут и пять часов в зависимости от того, насколько хорош ваш пароль. Если пароль простой, например, «password123», то вероятно, что его взломать довольно быстро один из небольших словарей. Если он был бы более сложным, то вероятно, потребовалось гораздо больше времени, или пароль возможно никогда не удалось бы подобрать (если это так, то это хорошо).

Лучшей защитой здесь является хороший, сильный пароль на маршрутизаторе. Чем он длиннее, чем более странный и более сложный, тем лучше. Так же, убедитесь, что вы пользуетесь протоколом WPA2 и у вас отключен механизм WPS.

Четыре способа создать надежный пароль, который вы действительно сможете запомнить

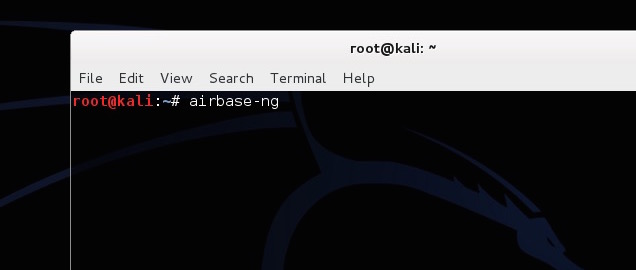

Создание фейковой сети с помощью Airbase

Идем дальше и рассмотрим, какая у вас есть возможность изменить сетевой адрес так, чтобы вводить других в заблуждение и подключать их к не той сети для того, что вы могли увидеть, что они делают. Так могут поступать хакеры, осуществляя атаку вида «атакующий посередине» (подробнее об этом в следующем разделе) с тем, чтобы вы подключались к фейковой сети думая, что это ваша настоящая сеть, а они собирали бы информацию о вас из вашего трафика. В Kali Linux это сделать исключительно просто с помощью инструментального средства, которое называется Airbase.

По сути, вы в Kali Linux превратите ваш адаптер Wi-Fi в точку доступа с тем же самым именем, что и имя другой сети. Чтобы это сделать, вам необходимо выполнять все то, что вы делали выше, но конечный шаг немного отличается.

Первый шаг: Конфигурирование вашей сетевой карты

Точно также, как и в прошлый раз, вы должны настроить беспроводную карту для мониторинга трафика. Откройте терминал и введите:

Будет выдан список всех беспроводных адаптеров, поддерживающих возможность такой настройки. В качестве беспроводного интерфейса будет, скорее всего, использоваться интерфейс wlan0.

Теперь вы находитесь в режиме монитора. Пора найти сеть, которую вы намереваетесь подделать.

Второй шаг: Поиск атакуемой сети

Для того, чтобы обмануть маршрутизатор, вам понадобится информация о нем. Поэтому введите:

Вы увидите все сети, которые есть в вашей местности. Найдите в списке свою сеть и скопируйте ее идентификатор BSSID, запомнив имя сети и канал, который она использует. Это тот маршрутизатор, который вы собираетесь подменить. Для того, чтобы остановить процесс, нажмите Ctrl+C

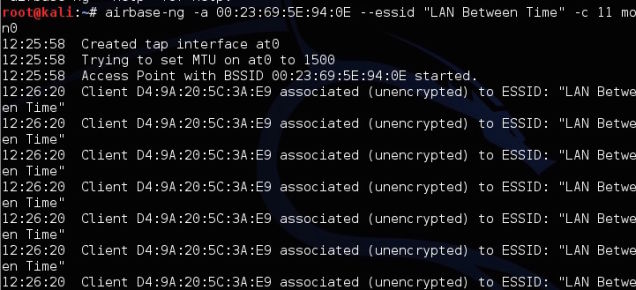

Третий шаг: Создание фейковой сети

Теперь, вы можете с помощью приложения Airbase создать фейковую сеть. Наберите следующую команду, указав в скобках информацию, которую вы собрали на предыдущем шаге:

Например, команда может выглядеть следующим образом:

Это все. Вы сейчас подменили маршрутизатор и создали его клон с таким же самым именем, каналом и номером SSID, который поэтому неотличим от оригинала. К сожалению, компьютеры этой сети всегда будут автоматически подключаться к самому мощному из маршрутизаторов, имеющих одинаковые имена, поэтому вам нужно увеличить мощность сигнала вашей фейковой сети. Введите следующую команду:

Эта команда увеличивает мощность сигнала вашей фейковой сети до максимально допустимого уровня, так что, надеюсь, что когда в следующий компьютеры будут подключаться к сети, они автоматически будут подключаться к вашему маршрутизатору. Пока значение не будет превышать 27, каких-либо повреждений вашей карты происходить не должно. После того, как это будет сделано, предпочтение будет отдаваться вашему маршрутизатору. Это означает, что вы можете довольно легко получить доступ ко всему, что делается на подключаемых компьютерах.

Как использовать эту информацию для того, чтобы сеть оставалась безопасной

Подмену сети с помощью спуфинга выявить трудно, но вы можете догадаться об этом, если ваш сетевой трафик замедлился, или если вдруг появилась возможность войти в сеть без аутентификации по паролю. Если вы действительно боитесь того, что кто-нибудь подменит маршрутизатор, вы можете отключить возможность автоматического подключения к Wi-Fi, и у вас будет, по крайней мере, время на то, чтобы посмотреть на маршрутизаторе, кто подключается к сети.

Следим с помощью ARP за трафиком на другом устройстве, применяя атаку «атакующий посередине»

Атака вида «атакующий посередине» является, по существу, подслушиванием сети. Здесь вы перехватываете сетевые сигналы, идущие между компьютером и маршрутизатором, при этом не зная, как они используются в компьютере. Мы показали вам, как выполнять перехват пакетов с помощью сниффинга (sniffing), а сегодня мы будем использовать приложение ARP для сбора этой информации с помощью спуфинга (spoofing). В обоих подходах прослушиваются переговоры, но подходы работают немного по-разному. При снифинге трафик перехватывается благодаря мониторингу сети, а при спуфинге атакующий притворяется частью сети. Эти типы атак часто используются для перехвата паролей, изображений, в общем того, что вы пересылаете по сети.

Как подключиться к вашей сети и увидеть все, что в ней происходит

Первый шаг: Включите перенаправление пакетов (Packet Forwarding)

Первое, что надо сделать, это чтобы ваш компьютер с Kali Linux перенаправлял весь трафик, который он получает так, чтобы целевой компьютер мог получать доступ в Интернет. Введите следующее в командной строке:

В результате будет гарантировано, что вся информация после того, как она перехвачена, будет перенаправляться туда, куда надо. Таким образом, интернет и вся другая связь между маршрутизатором и целевым компьютером будут продолжать работать.

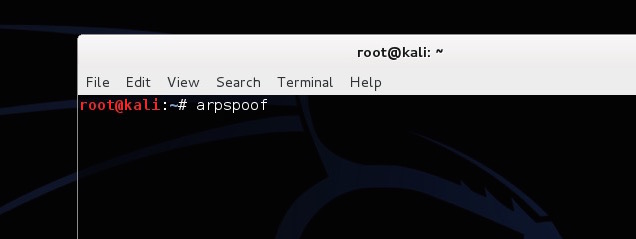

Второй шаг: включаем спуфинг с помощью ARP

Чтобы перехватывать трафик, идущий от вашего маршрутизатора, наберите следующую команду, заменив содержимое скобок информацией о вашей сети:

Вы увидите поток бегущих по экрану строк цифр, указывающих на то, что все работает. Откройте в терминале другую вкладку и выполните обратную операцию:

Обе строки должны выглядеть примерно следующим образом:

Теперь, весь трафик, идущий между этими двумя машинами, будет сохраняться в Kali Linux. В действительности есть масса инструментальных средств, позволяющих перехватывать эту информацию, но давайте здесь просто рассмотрим пару из них.

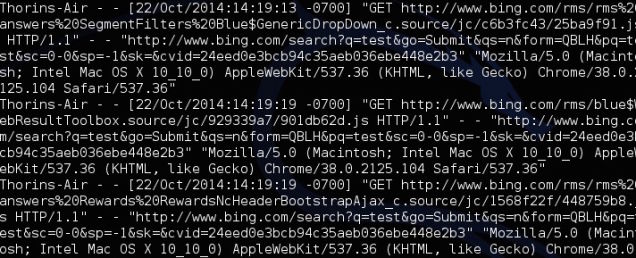

Чтобы отслеживать все адреса URL, которые посещает компьютер, откройте другую вкладку терминала и введите следующее:

В данных, выдаваемых на дисплей, вы увидите, какие веб сайты посещает компьютер.

Если вас больше интересуют изображения, вы аналогичным образом можете перехватывать из трафика любое изображение. Введите следующее:

Появится окно, в котором будут отображаться все изображения, которые загружаются из сети и по сети передаются. Если есть какая-нибудь незашифрованная информация, которая посылается между маршрутизатором и компьютером, вы, в принципе, ее увидите.

Как использовать эти сведения для повышения безопасности сети

Лучший способ защитить от спуфинга ARP вашу сеть, это обеспечить безопасность вашей сети с помощью надежного пароля и убедиться, что он надежно спрятан. Кроме того также помогает включение брандмауэра на вашем компьютере. Также убедитесь, что вы всегда используете протокол HTTPS, когда он доступен. Когда протокол HTTPS включен, спуфер ARP ничего не сможет перехватить из того, что вы делаете. Это особенно важно в случае, когда вы пользуетесь общественной сетью Wi-Fi и не можете контролировать сетевую безопасность.