Обзор и настройка Kali Linux.

Привет, начинающий хакер!

Я думаю, ты наверняка понимаешь, что взламывать (читай тестировать безопасность) можно, используя любой дистрибутив Linux, можно даже из под Windows что-нибудь придумать (сжечь еретика. — прим. редактора которого у нас нет), но зачем изобретать велосипед, если его давно изобрели. А поэтому в этом материале мы поговорим о Kali Linux. Но, в связи с тем, что вопрос настройки и использования возможностей этой операционной системы очень обширен, в этой статье мы остановимся только на тех нюансах которые стоит знать любому начинающему пользователю, который хочет установить Kali чтобы изучить ее инструменты и разобраться как это всё работает.

И в начале, как обычно немного теории.

Kali Linux это дистрибутив основанный на Debian, разработали его сотрудники компании Offensive Security

Мати Ахарони и Девон Кеарнсом, позднее к ним присоединился Рафаель Херцог, как специалист по Debian. Появился это дистрибутив в результате эволюционирования BackTrack, который в 2013 году утратил поддержку разработчиков и в настоящее время не актуален.

Kali Linux может работать в режиме Live-USB, с возможность сохранения файлов (режим USB-persistence), а также может быть установлена как полноценная операционная система.

Одной из ключевых особенностей Kali Linux является огромное количество предустановленных утилит необходимых для проведения разнообразных тестов безопасности. Утилит этих больше 300, но при этом стоит заметить, что некоторые функции при этом дублируются в разных утилитах, хотя это скорее плюс чем минус (список утилит и их описание можно посмотреть здесь: https://tools.kali.org/tools-listing).

Установка Kali Linux

Скачать образ Kali Linux можно с официального сайта https://www.kali.org/. Хотя правильнее сказать, что только оттуда его и можно скачивать, во избежание бонусного скачивания, так сказать, дополнений не предусмотренных разработчиком. На сайте доступны разные виды образов, в том числе можно скачать уже установленную систему для виртуальных машин. Есть образы с приставкой Light, это обрезанный вариант и использовать его, без необходимости не стоит, также можно выбрать образ с уже предустановленным окружение рабочего стола: Mate, Xfce, Kde. Хотя, при желании, их можно будет установить потом.

Мы возьмём образ Kali Linux 64 Bit. Актуальная версия по состоянию на момент написания статьи 2019.1. После скачивания, образ нужно записать на флешку каким-нибудь Rufus, после чего можно переходить непосредственно к установке.

Для начала запускаемся с флешки и видим варианты загрузки:

Выбираем Graphical install, после чего нужно выбрать язык:

Потом вводим имя компьютера, пароль суперпользователя, выбираем часовой пояс, после чего система предложит нам настроить разметку дисков:

Оптимальный вариант выбрать «Авто — использовать весь диск с шифрованным LVM» — в таком случае будет создан полностью зашифрованный раздел и систему нельзя будет запустить или получить доступ к файлам без ввода кодовой фразы. Как я и говорил, в большинстве случаев стоит использовать именно этот вариант, ведь это серьёзно повышает уровень безопасности системы и защищённость информации. Если ты выберешь этот вариант, то после установки дополнительно можешь задать пароль для самоуничтожения данных, делается это командой: cryptsetup luksAddNuke /dev/sda1.

Но для полноты обзора, мы также рассмотрим вариант «Вручную», при котором мы создадим три раздела с такими параметрами:

После создания разделов начнётся установка системы и через некоторое время появится вопрос:

Если Linux единственная ОС на этом компьютере то смело жми «да», если устанавливаешь рядом с Windows то «нет».

Через некоторое время установка будет завершена, после чего компьютер перезагрузится и ты увидишь экран приветствия, где нужно будет ввести имя пользователя (root) и пароль.

На этом установка завершена. Перейдём к настройке свежеустановленной системы.

Настройка Kali Linux.

Для начала проверим чтобы в системе были прописаны корректные источники приложений (репозитории). Они находятся в файле /etc/apt/sources.list

Скорее всего всё будет нормально, но лучше убедиться. В выведенном файле должна быть такая строка:

deb http://http.kali.org/kali kali-rolling main non-free contrib

если её нет или она отличается, можно поменять в ручную. Корректные репозитории всегда можно посмотреть на официальном сайте. И там же есть предупреждение, что использовать стоит только официальные репозитории Kali, что вполне логично, потому что эту систему обычно устанавливают не для повседневного развлекательного использования, а с конкретно определёнными целями, и вот при достижении этих целей, качать с интернетов что попало и откуда попало совсем не стоит, это нам подсказывает инстинкт самосохранения, если он есть, если его нет — прислушивайся к ребятам из Offensive Security, они разбираются, а ещё проверяют лично все приложения которые добавляют в репозитории.

Теперь можем обновить нашу систему:

При установке Kali Linux не создаёт нового пользователя, а предлагает работать как root. Но если есть необходимость можем создать нового пользователя:

Созданному пользователю нужно задать пароль:

Также нового пользователя можно создать в Параметры/Подробности/Пользователи/Добавить пользователя.

Базовые параметры анонимности

Акцентирую внимание: далее приведены БАЗОВЫЕ настройки, которые не гарантируют полной анонимности. В зависимости от ситуации, настройки безопасности и анонимности должны подбираться индивидуально и соответствовать текущей ситуации.

Для начала сделаем так, чтобы при каждой загрузке системы MAC адрес менялся на рандомный, это никогда не бывает лишним. И для этого нам нужно открыть файл /etc/NetworkManager/NetworkManager.conf и изменить его содержимое, на такое:

После этого нужно перезапустить Network Manager:

Добавим возможность пускать весь трафик системы через сеть Tor:

Теперь можно направить весь трафик через Tor, командой:

Если вдруг возникла необходимость принудительно сменить IP:

Если в каких-либо ситуациях потребуется дополнительно использовать proxy, то в ЭТОЙ статье я описал неплохой способ.

Дополнительные приложения

Практически все программы которые нам могут понадобиться в Kali Linux уже есть, но для большего удобства я бы установил ещё парочку:

Double Commander — аналог Total Commander, только с открытым исходным кодом. Прост и понятен, при этом имеет огромное количество функций и поддерживает установку дополнительных плагинов. Устанавливаем:

Filezilla — если используешь ftp, лучше filezilla ещё ничего не придумали. Берём:

Network Manager Open-vpn — понадобиться когда ты решишь настроить vpn, устанавливаем:

Очистка системы

Для очистки системы используются две команды:

Эти команды очистят локальный репозиторий от скачанных файлов пакетов.

И на этом начальную настройку Kali linux можно считать оконченной. Конечно можно настроить ещё много чего, можно вообще до бесконечности крутить всякие параметры, но, на мой взгляд, сделанного нами, вполне достаточно для комфортной работы. Не забывай возвращаться, ведь мы должны изучить ещё много интересного.

Задачи, варианты использования и принципы работы Kali Linux

1.3 Задачи и варианты использования Kali Linux

Если, к примеру, основные задачи Kali могут быть вкратце изложены в нескольких словах: «тестирование на проникновение и аудит безопасности», то, несмотря на это, по-прежнему существует большое количество различных задач, которые являются неотъемлемой частью этих процессов. Kali Linux создан как фреймворк, потому что он включает в себя множество различных инструментов, предназначенных для разных задач (хотя это не отменяет того факта, что они могут использоваться в комбинации во время тестирования на проникновение).

Например, Kali Linux может быть использован на различного рода компьютерах: очевидно, что в первую очередь речь идет о ноутбуках пентестеров, но также Kali Linux может быть использован на серверах системных администраторов, желающих отслеживать состояние своих сетей, на рабочих платформах криминалистических аналитиков и, что самое неожиданное, на скрытых встроенных устройствах, как правило, с процессорами ARM, которые могут быть присоединены к диапазону беспроводной сети или подключены к компьютеру целевых пользователей. Многие ARM устройства являются прекрасными машинами для проведения атаки благодаря своему небольшому размеру и маленькому количеству потребляемой энергии. Kali Linux также может работать в облаке для создания конгломерата машин, занимающихся взломом паролей, и на мобильных телефонах и планшетах для проведения портативного тестирования на проникновение.

Но и это еще не все; пентестеры также нуждаются в серверах для использования программных средств внутри команде пентестеров, для настройки веб сервера и его последующего использования в фишинговых кампаниях, для запуска устройств по сканированию уязвимостей и других подобных инструментов.

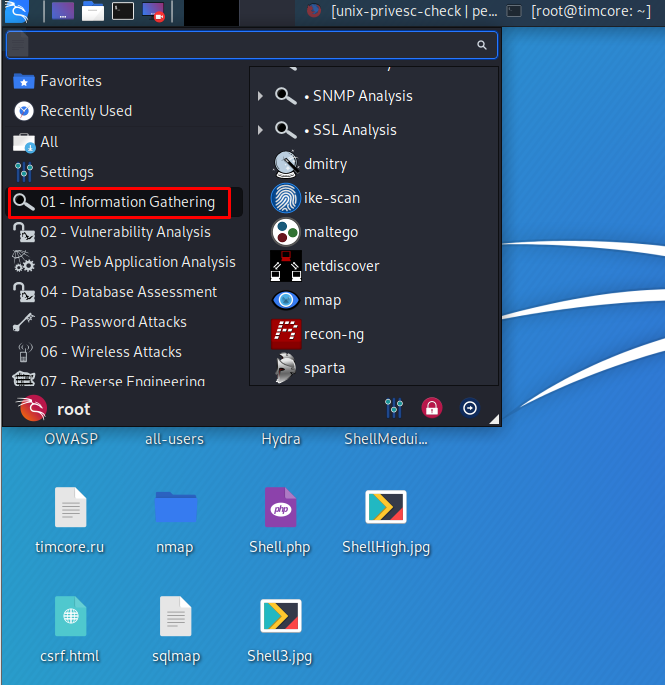

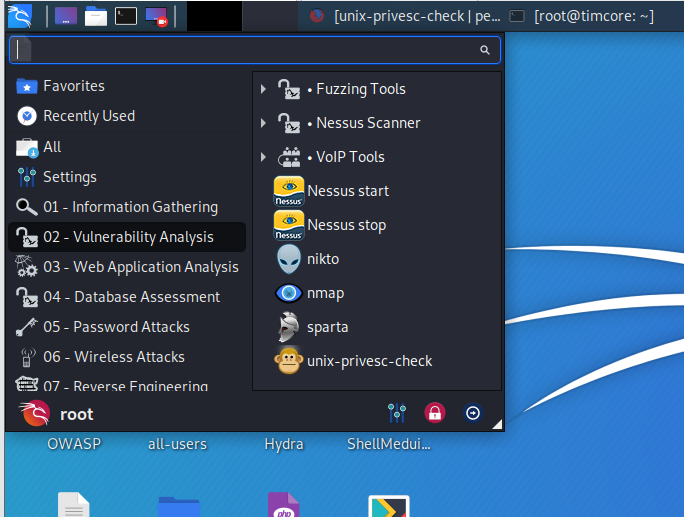

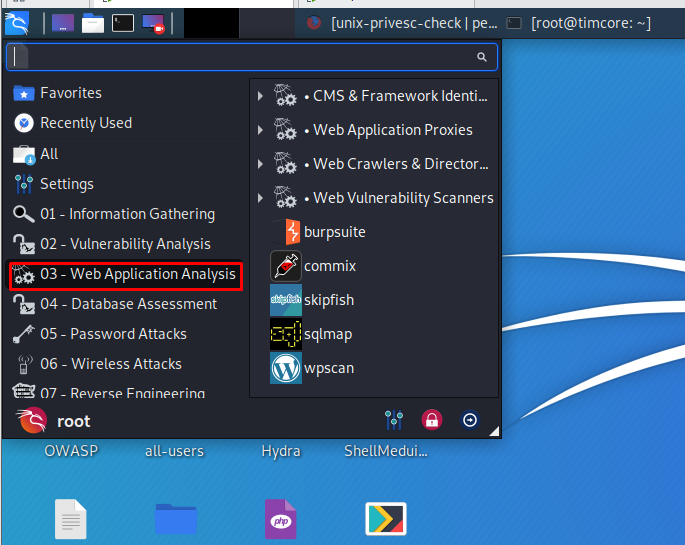

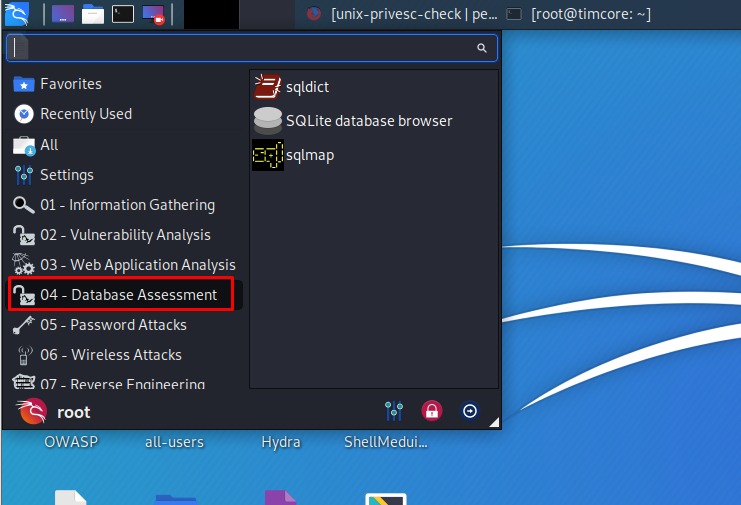

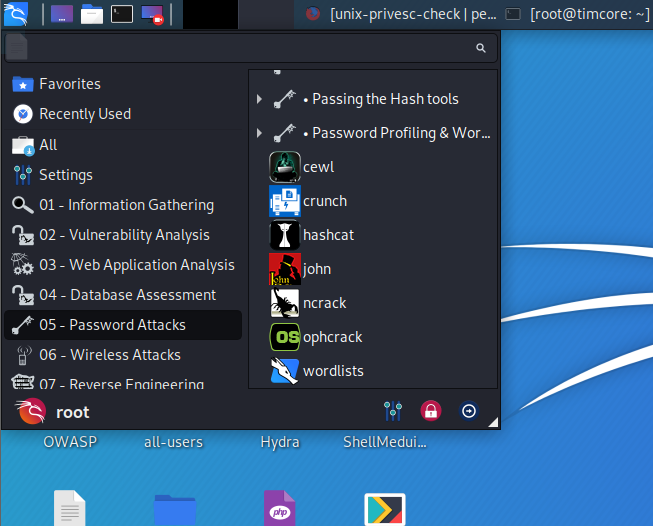

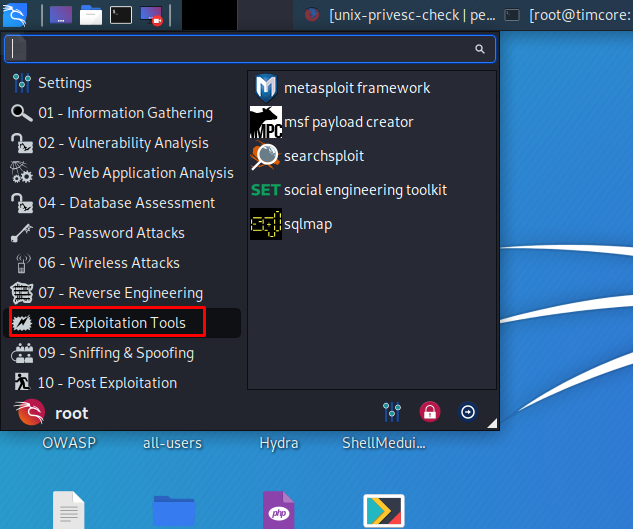

После того, как вы загрузите Kali, вы быстро обнаружите, что главное меню Kali Linux организовано по темам, соответствующим различным задачам и действиям, которые хорошо подойдут для пентестеров и других специалистов по информационной безопасности, как показано на рисунке «Меню приложений Kali Linux «.

Эти задачи и направления деятельности включают в себя:

1.4 Основные особенности Kali Linux

Kali Linux является дистрибутивом Linux, который содержит свою собственную коллекцию сотен инструментов и программных средств, специально приспособленных для своих целевых пользователей – пентестеров и других специалистов сферы безопасности. Также он поставляется с инсталлятором для полной установки Kali Linux в качестве основной операционной системы на любой компьютер.

Это почти то же самое, что и на множестве других существующих дистрибутивах, но есть специальные отличительные особенности, которые выделяют Kali Linux среди других дистрибутивов. Большинство из этих особенностей предназначены для обслуживания конкретных нужд пентестеров. Давайте познакомимся поближе с некоторыми из них.

1.4.1 Живая система

В отличие от других дистрибутивов Linux, главный образ ISO, который вы скачиваете, предназначен не только для установки операционной системы; он также может быть использован как самозагружаемая живая система. Другими словами, вы можете использовать Kali Linux, не устанавливая его, просто путем загрузки образа ISO (обычно после копирования образа на USB носитель).

Живая система содержит инструменты чаще всего используемые пентестерами, так что даже, если Kali Linux не является системой, которую вы используете изо дня в день, вы просто можете вставить компакт диск или USB накопитель и перезагрузиться для запуска Kali. Однако, помните, что настройки по умолчанию НЕ СОХРАНЯТ изменения после перезагрузки. Если вы выставили в настройках сохранение с помощью USB (смотри раздел 9.4, “Добавление сохранения с помощью USB на живой ISO”), вы можете настраивать систему по своему вкусу (изменять файлы конфигурации, сохранять отчеты, обновлять программное обеспечение и, например, устанавливать дополнительные пакеты), и все изменения будут сохранены, после перезагрузки.

1.4.2 Режим криминалистической экспертизы

В общем, проводя любую криминалистическую работу на системе, вы хотите избежать каких-либо действий, которые смогли бы изменить данные на анализируемой системе. К сожалению, современные среды рабочего стола, как правило, мешают этой цели, пытаясь автоматически монтировать любые обнаруженные им диск (и). Для того чтобы избежать подобного поведения у Kali Linux есть режим криминалистической экспертизы, который можно включить из меню загрузки. Данный режим заблокирует все подобные свойства.

Живая система, в частности, является очень полезной в криминалистических целях, потому что она позволяет перезагрузить любой компьютер в системе Kali Linux без изменения или получения доступа к жесткому диску.

1.4.3 Пользовательское ядро Linux

Kali Linux всегда предоставляет последнее настроенное ядро Linux, основанное на версии Debian Unstable. Это обеспечивает надежную аппаратную поддержку, особенно для широкого спектра беспроводных устройств. Ядро модернизировано для поддержки беспроводной инъекции, поскольку многие средства оценки безопасности беспроводной сети полагаются на эту функцию.

Поскольку на многих аппаратных устройствах требуются обновленные файлы прошивки (может быть найдено в Aib / firmware /), Kali устанавливает их все по умолчанию, включая прошивку, доступную в закрытой секции Debian. Они не устанавливаются по умолчанию в Debian, потому что они являются закрытыми и, следовательно, не являются частью Debian.

1.4.4 Полностью настраиваемая

Kali Linux создана пентестерами для пентестеров, но мы прекрасно понимаем, что далеко не все согласятся с нашими проектными решениями или выбором инструментов для включения по умолчанию. Учитывая все вышесказанное, мы всегда уверяем, что Kali Linux является очень легко настраиваемой под ваши личные нужды и потребности операционной системой. С этой целью, мы публикуем live-build конфигурацию, которая используется для того, чтобы выстроить Kali образ так, чтобы вы могли настраивать его по вашему желанию. Таким образом, становится очень легко начать с этой опубликованной конфигурации и реализовать различные изменения, основанные на ваших потребностях, благодаря универсальности live-build.

Live-build включает в себя множество свойств для улучшения установленной системы, установки дополнительных файлов, установки дополнительных пакетов, выполнения произвольных команд и изменения значений, предварительно загруженных в debconf.

1.4.5 Kali Linux — надежная операционная система

Пользователи данного дистрибутива для обеспечения безопасности вполне законно хотят знать, что данной операционной системе можно доверять, и что она была разработана таким образом, чтобы каждый имел возможность ознакомиться с исходным кодом. Kali Linux разработан небольшой командой высококлассных специалистов, работающих вполне открыто и придерживающихся лучших традиций безопасности: они загружают подписанные исходные пакеты, которые затем создаются на специализированных демонах сборки. Затем пакеты соединяются и распространяются как часть подписанного репозитория.

Работа, проделанная с пакетами, может быть полностью просмотрена через репозитории пакетирования Git (которые содержит подписанные теги), которые используются для создания исходных пакетов Kali. Развитие каждого из пакетов можно отследить с помощью системы отслеживания Kali.

1.4.6 Используется в широком диапазоне устройств ARM

Kali Linux предоставляет двоичные пакеты для следующих ARM архитектур: armel, armhf, and arm64. Благодаря очень легко устанавливаемому образу, который был предоставлен Offensive Security, Kali Linux может работать на множестве различных устройствах, начина со смартфонов и планшетов, заканчивая Wi-Fi роутерами и компьютерами различных рамеров и форм.

1.5 Принципы работы Kali Linux

Хотя Kali Linux стремится следовать политике Debian, где это возможно, есть некоторые области, где мы приняли довольно специфические проектные решения из-за особых потребностей профессионалов в области безопасности.

1.5.1 Один root пользователь по умолчанию

Большинство дистрибутивов Linux очень разумно поощряют использование непривилегированной учетной записи при запуске системы и использовании такой утилиты, как sudo, в ситуациях, когда необходимо обладать правами администратора. Это звучит вполне разумно, так как мы получаем дополнительный слой защиты между пользователем и потенциальными деструктивными или вредоносными операциями или командами операционной системы. Это является особенно верным подходам для систем с более чем одним пользователем, где это является необходимой мерой безопасности, так как один пользователь может испортить или повредить работу многих пользователей.

В связи с тем, что большинство команд, включенных в Kali Linux, могут быть выполнены лишь в том случае, если пользователь обладает root правами, то аккаунт с данными привилегиями является аккаунтом по умолчанию. В отличие от других дистрибутивов Linux вам не будет предложено создать непривилегированного пользователя при установке Kali. Эта конкретная политика является серьезным отклонением от большинства систем Linux и, как правило, очень запутанна для менее опытных пользователей. Начинающие должны быть особенно осторожны при использовании Kali, поскольку самые разрушительные ошибки возникают при работе с привилегиями root.

1.5.2 Сетевые службы заблокированы по умолчанию

В отличие от Debian, Kali Linux блокирует любую установленную службу, которая будет прослушивать публичный сетевой интерфейс по умолчанию, такой как HTTP и SSH.

Основанием для такого решения является мотивация минимизировать возможность выявления во время тестирования на проникновения, когда любые неожиданные сетевые взаимодействия увеличивают риски быть обнаруженным.

Вы все еще можете включить любую службу по вашему выбору путем запуска systemctt enable service. Мы еще вернемся к этому немного позже в главе 5.

1.5.3 Кураторский набор приложений

Debian стремится быть универсальной операционной системой и поэтому накладывает очень небольшие ограничения на то, что будет пакетировано, подразумевая, что у каждого пакета найдется свой пользователь.

В отличие от этого, Kali Linux не пакетирует все доступные инструменты для тестирования на проникновение. Вместо этого, мы намереваемся предоставить только самые лучшие инструменты с бесплатной лицензией, которые способны справиться практически со всеми заданиями, возникающими у пентестера.

Kali разработчики, работающие как пентестеры, руководят процессом отбора, а мы используем их опыт и квалификацию для того, чтобы сделать безупречный выбор. В некоторых случаях выбор является само собой разумеющимся фактом, но есть и другие, более сложные варианты, которые просто сводятся к личным предпочтениям.

Ниже приведены несколько основных моментов, на которые в первую очень обращается внимания во время оценки приложения:

Поддержание постоянно обновляемого полезными инструментами для проведения тестирования на проникновение репозитория является довольно непростой задачей. Мы приветствуем предложения по инструментам в рамках выделенной категории (New Tool Requests) в Kali Bug Tracker. Запрос на добавление нового инструмента лучшего всего оформлять, когда последний хорошо представлен, т.е. имеет хорошее описание, включая разъяснения того, почему данный инструмент является полезным, как его можно сопоставить с другими похожими приложениями и т.д.

1.6 Подведем итоги

В данной главе мы представили вам Kali Linux, изложили немного информации об истории, прошлись по основным особенностям и привели примеры некоторых случаев использования. Мы также обсудили некоторые основные принципы, которые мы приняли во время разработки Kali Linux.

Главное из раздела:

В следующей главе, мы погрузимся и опробуем Kali Linux благодаря его live режиму.

Это интересно:

За 3 месяца вы пройдете путь от начальных навыков работы с SQL-запросами к базам данных до продвинутых техник. Научитесь находить уязвимости связанные с базами данных, и внедрять произвольный SQL-код в уязвимые приложения.

На последнюю неделю приходится экзамен, где нужно будет показать свои навыки, взломав ряд уязвимых учебных сайтов, и добыть флаги. Успешно сдавшие экзамен получат сертификат.

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

#45 Kali Linux для начинающих. Популярные инструменты. Быстрый обзор.

Мы познакомились с достаточным количеством инструментов и концептов. Я знаю, что некоторые из них абсолютно новы для Вас. Некоторые инструменты могут вызывать у Вас затруднения и непонимание, но это абсолютно нормально. Более того – это ожидаемо, особенно если Вы новичок, так как Вы не должны быть экспертом, так как Вы вначале своего хакерского пути. Я веду к тому, что если Вы что-то не понимаете к этому моменту, то это абсолютно нормально. Советую пересмотреть все лекции, которые мы проходили до этого, столько раз, сколько потребуется.

Упорство и настойчивость – это то, что отличает хорошего этичного хакера от того, кто бросает этот путь.

Давайте вспомним, что мы уже сделали. Мы рассмотрели раздел – сбор информации, и узнали, как собрать информацию о нашей цели, какие порты открыты, какие сервисы запущены, их версия и так далее:

Далее мы рассмотрели анализ уязвимостей, на примере Nessus, которые детально сканируют цели и позволяют найти уязвимости, которые можно эксплуатировать:

Мы рассмотрели некоторые сканеры уязвимостей веб-приложений, и я говорил, что для разных технологий используются разные сканеры. Например, можно использовать специальный сканер, для работы с wordpress:

Также мы рассмотрели инструменты анализа баз данных, и узнали, как попасть в базу данных и извлечь из нее актуальную информацию для нас, такую как имена пользователей и пароли:

Далее мы познакомились с инструментами для атаки на пароли, такие как «Hydra», «John the Ripper»:

Мы пропустили беспроводные атаки, потому что, как я говорил – это рассмотрение информации целого курса.

Также отдельный курс нужен для реверс-инжиниринга.

Однако, мы рассмотрели инструменты для эксплуатации, и это один из самых веселых разделов, где мы использовали Metasploit:

Далее мы рассмотрели раздел «Sniffing & Spoofing». После того, как мы попали в сеть, используя эксплойт, мы можем перехватывать пакеты внутри сети:

Обзор Kali Linux

Дистрибутив Kali Linux набирает огромную популярность в последнее время. Взлом и тестирование безопасности становится частью нашей культуры и все больше людей интересуются этим. Возможно, такому процессу посодействовал сериал «Мистер Робот».

1. История развития

Kali Linux был разработан фирмой Offensive Security, которая специализируется на безопасности. Он создан на основе Debian и содержит в себе наработки дистрибутива для цифровой криминалистики и тестирования безопасности BackTrack.

Первая версия BackTrack вышла в 2006 году, она объединила в себе несколько проектов, основным предназначением которых было тестирование на проникновение. Дистрибутив предназначался для использования в качестве LiveCD.

В 2012 году такой дистрибутив, как BackTrack прекратил существовать, а вместо него появился Kali Linux, который перенял все плюсы предыдущей версии и все программное обеспечение. Он был результатом слияния двух проектов: WHAX и Auditor Security Collection. Сейчас дистрибутив стабильно развивается и силы разработчиков направлены на исправление ошибок и расширение набора инструментов.

2. Предназначение

На официальном сайте есть такое описание дистрибутива: «Penetration Testing и Ethical Hacking Linux Distribution» или по-нашему дистрибутив для тестирования на проникновения и этичного хакинга. Проще говоря, этот дистрибутив содержит множество инструментов, связанных с безопасностью и сетями, которые ориентированы на экспертов в компьютерной безопасности.

3. Установка

Скачать установочный образ вы можете на официальном сайте, вам только нужно выбрать архитектуру. После загрузки обязательно проверьте диск на повреждения, сравнив контрольную сумму SHA256. Поскольку этот дистрибутив предназначен для тестирования безопасности совсем не хотелось, бы, чтобы он был каким-либо образом нарушен. Как выполнять проверку контрольной суммы Linux описано в отдельной статье.

В остальном же установка Kali Linux не сильно отличается от Debian. В зависимости от способа и мощности компьютера она может занять от нескольких минут до получаса. Мы детально рассматривали все в статье установка Kali Linux.

4. Особенности

Если говорить о программном обеспечении, то все поставляемые программы ориентированы на безопасность. Есть графические программы, а есть команды терминала, также в систему включено несколько базовых утилит, таких, как просмотр изображений, калькулятор, и текстовый редактор. Но тут вы не найдете офисных программ, читалок, почтовых программ и органайзеров.

Например, если вы просканируете свой Linux компьютер с помощью Nmap, то можете увидеть несколько открытых портов. Например, это может быть никогда не использовавшийся VNC порт и HTTP сервер. Часть этих программ поставляются по умолчанию, часть вы установили и забыли.

Kali Linux стремится быть максимально тихим насколько это возможно. Это необходимо чтобы скрыть свое присутствие в атакуемой сети и защитить себя от потенциальных атак. Для достижения этой цели в Kali отключено множество служб, которые включены по умолчанию в Debian. Конечно, вы можете установить нужную службу из репозиториев Debian. Например, apache2:

Однако после этого утилита не будет запускаться автоматически и не будет добавлена в автозагрузку. Если она вам понадобится, ее придется запустить вручную. При каждой перезагрузке все лишние службы отключаются. Можно пойти обходным путем и добавить службу в белый список /usr/sbin/update-rc.d, но это не совсем безопасно, поскольку вы открываете путь к системе. Никто не знает нет ли там уязвимостей.

5. Программы

Как уже говорилось выше, дистрибутив Kali Linux содержит только специфическое программное обеспечение для тестирования безопасности. Список самых популярных программ вы можете найти в статье инструменты Kali Linux. Но многих нужных для обычной работы программ нет. И нет никаких гарантий, что вы их найдете в репозиториях, даже если они доступны в Debian.

Вы можете захотеть добавить сторонние репозитории и источники приложений, чтобы установить то, что вам нужно, или добавить репозиторий, который содержит самую последнюю версию программы. Вы можете, но вы не должны этого делать. Даже для Debian так делать не рекомендуется, разработчики называют это явление FrankenDebian и говорят, что оно может нарушить стабильность работы системы.

С Kali Linux все еще сложнее. Вы рискуете не только повредить систему, но и сделать ее небезопасной. Пакеты из репозиториев проверены и содержат дополнительные изменения, например, тот же Apache не добавляется в автозагрузку. Сторонние пакеты не будут иметь таких предосторожностей.

Выводы

Но если вы уже хорошо разбираетесь в Linux и готовы тратить много времени чтобы разобраться в информационной безопасности, возможно, эта система для вас. Но не спешите устанавливать ее на компьютер. Используйте виртуальную машину, затем установите ее в качестве дополнительной, второй системы.

Возможно, вы несогласны с мнением, описанным в статье, оставляйте комментарии и расскажите о своей точке зрения.