Включение шифрования устройства

Шифрование помогает защитить данные на устройстве, чтобы доступ к ним могли получать только те пользователи, которые имеют на это разрешение. Если шифрование устройства недоступно на вашем устройстве, возможно, вам удастся включить стандартное шифрование BitLocker. Обратите внимание, что BitLocker не поддерживается в выпуске Windows 10 Домашняя.

Включение шифрования устройства

Войдите в Windows под учетной записью администратора (возможно, потребуется выйти из системы и снова войти в нее для переключения учетных записей). Дополнительные сведения см. в статье Создание учетной записи локального пользователя или администратора в Windows 10.

Нажмите кнопку Пуск и выберите Параметры > Обновление и безопасность > Шифрование устройства. Если пункт Шифрование устройства отсутствует, эта функция недоступна. Возможно, удастся использовать вместо этого стандартное шифрование BitLocker. Открыть параметр шифрования устройства.

Если шифрование устройства отключено, выберите Включить.

Включение стандартного шифрования BitLocker

Войдите в Windows на своем устройстве под учетной записью администратора (возможно, потребуется выйти из системы и снова войти в нее для переключения учетных записей). Дополнительные сведения см. в статье Создание учетной записи локального пользователя или администратора в Windows 10.

В поле поиска на панели задач введите Управление BitLocker, а затем выберите необходимый результат из списка. Также можно нажать кнопку Пуск и затем в разделе Система Windows выберите Панель управления. На панели управления выберите Система и безопасность, а затем в разделе Шифрование диска BitLocker выберите Управление BitLocker. Примечание. Вы сможете увидеть этот параметр, только если функция BitLocker доступна на вашем устройстве. Она не поддерживается в выпуске Windows 10 Домашняя.

Выберите Включить BitLocker и следуйте инструкциям.

Хотите узнать больше и выяснить, поддерживает ли ваше устройство шифрование устройства? См. статью Шифрование устройств в Windows 10.

Краткий обзор и задаваемая информация о требованиях BitLocker

Область применения

Как работает BitLocker?

Работа BitLocker с дисками операционной системы

BitLocker позволит снизить риск несанкционированного доступа к данным на утерянных или украденных компьютерах благодаря шифрованию всех пользовательских и системных файлов на диске операционной системы, включая файлы подкачки и файлы гибернации, а также благодаря проверке целостности компонентов ранней загрузки и данных конфигурации загрузки.

Работа BitLocker с встроенными дисками и съемными носителями

С помощью BitLocker можно зашифровать весь диск с данными. С помощью групповой политики можно указать на необходимость включения BitLocker для диска, прежде чем на него будут записаны данные. В BitLocker можно настроить различные методы разблокировки для дисков с данными, при этом такие диски поддерживают несколько способов разблокировки.

Поддерживает ли BitLocker многофакторную проверку подлинности?

Да, BitLocker поддерживает многофакторную проверку подлинности для дисков операционной системы. Если включить BitLocker на компьютере с TPM-версией 1.2 или более поздней версией, можно использовать дополнительные формы проверки подлинности с помощью защиты TPM.

Каковы требования BitLocker к оборудованию и программному обеспечению?

Подробные требования см. в разделе Системные требования.

Динамические диски не поддерживаются BitLocker. Динамические тома данных не будут отображаться в панели управления. Несмотря на то, что объем операционной системы всегда будет отображаться в панели управления, независимо от того, является ли он динамическим диском, если это динамический диск, он не может быть защищен BitLocker.

Почему нужны два раздела? Почему системный диск должен быть настолько большим?

Наличие двух разделов обязательно для работы BitLocker, так как проверка подлинности перед запуском и проверка целостности системы должны выполняться на разделе, не связанном с зашифрованным диском операционной системы. Такая конфигурация способствует защите операционной системы и данных на зашифрованном диске.

Какие доверенные платформенные модули (TPM) поддерживает BitLocker?

BitLocker поддерживает платформенный модуль версии 1.2 или более поздней. Поддержка BitLocker для TPM 2.0 требует единого размягченного интерфейса прошивки (UEFI) для устройства.

TPM 2.0 не поддерживается в устаревших и CSM-режимах BIOS. Устройства с TPM 2.0 должны иметь режим BIOS, настроенный только как UEFI. Параметры модуля поддержки legacy и compatibility (CSM) должны быть отключены. Дополнительные функции безопасности Включить функцию безопасной загрузки.

Установленная операционная система на оборудовании в устаревшем режиме остановит загрузку ОС при смене режима BIOS на UEFI. Используйте средство MBR2GPT перед изменением режима BIOS, который подготовит ОС и диск для поддержки UEFI.

Как узнать, установлен ли доверенный платформенный модуль (TPM) на компьютере?

Начиная с Windows 10 версии 1803, вы можете проверить **** состояние TPM в Защитник Windows центра безопасности устройств > **** > **** безопасности. В предыдущих версиях Windows откройте консоль TPM MMC (tpm.msc) и посмотрите под заголовком Status. Вы также можете запустить Get-TPM** в PowerShell, чтобы получить дополнительные сведения о TPM на текущем компьютере.

Можно ли использовать BitLocker на диске операционной системы без доверенного платформенного модуля?

Да, можно включить BitLocker на диске операционной системы без доверенного платформенного модуля версии 1.2 или более поздней, если встроенное ПО BIOS или UEFI поддерживает чтение с USB-устройства флэш-памяти в среде загрузки. Это возможно, так как BitLocker не разблокирует защищенный диск, пока не будет получен основной ключ тома BitLocker от доверенного платформенного модуля на компьютере или с USB-устройства флэш-памяти, содержащего ключ запуска BitLocker для этого компьютера. Но компьютеры без доверенного платформенного модуля не смогут выполнять проверку целостности системы, которая возможна при помощи BitLocker. Чтобы определить, может ли компьютер считывать данные с USB-устройства при загрузке, воспользуйтесь возможностью проверить систему с помощью BitLocker во время настройки BitLocker. В ходе этой проверки выполняются тесты, подтверждающие возможность считывания данных с USB-устройств в нужное время, а также соответствие компьютера другим требованиям BitLocker.

Как обеспечить поддержку доверенного платформенного модуля в BIOS на компьютере?

Запросите у изготовителя компьютера встроенное ПО BIOS или UEFI, отвечающее стандартам организации TCG и следующим требованиям:

Какие учетные данные необходимы для использования BitLocker?

Чтобы включать и выключать использование BitLocker или изменять его настройки на дисках операционной системы и несъемных дисках с данными, необходимо состоять в локальной группе Администраторы. Обычные пользователи могут включать или выключать компонент BitLocker или изменять его конфигурацию на съемных дисках с данными.

Какой порядок загрузки рекомендуется для компьютеров, которые должны быть защищены BitLocker?

Необходимо настроить параметры запуска компьютера, чтобы жесткий диск был сначала в порядке загрузки, а не на других дисках, таких как диски CD/DVD или USB-диски. Если жесткий диск не указан как первый, но загрузка обычно выполняется с жесткого диска, система может определить или предположить изменение порядка загрузки при обнаружении съемного носителя во время загрузки.Порядок загрузки обычно влияет на показатели системы, проверяемые BitLocker. Изменение этого порядка приведет к тому, что вам будет предложено ввести ключ восстановления BitLocker. По этой же причине, если у вас есть ноутбук с док-станцией, убедитесь, что жесткий диск идет первым в порядке загрузки как при стыковке, так и при отстыковке.

Скрытые возможности Windows. Как BitLocker поможет защитить данные?

По мнению специалистов, именно кража ноутбука является одной из основных проблем в сфере информационной безопасности (ИБ).

В отличие от других угроз ИБ, природа проблем «украденный ноутбук» или «украденная флешка» довольно примитивна. И если стоимость исчезнувших устройств редко превышает отметку в несколько тысяч американских долларов, то ценность сохраненной на них информации зачастую измеряется в миллионах.

По данным Dell и Ponemon Institute, только в американских аэропортах ежегодно пропадает 637 тысяч ноутбуков. А представьте сколько пропадает флешек, ведь они намного меньше, и выронить флешку случайно проще простого.

Когда пропадает ноутбук, принадлежащий топ-менеджеру крупной компании, ущерб от одной такой кражи может составить десятки миллионов долларов.

Как защитить себя и свою компанию?

Мы продолжаем цикл статей про безопасность Windows домена. В первой статье из цикла мы рассказали про настройку безопасного входа в домен, а во второй — про настройку безопасной передачи данных в почтовом клиенте:

В этой статье мы расскажем о настройке шифрования информации, хранящейся на жестком диске. Вы поймете, как сделать так, чтобы никто кроме вас не смог прочитать информацию, хранящуюся на вашем компьютере.

Мало кто знает, что в Windows есть встроенные инструменты, которые помогают безопасно хранить информацию. Рассмотрим один из них.

Наверняка, кто-то из вас слышал слово «BitLocker». Давайте разберемся, что же это такое.

Что такое BitLocker?

BitLocker (точное название BitLocker Drive Encryption) — это технология шифрования содержимого дисков компьютера, разработанная компанией Microsoft. Она впервые появилась в Windows Vista.

С помощью BitLocker можно было шифровать тома жестких дисков, но позже, уже в Windows 7 появилась похожая технология BitLocker To Go, которая предназначена для шифрования съемных дисков и флешек.

BitLocker является стандартным компонентом Windows Professional и серверных версий Windows, а значит в большинстве случаев корпоративного использования он уже доступен. В противном случае вам понадобится обновить лицензию Windows до Professional.

Как работает BitLocker?

Эта технология основывается на полном шифровании тома, выполняемом с использованием алгоритма AES (Advanced Encryption Standard). Ключи шифрования должны храниться безопасно и для этого в BitLocker есть несколько механизмов.

Самый простой, но одновременно и самый небезопасный метод — это пароль. Ключ получается из пароля каждый раз одинаковым образом, и соответственно, если кто-то узнает ваш пароль, то и ключ шифрования станет известен.

Чтобы не хранить ключ в открытом виде, его можно шифровать либо в TPM (Trusted Platform Module), либо на криптографическом токене или смарт-карте, поддерживающей алгоритм RSA 2048.

TPM — микросхема, предназначенная для реализации основных функций, связанных с обеспечением безопасности, главным образом с использованием ключей шифрования.

Использование смарт-карты или токена для снятия блокировки диска является одним из самых безопасных способов, позволяющих контролировать, кто выполнил данный процесс и когда. Для снятия блокировки в таком случае требуется как сама смарт-карта, так и PIN-код к ней.

Схема работы BitLocker:

При запуске с зашифрованного загрузочного диска система опрашивает все возможные хранилища ключей — проверяет наличие TPM, проверяет USB-порты или, если необходимо, запрашивает пользователя (что называется восстановлением). Обнаружение хранилища ключа позволяет Windows расшифровать ключ VMK, которым расшифровывается ключ FVEK, уже которым расшифровываются данные на диске.

Каждый сектор тома шифруется отдельно, при этом часть ключа шифрования определяется номером этого сектора. В результате два сектора, содержащие одинаковые незашифрованные данные, будут в зашифрованном виде выглядеть по-разному, что сильно затруднит процесс определения ключей шифрования путем записи и расшифровки заранее известных данных.

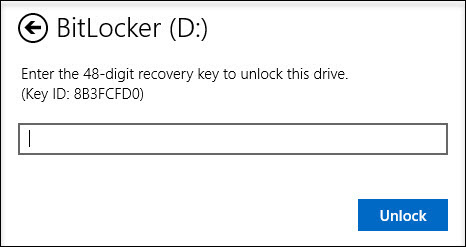

Помимо FVEK, VMK и SRK, в BitLocker используется еще один тип ключей, создаваемый «на всякий случай». Это ключи восстановления.

Для аварийных случаев (пользователь потерял токен, забыл его PIN-код и т.д.) BitLocker на последнем шаге предлагает создать ключ восстановления. Отказ от его создания в системе не предусмотрен.

Как включить шифрование данных на жестком диске?

Прежде чем приступить к процессу шифрованию томов на жестком диске, важно учесть, что эта процедура займет какое-то время. Ее продолжительность будет зависеть от количества информации на жестком диске.

Если в процессе шифрования или расшифровки компьютер выключится или перейдет в режим гибернации, то эти процессы возобновятся с места остановки при следующем запуске Windows.

Даже в процессе шифрования системой Windows можно будет пользоваться, но, вряд ли она сможет порадовать вас своей производительностью. В итоге, после шифрования, производительность дисков снижается примерно на 10%.

Если BitLocker доступен в вашей системе, то при клике правой кнопкой на названии диска, который необходимо зашифровать, в открывшемся меню отобразится пункт Turn on BitLocker.

На серверных версиях Windows необходимо добавить роль BitLocker Drive Encryption.

Приступим к настройке шифрования несистемного тома и защитим ключ шифрования с помощью криптографического токена.

Мы будем использовать токен производства компании «Актив». В частности, токен Рутокен ЭЦП PKI.

I. Подготовим Рутокен ЭЦП PKI к работе.

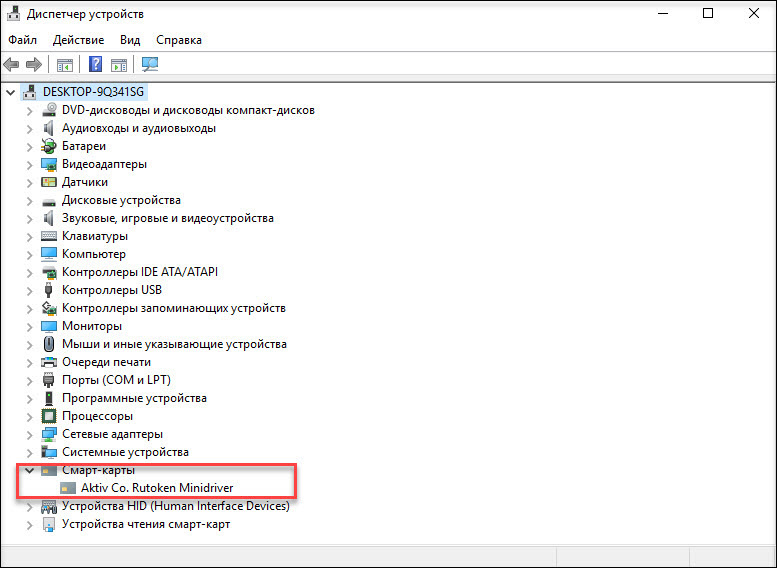

В большинстве нормально настроенных системах Windows, после первого подключения Рутокен ЭЦП PKI автоматически загружается и устанавливается специальная библиотека для работы с токенами производства компании «Актив» — Aktiv Rutoken minidriver.

Процесс установки такой библиотеки выглядит следующим образом.

Наличие библиотеки Aktiv Rutoken minidriver можно проверить через Диспетчер устройств.

Если загрузки и установки библиотеки по каким-то причинам не произошло, то следует установить комплект Драйверы Рутокен для Windows.

II. Зашифруем данные на диске с помощью BitLocker.

Щелкнем по названию диска и выберем пункт Turn on BitLocker.

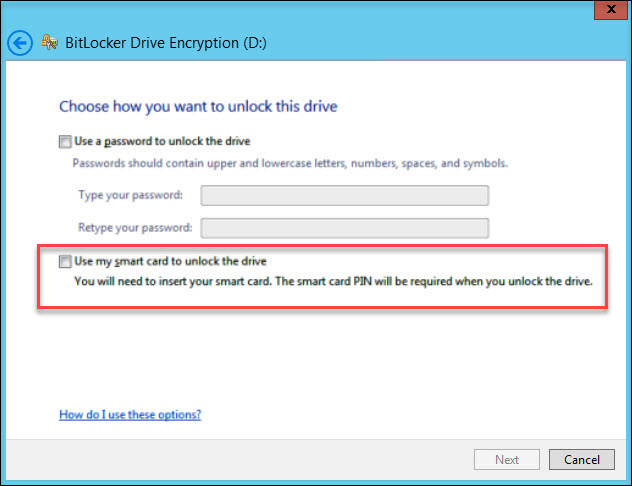

Как мы говорили ранее, для защиты ключа шифрования диска будем использовать токен.

Важно понимать, что для использования токена или смарт-карты в BitLocker, на них должны находиться ключи RSA 2048 и сертификат.

Если вы пользуетесь службой Certificate Authority в домене Windows, то в шаблоне сертификата должна присутствовать область применения сертификата «Disk Encryption» (подробнее про настройку Certificate Authority в первой части нашего цикла статей про безопасность Windows домена).

Если у вас нет домена или вы не можете изменить политику выдачи сертификатов, то можно воспользоваться запасным путем, с помощью самоподписанного сертификата, подробно про то как выписать самому себе самоподписанный сертификат описано здесь.

Теперь установим соответствующий флажок.

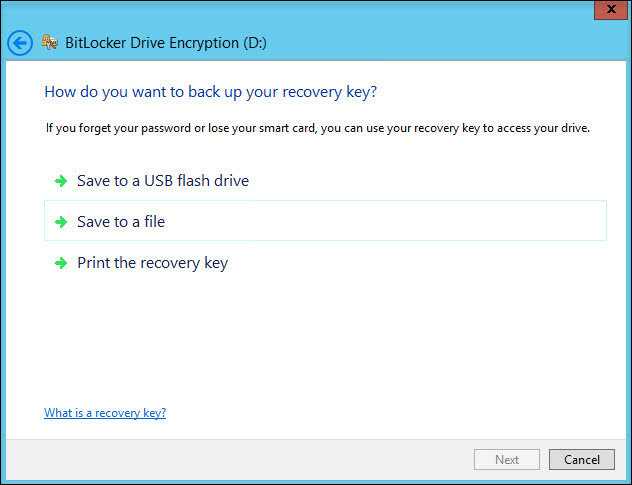

На следующем шаге выберем способ сохранения ключа восстановления (рекомендуем выбрать Print the recovery key).

Бумажку с напечатанным ключом восстановления необходимо хранить в безопасном месте, лучше в сейфе.

Далее выберем, какой режим шифрования будет использоваться, для дисков, уже содержащих какие-то ценные данные (рекомендуется выбрать второй вариант).

На следующем этапе запустим процесс шифрования диска. После завершения этого процесса может потребоваться перезагрузить систему.

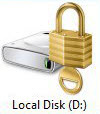

При включении шифрования иконка зашифрованного диска изменится.

И теперь, когда мы попытаемся открыть этот диск, система попросит вставить токен и ввести его PIN-код.

Развертывание и настройку BitLocker и доверенного платформенного модуля можно автоматизировать с помощью инструмента WMI или сценариев Windows PowerShell. Способ реализации сценариев будет зависеть от среды. Команды для BitLocker в Windows PowerShell описаны в статье.

Как восстановить данные, зашифрованные BitLocker, если токен потеряли?

Если вы хотите открыть зашифрованные данные в Windows

Для этого понадобится ключ восстановления, который мы распечатали ранее. Просто вводим его в соответствующее поле и зашифрованный раздел откроется.

Если вы хотите открыть зашифрованные данные в системах GNU/Linux и Mac OS X

Для этого необходима утилита DisLocker и ключ восстановления.

Утилита DisLocker работает в двух режимах:

Для примера мы будем использовать операционную систему Linux и режим утилиты FUSE.

В последних версиях распространенных дистрибутивов Linux, пакет dislocker уже входит в состав дистрибутива, например, в Ubuntu, начиная с версии 16.10.

Если пакета dislocker по каким-то причинам не оказалось, тогда нужно скачать утилиту DisLocker и скомпилировать ее:

Откроем файл INSTALL.TXT и проверим, какие пакеты нам необходимо доустановить.

В нашем случае необходимо доустановим пакет libfuse-dev:

Приступим к сборке пакета. Перейдем в папку src и воспользуемся командами make и make install:

Когда все скомпилировалось (или вы установили пакет) приступим к настройке.

Перейдем в папку mnt и создадим в ней две папки:

Найдем зашифрованный раздел. Расшифруем его с помощью утилиты и переместим его в папку Encrypted-partition:

Выведем на экран список файлов, находящихся в папке Encrypted-partition:

Введем команду для монтирования раздела:

Для просмотра расшифрованного раздела перейдем в папку Encrypted-partition.

Резюмируем

Включить шифрование тома при помощи BitLocker очень просто. Все это делается без особых усилий и бесплатно (при условии наличия профессиональной или серверной версии Windows, конечно).

Для защиты ключа шифрования, которым шифруется диск, можно использовать криптографический токен или смарт-карту, что существенно повышает уровень безопасности.

Базовое развертывание BitLocker

Относится к:

В этой статье для ИТ-специалистов объясняется, как функции BitLocker можно использовать для защиты данных с помощью шифрования диска.

Использование BitLocker для шифрования томов

BitLocker предоставляет полное шифрование (FVE) для объемов операционной системы, а также фиксированные и съемные диски данных. Чтобы поддерживать полностью зашифрованные диски операционной системы, BitLocker использует незашифрованный раздел системы для файлов, необходимых для загрузки, расшифровки и загрузки операционной системы. Этот том автоматически создается при новой установке клиентских и серверных операционных систем.

В случае, если диск был подготовлен в качестве единого дополнительного пространства, BitLocker требует нового тома для хранения файлов загрузки. BdeHdCfg.exe могут создавать эти тома.

Дополнительные сведения об использовании этого средства см. в ссылке Bdehdcfg в Command-Line ссылке.

Шифрование BitLocker можно сделать с помощью следующих методов:

Шифрование томов с помощью панели управления BitLocker

Шифрование томов с помощью панели управления BitLocker (выберите Начните, введите bitlocker, выберите Управление BitLocker)— это количество пользователей, которые будут использовать BitLocker. Имя панели управления BitLocker — шифрование диска BitLocker. Панель управления BitLocker поддерживает шифрование операционной системы, фиксированных данных и съемных объемов данных. Панель управления BitLocker будет организовывать доступные диски в соответствующей категории в зависимости от того, как устройство сообщает о Windows. Только форматированные тома с присвоенными буквами дисков будут отображаться правильно в applet панели управления BitLocker. Чтобы начать шифрование для тома, выберите Включить BitLocker для соответствующего диска для инициализации мастера шифрования дисков BitLocker. Параметры мастера шифрования дисков BitLocker зависят от типа тома (объем операционной системы или объема данных).

Объем операционной системы

После запуска мастер шифрования дисков BitLocker проверяет, что компьютер соответствует требованиям системы BitLocker для шифрования объема операционной системы. По умолчанию требования к системе:

| Требование | Описание | ||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Конфигурация оборудования | Компьютер должен соответствовать минимальным требованиям для поддерживаемых Windows версий. | ||||||||||||||||||||

| Операционная система | BitLocker — это необязательная функция, которая может быть установлена диспетчером сервера на Windows Server 2012 и более поздней основе. | ||||||||||||||||||||

| Аппаратная TPM | TPM версии 1.2 или 2.0. После прохождения начальной конфигурации пользователям необходимо ввести пароль для тома. Если том не проходит начальную конфигурацию для BitLocker, пользователю будет представлен диалоговое окно об ошибке с описанием соответствующих действий, которые необходимо принять. После создания сильного пароля для тома будет создан ключ восстановления. Мастер шифрования накопителей BitLocker подсказает расположение для сохранения этого ключа. Ключ восстановления BitLocker — это специальный ключ, который можно создать при первом включении шифрования диска BitLocker на каждом шифроваемом диске. Ключ восстановления можно использовать для получения доступа к компьютеру, если установленный на Windows диск (диск операционной системы) шифруется с помощью шифрования диска BitLocker, а BitLocker обнаруживает условие, которое не позволяет ему разблокировать диск при запуске компьютера. Ключ восстановления также можно использовать для получения доступа к вашим файлам и папкам на съемном диске данных (например, внешнем жестком диске или usb-флеш-накопителе), который шифруется с помощью BitLocker To Go, если по какой-либо причине вы забыли пароль или компьютер не может получить доступ к диску. Ключ восстановления следует хранить, распечатав его, сэкономив на съемном носите или сэкономив его как файл в сетевой папке или на OneDrive или на другом диске компьютера, который вы не шифруете. Ключ восстановления невозможно сохранить в корневом каталоге не съемного диска и не может храниться в зашифрованном томе. Невозможно сохранить ключ восстановления для съемного диска данных (например, USB-флеш-накопителя) на съемных носительх. В идеале необходимо хранить ключ восстановления отдельно от компьютера. После создания ключа восстановления можно использовать панель управления BitLocker для создания дополнительных копий. После правильного хранения ключа восстановления мастер шифрования дисков BitLocker будет подсказывть пользователю, как шифровать диск. Существует два варианта: Рекомендуется, чтобы диски с практически без **** данных использовали только параметр шифрования пространства диска, а диски с данными или операционной системой использовать весь параметр шифрования диска. Удаленные файлы отображаются как свободное пространство для файловой системы, которая не шифруется только с помощью используемого пространства диска. Пока они не будут удалены или перезаписаны, удаленные файлы будут удерживать сведения, которые можно восстановить с помощью общих средств судебно-медицинской экспертизы данных. Выбор типа шифрования и выбор Next дадут пользователю возможность запуска проверки системы BitLocker (выбранной по умолчанию), которая обеспечит доступ BitLocker к ключам восстановления и шифрования до начала шифрования тома. Перед началом процесса шифрования рекомендуется запускать эту системную проверку. Если проверка системы не будет запускаться и при попытке запуска операционной системы возникнут проблемы, пользователю потребуется предоставить ключ восстановления для Windows. После завершения проверки системы (если выбрано) мастер шифрования дисков BitLocker перезапустит компьютер, чтобы начать шифрование. При перезагрузке пользователям необходимо ввести пароль, выбранный для загрузки в том операционной системы. Пользователи могут проверить состояние шифрования, проверив область уведомления системы или панель управления BitLocker. Пока шифрование не завершено, единственными доступными вариантами управления BitLocker являются манипуляции с паролем, защищающим объем операционной системы, восстановлением ключа восстановления и отключением BitLocker. Объем данныхШифрование объемов данных с помощью интерфейса панели управления BitLocker работает аналогично шифрованию томов операционной системы. Пользователи выбирают включить BitLocker в панели управления, чтобы приступить к мастеру шифрования диска BitLocker. В отличие от объемов операционной системы, для проверки конфигурации мастеру не требуется проходить какие-либо тесты конфигурации. После запуска мастера появляется выбор методов проверки подлинности для разблокировки диска. Доступные параметры — пароль и смарт-карта и автоматически разблокировать этот диск на этом компьютере. Отключенный по умолчанию, последний параметр будет разблокировать объем данных без ввода пользователя при разблокировании объема операционной системы. После выбора нужного метода проверки подлинности и выбора Далеемастер представляет параметры хранения ключа восстановления. Эти параметры такие же, как и для объемов операционной системы. При сэкономлении ключа восстановления выбор Далее в мастере покажет доступные параметры шифрования. Эти параметры такие же, как и для объемов операционной системы; используется только пространство диска и полное шифрование диска. Если зашифрованный том является новым или пустым, рекомендуется выбрать только шифрование используемой области. Выбранный метод шифрования отображает окончательный экран подтверждения перед началом процесса шифрования. Выбор Начните шифрование начнет шифрование. Состояние шифрования отображается в области уведомлений или в панели управления BitLocker. OneDrive параметрСуществует новый параметр для хранения ключа восстановления BitLocker с помощью OneDrive. Этот параметр требует, чтобы компьютеры не были членами домена и чтобы пользователь использовал учетную запись Майкрософт. Локальные учетные записи не дают возможности использовать OneDrive. Использование OneDrive по умолчанию — рекомендуемый метод хранения ключей восстановления для компьютеров, которые не присоединились к домену. Пользователи могут убедиться, что ключ восстановления был сохранен должным образом, OneDrive для папки BitLocker, которая создается автоматически во время процесса сохранения. Папка будет содержать два файла, readme.txt и ключ восстановления. Пользователи, хранимые несколько паролей восстановления в OneDrive, могут определить необходимый ключ восстановления, глядя на имя файла. ID ключа восстановления примыкает к концу имени файла. Использование BitLocker в Windows ExplorerWindows Explorer позволяет пользователям запускать мастер шифрования дисков BitLocker, щелкнув правой кнопкой мыши громкость и выбрав Включить BitLocker. Этот параметр доступен на клиентских компьютерах по умолчанию. На серверах сначала необходимо установить функции BitLocker и Desktop-Experience, чтобы этот параметр был доступен. После выбора включить BitLockerмастер работает так же, как и при запуске с помощью панели управления BitLocker. Совместимость на уровне внизВ следующей таблице показана матрица совместимости для систем с включенной поддержкой BitLocker, которая затем представлена в другой версии Windows. Таблица 1. Совместимость Windows 11, Windows 10, Windows 8.1, Windows 8 и Windows 7 зашифрованных томов

Шифрование томов с помощью интерфейса командной строки manage-bdeManage-bde — это утилита командной строки, которую можно использовать для сценариев операций BitLocker. Manage-bde предлагает дополнительные параметры, которые не отображаются на панели управления BitLocker. Полный список параметров см. в списке Manage-bde. Пользователям командной строки необходимо определить соответствующий синтаксис для данной ситуации. В следующем разделе описывается общее шифрование для объемов операционной системы и объемов данных. Объем операционной системыОпределение состояния тома Хорошей практикой при использовании manage-bde является определение состояния тома в целевой системе. Чтобы определить состояние тома, используйте следующую команду: Эта команда возвращает тома для целевого, текущего состояния шифрования и тип тома (операционная система или данные) для каждого тома. Используя эту информацию, пользователи могут определить оптимальный метод шифрования для своей среды. Включение BitLocker без TPM Включение BitLocker только с помощью TPM Можно шифровать объем операционной системы без определенных протекторов с помощью manage-bde. Используйте эту команду: Подготовка BitLocker с двумя защитниками Другой пример — это пользователь на оборудовании, не относя к TPM, который хочет добавить пароль и защитник на основе SID в том операционной системы. В этом случае пользователь сначала добавляет защитники. Используйте эту команду: Эта команда потребует от пользователя ввести, а затем подтвердить протектор паролей перед добавлением их в том. С включенными протекторами на томе пользователю просто необходимо включить BitLocker. Объем данныхВключение bitLocker с паролем Общим защитником для тома данных является защитник паролей. В приведенной ниже примере мы добавляем в том протектор паролей и включаем BitLocker. Шифрование томов с помощью Windows PowerShell BitLockerWindows PowerShell, которые предоставляют альтернативный способ работы с BitLocker. С Windows PowerShell скриптов администраторы могут легко интегрировать параметры BitLocker в существующие скрипты. В приведенной ниже таблице отображаются доступные cmdlets BitLocker. Не пропустите наши новые статьи: Подписаться авторизуйтесь 0 комментариев Старые |